Se infiltró en 600 grupos de estafadores para frenar el flujo de dinero ilícito

A lo largo de la historia de los negocios, el auge de la riqueza siempre ha traído consigo una inevitable pugna entre la ley y el orden.

Desde la perspectiva de finales de 2025, la emisión global de stablecoins ha consolidado los 300 000 millones de dólares, casi triplicando la cifra del año anterior. Los volúmenes mensuales de transacciones alcanzan ya los 4 a 5 billones de dólares. Las stablecoins han dejado de ser un “juguete geek” y se han convertido en el principal acceso de las finanzas tradicionales al universo digital.

Bajo este crecimiento explosivo se oculta una realidad mucho más sombría. Los últimos informes del sector estiman que, en 2025, las direcciones ilícitas recibirán más de 51,3 mil millones de dólares a nivel mundial. Con cientos de miles de millones moviéndose entre países en cuestión de segundos, los mecanismos regulatorios tradicionales no logran seguir el ritmo. Es prácticamente imposible distinguir en tiempo real las transacciones legítimas de los fondos criminales.

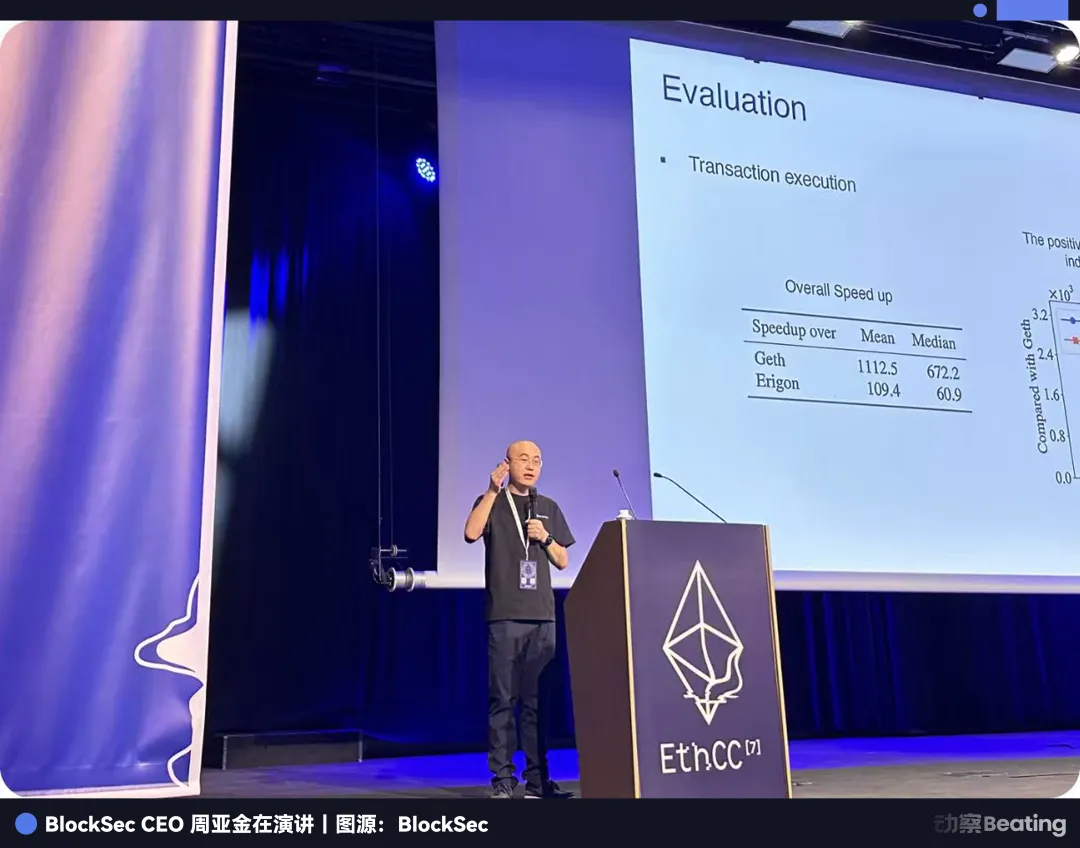

En este entorno de reglas aún en construcción, el profesor Zhou Yajin emerge como un emprendedor singular.

La trayectoria de Zhou Yajin es un ejemplo paradigmático de cómo la élite académica se integra en la industria. En 2010 se trasladó a Estados Unidos para realizar su doctorado, dedicando cinco años a especializarse en seguridad móvil. Junto a su tutor, el profesor Jiang Xuxian, se incorporó a Qihoo 360, dando el salto del laboratorio a la primera línea empresarial. En 2018, Zhou regresó como docente a la Universidad de Zhejiang.

Tres años después, volvió al sector privado y fundó la firma de seguridad blockchain BlockSec.

En los últimos cuatro años, Zhou ha dirigido la transformación estratégica de BlockSec. La empresa evolucionó de las auditorías de smart contracts hacia áreas avanzadas como la monitorización de seguridad, el rastreo de fondos y el cumplimiento AML.

Zhou y su equipo llevan años investigando datos on-chain especializados. Incluso han utilizado métodos técnicos para infiltrarse en grupos de ciberdelincuencia del sudeste asiático, obteniendo información interna única sobre sus operaciones. Gracias a su visión, accedemos a una perspectiva directa sobre las verdaderas luchas de poder que configuran el mundo digital.

Lo siguiente es el testimonio personal de Zhou Yajin, editado por el equipo de Beating tras una entrevista exclusiva.

Este artículo cuenta con el patrocinio de Kite AI.

Kite es la primera blockchain Layer 1 creada para pagos entre agentes de IA. Esta infraestructura básica permite que los agentes autónomos de IA operen en un entorno con identidad verificable, gobernanza programable y liquidación nativa con stablecoins.

Kite fue fundada por expertos en IA e infraestructura de datos procedentes de Databricks, Uber y UC Berkeley. La empresa ha recaudado 35 millones de dólares de inversores como PayPal, General Catalyst, Coinbase Ventures, 8VC y otros fondos líderes.

De auditorías de código al campo de batalla AML

Entre 2010 y 2015 realicé el doctorado en Estados Unidos bajo la dirección del profesor Jiang Xuxian, especializándome en seguridad móvil, especialmente en la detección de malware en Android, que era puntera en ese momento. Tras graduarme en 2015, me incorporé a Qihoo 360 junto a mi tutor para comercializar nuestra investigación.

En 2018, me uní a la Universidad de Zhejiang, pasando de la industria a la academia. Coincidió con el boom de las ICO en China entre 2017 y 2018, que puso el foco en la blockchain para unos pocos. Ahí empecé a explorar la seguridad blockchain.

Por aquel entonces, observaba incidentes de seguridad on-chain frecuentes. La academia ya ofrecía soluciones sólidas, pero la industria iba por detrás; pocos prestaban atención real a estos problemas.

Así que en 2021, el profesor Wu Lei y yo fundamos BlockSec.

Al principio, la percepción de una “empresa de seguridad blockchain” era limitada: “¿No hacéis sólo auditorías?” En efecto, comenzamos con auditorías de smart contracts.

Gracias a nuestro bagaje académico y un equipo de élite, nos posicionamos rápidamente en el negocio de auditorías. Pero mi visión era más amplia: no quería que la empresa se limitara a servicios de seguridad. Las auditorías cubren riesgos previos al lanzamiento, pero no había soluciones eficaces para la protección posterior.

Por eso, en 2022, mientras ampliábamos las auditorías, empezamos a desarrollar una plataforma de monitorización de ataques on-chain. El concepto era la monitorización continua de transacciones on-chain, con capacidad para bloquear automáticamente transacciones de ataque en tiempo real.

En el proceso, comprobamos que auditorías y monitorización no bastaban: los proyectos seguían siendo atacados. Con el aumento del phishing, la pérdida de claves privadas y otras amenazas al usuario final, los fondos seguían perdiéndose. Esto generó nuevas necesidades.

Cuando los proyectos son hackeados o los usuarios sufren phishing, necesitan denunciar ante la policía y explicar a las autoridades el destino del dinero. Desde 2022, lanzamos un producto de rastreo de fondos completamente SaaS. Los usuarios podían suscribirse directamente, sin ventas B2B.

La base de usuarios nos sorprendió: no sólo fuerzas de seguridad, sino también periodistas, entidades financieras e incluso numerosos investigadores privados independientes lo empezaron a emplear.

Esta diversidad de usuarios nos ayudó a perfeccionar el producto y atraer más clientes. Junto con nuestros motores de detección de ataques y phishing, estas etiquetas de datos se convirtieron en nuestra mayor ventaja competitiva.

El punto de inflexión llegó entre finales de 2024 y principios de 2025.

La emisión de stablecoins se disparó. El mercado ya no era exclusivo de los nativos cripto; muchos profesionales de finanzas tradicionales entraron, y las stablecoins fueron su primer activo digital. Estos usuarios tenían una fuerte conciencia de cumplimiento y preguntaron de inmediato: “Si uso stablecoins, ¿cómo resuelvo AML y CFT?”

Faltaban soluciones de cumplimiento robustas, pero nosotros ya disponíamos de tres años de datos de etiquetas. Lanzamos rápidamente un producto AML. El proceso fue orgánico: a medida que evolucionaban las demandas del mercado, pasamos de ser un proveedor puro de seguridad a uno integral de “seguridad + cumplimiento”.

Infiltración

Para abordar AML es imprescindible entender cómo utilizan el dinero los actores ilícitos.

Según nuestra investigación, el crimen cripto se divide en dos grandes categorías. La primera es “crypto-native”: ataques que explotan vulnerabilidades en el código DeFi, robo de claves privadas o phishing, delitos que no existirían sin blockchain.

La segunda es “crypto-driven”, como estafas online, extorsión y trata de personas. La criptomoneda ha acelerado y anonimizando las transferencias transfronterizas. Lo más impactante es la trata de personas en la industria de estafas online del sudeste asiático.

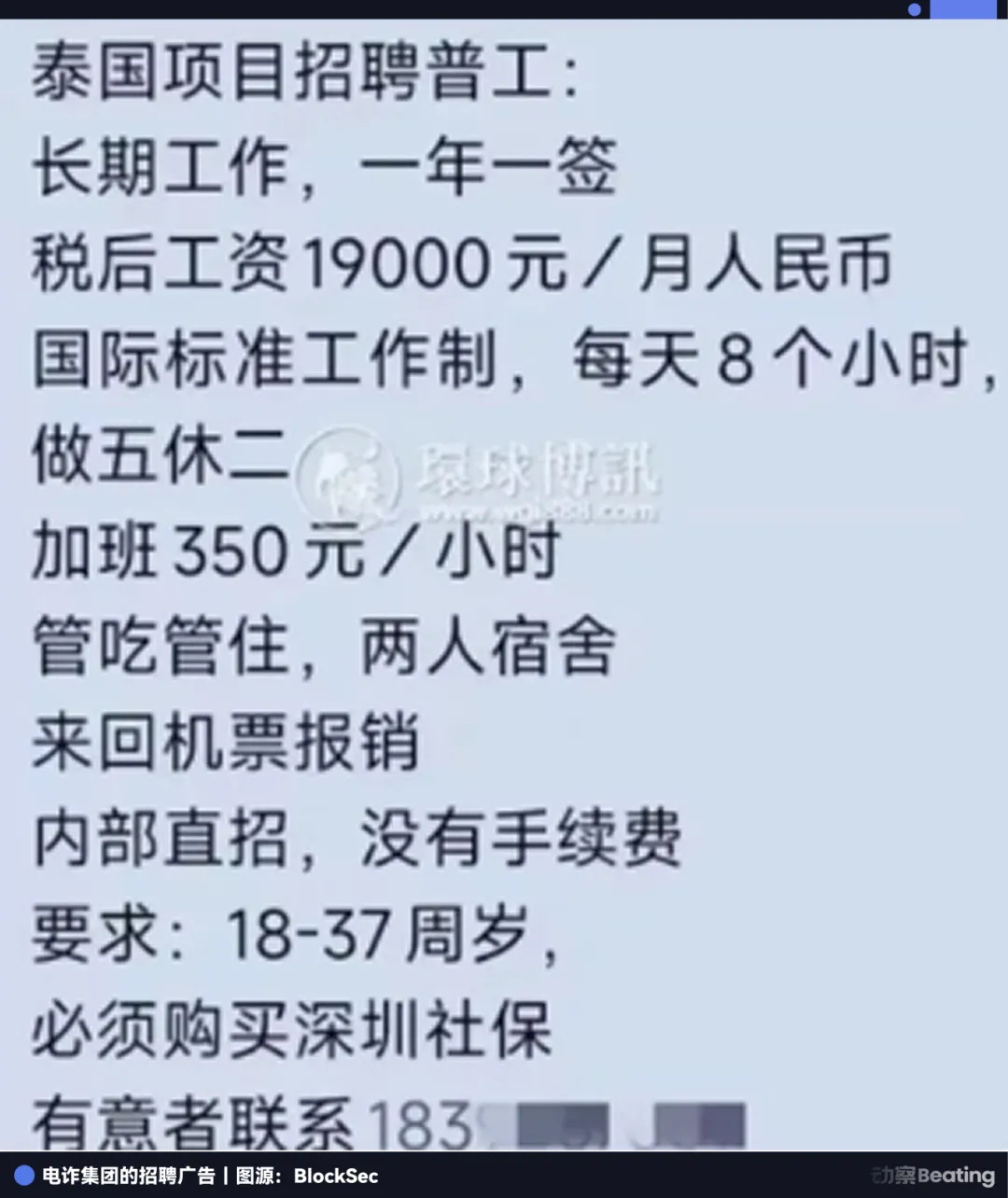

Muchos ven las estafas digitales como algo remoto, pero los anuncios de empleo son muy dirigidos: sueldos iniciales de 19 000 RMB, billete de avión, comidas y alojamiento incluidos, e incluso promesas de “seguro social de Shenzhen”. Estas tácticas buscan personas de 18 a 37 años, atrayendo víctimas a través de fronteras hacia complejos de estafas en Myanmar, Camboya o Laos.

Estos complejos modernos están estructurados como empresas legítimas, con equipos dedicados de finanzas, tecnología y comunicaciones. Sostener una operación de tal magnitud requiere un flujo constante de “mano de obra”. Pero los complejos (compradores) y los traficantes (proveedores) no se conocen ni confían entre sí en línea.

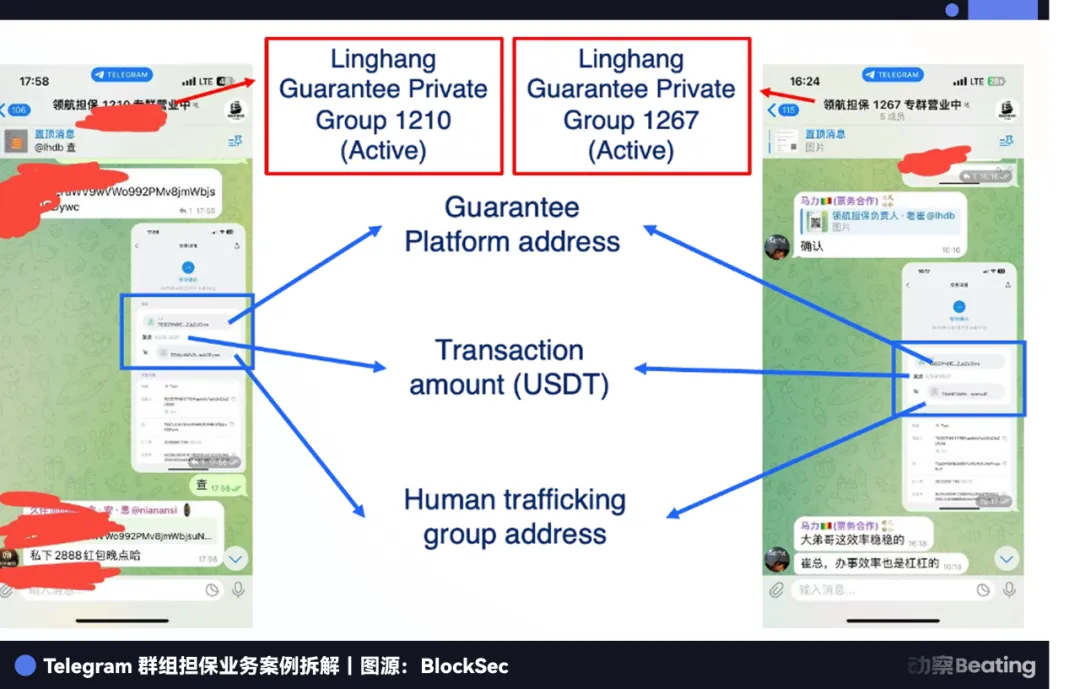

Así nacieron las “plataformas de garantía laboral”, intermediarios que proporcionan depósito en garantía para transacciones ilegales.

El sistema funciona de forma similar a Taobao. El complejo deposita una fianza en USDT en la plataforma de garantía; los traficantes entregan a las víctimas en puntos de “inspección” designados.

Cuando ambas partes confirman la entrega en un grupo privado de Telegram, la plataforma libera la fianza al traficante. La regla es sencilla: “persona entregada, pago liberado”. Si alguna parte incumple, la plataforma congela o confisca la fianza para compensar a la otra parte.

Para captar clientes, estas plataformas gestionan canales públicos de Telegram como escaparate. Por ejemplo, canales como Linghang Guarantee o Haowang Guarantee emplean bots para publicar capturas de acuerdos y transferencias on-chain en tiempo real. Incluso lanzan promociones, descuentos de comisión, anuncios de “compra 10 y llévate 2 gratis”, igual que el comercio electrónico convencional.

Esta es nuestra ventana más directa al submundo.

Entre febrero y agosto de 2025, desarrollamos un sistema automatizado para infiltrarnos de forma continua en estos grupos y capturar inteligencia. Como los chats están llenos de jerga, entrenamos un modelo de lenguaje de gran tamaño para analizarlos.

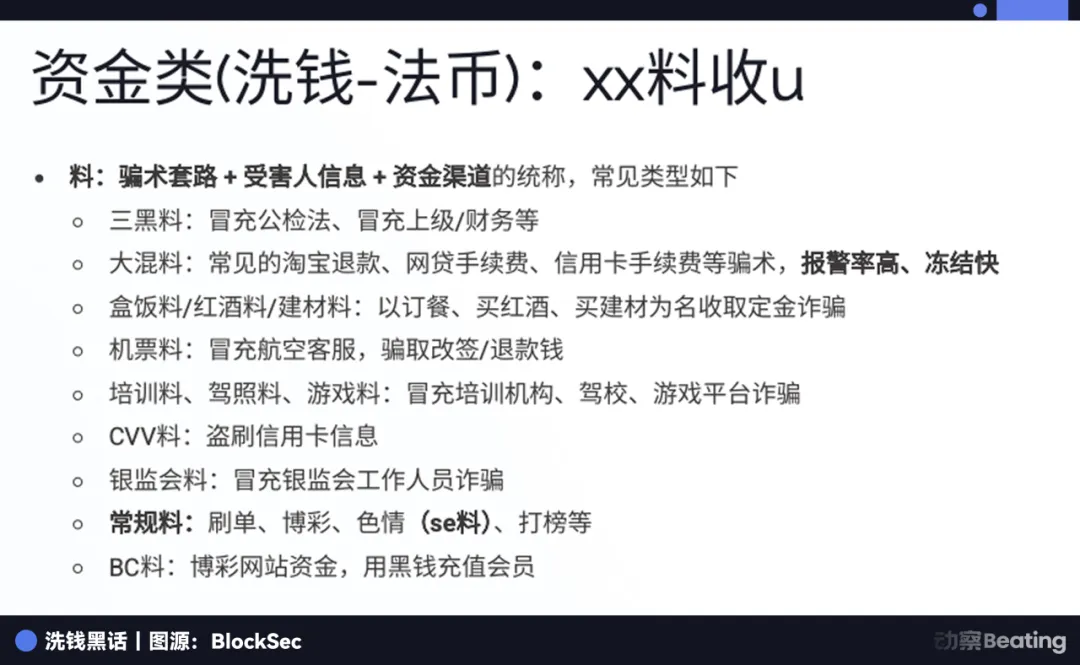

En el argot del mercado negro, las víctimas son “peces”, mientras que las tácticas de estafa y la información de las víctimas se denominan “material”. Hay “material triple negro”, “material mixto”, “material ticket” y más. Para el blanqueo, el “material de primer nivel” son los fondos tomados directamente de las víctimas, mientras que el “material de segundo nivel” son fondos lavados en varias capas.

Existe también el rol de “puerto de teléfono”, donde cómplices locales utilizan cables de audio o aplicaciones especiales para reenviar llamadas de estafa internacionales a través de teléfonos nacionales, eludiendo bloqueos antifraude y ganando unos 200 USDT por hora. Muchos jóvenes de zonas rurales son reclutados para este trabajo.

Algunos grupos incluso difunden “manuales anti-policía”, explicando cómo eludir investigaciones: declarar el móvil como perdido, borrar guiones y aplicaciones cifradas antes de tiempo. Estas guías terminan con un irónico mensaje: “Para cada persona trabajadora.”

Tras seis meses de vigilancia automatizada, identificamos 634 direcciones vinculadas a grupos de trata en una sola plataforma de garantía, rastreando cerca de 12 millones de dólares en transacciones ilícitas. En el pico, 10 personas al día eran traficadas sólo a través de esa plataforma. La realidad puede ser aún peor, pues existen más plataformas.

Al rastrear los fondos, comprobamos que la mayoría se movía en TRON, principalmente con USDT. Las bajas barreras y comisiones de TRON son ideales para bandas criminales menos sofisticadas. Aunque las comisiones han subido, sus hábitos ya están arraigados.

Al analizar los flujos de fondos de más de 120 grupos, detectamos que el 34,9 % de los fondos ilícitos acababan en hot wallets de OKX, el 6,9 % en Binance y el 14,4 % en hot wallets relacionadas con Huiwang.

Cuando puedes rastrear el origen y destino de estos fondos, AML deja de ser un eslogan. Los datos reales y de base son ahora la mayor barrera competitiva para la seguridad y el cumplimiento.

12 segundos: adelantando a los hackers en el mempool

Los expertos en seguridad llevan tiempo enfrentándose a un dilema: las auditorías sólo garantizan la seguridad del código en el lanzamiento. Una vez en producción, los proyectos son vigilados 24/7 por hackers de todo el mundo. Si las auditorías son “defensa estática”, ¿podemos crear “intercepción dinámica”?

En 2022, lanzamos una plataforma de monitorización de ataques on-chain junto a los servicios de auditoría. El núcleo: monitorizar el mempool de Ethereum, la “sala de espera” donde todas las transacciones esperan antes de entrar en bloque.

Allí rastreamos tanto transacciones ordinarias como aquellas con patrones de ataque. Cuando detectamos una transacción sospechosa, el sistema inicia automáticamente un análisis en una cadena privada: ¿cuál es el objetivo? ¿Es válida la lógica? ¿Cuánto se podría robar?

Las batallas más intensas se deciden en apenas 12 segundos.

Tras la fusión de Ethereum, los bloques se fijaron en 12 segundos. Eso significa que, desde que un hacker envía la orden de ataque hasta la confirmación en bloque, hay una ventana mínima. Esos segundos son el periodo dorado de rescate para los white hats.

Una vez que el sistema confirma el ataque, crea automáticamente una transacción “front-running”, casi idéntica a la del hacker pero con la dirección de destino cambiada por la de nuestra wallet segura.

Para superar al hacker, hay que ganar la prioridad de los mineros.

Los hackers suelen fijar una comisión estándar de gas para maximizar su beneficio. Nosotros empleamos algoritmos para pujar mucho más alto, a veces incluso compartiendo parte de la transacción con los mineros. Impulsados por el incentivo económico, los mineros priorizan nuestra transacción. Una vez ejecutada, la del hacker queda invalidada.

Esta capacidad ha salvado muchos proyectos en ataques reales.

Un caso emblemático: logramos adelantarnos a un ataque en el mempool y recuperar 2 909 ETH para un protocolo. El hacker ya había explotado una vulnerabilidad, con millones en juego. Nuestro sistema de monitorización alertó al instante y, en segundos, simulamos el ataque, generamos la transacción y puja de gas. Finalmente, los fondos llegaron a nuestra dirección segura antes de que el hacker pudiera actuar.

Antes, los proyectos hackeados sólo podían pedir ayuda en Twitter o negociar recompensas con los hackers. Ahora, podemos interceptar los fondos justo antes de que el hacker logre su objetivo.

Para defender la última línea en este “bosque oscuro” donde el código es ley, hay que ser más rápido y más inteligente que los hackers.

Epílogo

Si la última década cripto fue una “fiebre del oro”, 2025 marca el regreso de la “certeza”. Con el volumen de stablecoins disparado a 300 000 millones y el sistema financiero digital evolucionando de “tierra salvaje” a “ciudad-estado”, la tecnología deja de ser sólo una herramienta de riqueza y pasa a ser, ante todo, un escudo contra la oscuridad humana.

La transformación de Zhou Yajin y su equipo es reflejo de esta lógica. De auditorías de código a intercepción dinámica y exploración profunda de redes ilícitas, no es heroísmo solitario, sino el mecanismo defensivo inherente a la evolución tecnológica a gran escala.

En un mundo donde el código es ley, si los flujos ilícitos y la seguridad fallida quedan sin control, la “revolución financiera” seguirá siendo un juego para unos pocos.

Toda industria que alcanza la corriente principal ha atravesado el doloroso proceso del caos al estado de derecho. Es un camino largo y tedioso, pero como afirma Zhou Yajin, la seguridad definitiva es “invisible”.

Sólo cuando la seguridad sea tan omnipresente e inadvertida como el aire, esta frontera digital antes volátil completará su transformación civilizadora.

Declaración:

- Este artículo se ha reproducido de [Beating], con derechos de autor originales de [Sleepy.txt]. Para cualquier cuestión de reproducción, contacte con el equipo de Gate Learn para una gestión rápida.

- Aviso legal: Las opiniones y puntos de vista expresados son exclusivamente del autor y no constituyen asesoramiento de inversión.

- Las demás versiones idiomáticas han sido traducidas por el equipo de Gate Learn. Sin mencionar Gate, no copie, distribuya ni plagie estas traducciones.

Artículos relacionados

¿Qué es Tronscan y cómo puedes usarlo en 2025?

¿Qué es HyperGPT? Todo lo que necesitas saber sobre HGPT

¿Qué es SegWit?

¿Qué es la Billetera HOT en Telegram?

¿Qué es Solscan y cómo usarlo? (Actualización 2025)