Como funciona a Pi Network

Ao contrário das blockchains tradicionais, que dependem sobretudo da competição pelo poder de hash e do investimento em hardware, este modelo responde às barreiras elevadas que frequentemente impedem os utilizadores comuns de participar.

Analisar a Pi Network em termos de estrutura do sistema, mecanismo de consenso, distribuição de papéis e lógica de segurança permite clarificar o seu funcionamento e a forma como se distingue fundamentalmente das abordagens convencionais das blockchains.

O que deve compreender antes de analisar o mecanismo da Pi Network

Para perceber como a Pi Network funciona, é essencial reconhecer que não foi concebida para ser “totalmente descentralizada desde o início”.

A maioria das blockchains públicas privilegia o acesso sem restrições, a competição pelo poder de hash e a resistência à censura logo no arranque. A Pi Network seguiu um caminho diferente: começou por reduzir as barreiras de participação para crescer rapidamente a sua base de utilizadores e só depois introduziu uma estrutura blockchain mais completa. O seu desenho reflete, por isso, uma estratégia de desenvolvimento faseada.

Neste contexto, alguns mecanismos das etapas iniciais favorecem uma gestão coordenada em detrimento de uma autonomia plena. Isto não invalida o objetivo da descentralização, mas representa um compromisso entre os custos de lançamento da rede, a formação dos utilizadores e a complexidade técnica.

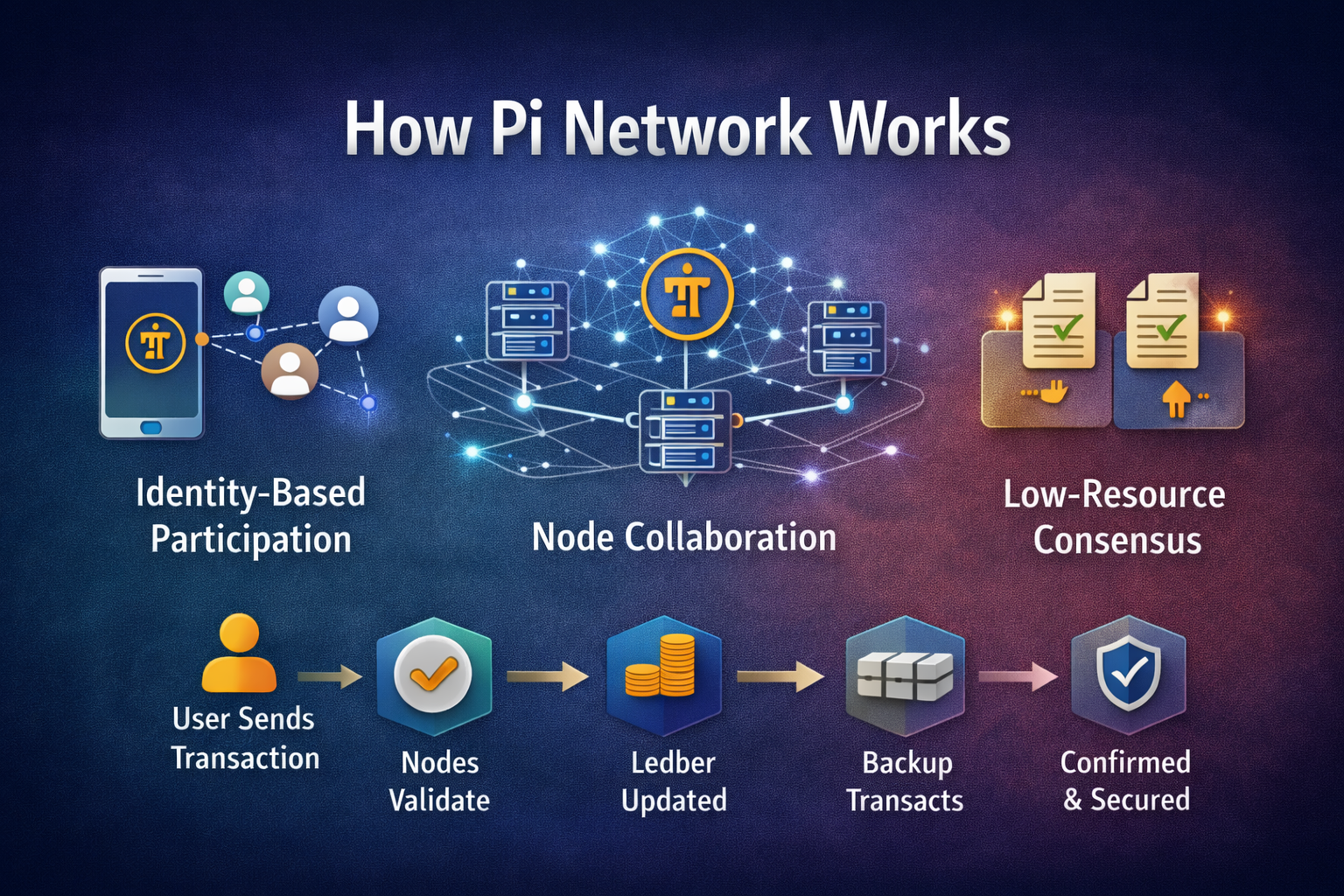

Estrutura operacional global e arquitetura de sistema da Pi Network

Do ponto de vista arquitetónico, a Pi Network não é uma blockchain de camada única. O sistema funciona com várias camadas funcionais que atuam em conjunto.

Camada de interação com o utilizador: Principalmente implementada através da aplicação móvel, esta camada gere a vinculação de identidade, o acompanhamento da participação e as operações básicas. O foco é a usabilidade e um limiar técnico reduzido.

Camada de coordenação de rede: Liga utilizadores, nós e regras do protocolo, assegurando que as atividades de participação são reconhecidas e integradas na lógica do sistema.

Blockchain e rede de nós: Responsável pela manutenção do registo, confirmação das transações e preservação da consistência do estado.

Esta arquitetura em camadas permite à Pi Network executar funções centrais antes de a base de utilizadores estar plenamente madura e abre espaço para a evolução futura do sistema.

Como é estabelecido o mecanismo de consenso da Pi Network

A Pi Network utiliza o “Stellar Consensus Protocol (SCP)” como mecanismo de consenso. O SCP foi desenvolvido pelo professor David Mazières, da Universidade de Stanford, para acelerar o processamento das transações sem comprometer a segurança. Ao contrário dos mecanismos proof-of-work (PoW) ou proof-of-stake (PoS) do Bitcoin ou Ethereum, o SCP permite que os nós alcancem consenso sem recorrer a recursos computacionais elevados.

Na Pi Network, o SCP é implementado com a criação de “Círculos de Segurança”, redes de confiança formadas pelos utilizadores, onde cada pessoa adiciona membros de confiança ao seu círculo. Estes círculos sobrepostos constroem a base de confiança da rede, assegurando a autenticidade e segurança das transações.

O modelo de consenso da Pi Network não depende de trabalho computacional, mas sim da verificação de identidade, das relações de confiança e da colaboração entre nós. O sistema valoriza a unicidade dos participantes e os registos comportamentais a longo prazo, utilizando redes de confiança para reduzir o risco de ataques Sybil. Com esta base, os operadores de nós validam transações e mantêm o registo.

Esta abordagem substitui o “consumo de recursos” por “relações sociais e consistência comportamental”, reduzindo de forma significativa os custos energéticos.

Embora isto proporcione vantagens à Pi Network em eficiência energética e escalabilidade, também exige mecanismos de verificação de identidade mais robustos e uma governança dos nós mais exigente.

Como funciona o mecanismo de mineração móvel da PI dentro do sistema

A mineração na Pi Network difere bastante da mineração tradicional de criptomoedas. Os utilizadores não precisam de adquirir hardware dispendioso nem de consumir grandes quantidades de eletricidade. A participação implica os seguintes passos:

Check-in diário: A cada 24 horas, os utilizadores abrem a aplicação Pi Network e tocam no botão de mineração para confirmar a atividade. Este processo consome poucos recursos e não descarrega a bateria do telemóvel.

Construção de um Círculo de Segurança: Após se tornar Pioneiro, o utilizador pode tornar-se Contribuinte ao adicionar amigos ou familiares de confiança ao seu Círculo de Segurança. Cada círculo deve ter entre três e cinco membros, reforçando a segurança da rede.

Convite de novos utilizadores: Como Embaixador, o utilizador pode partilhar códigos de convite para trazer novos participantes à Pi Network. Quando um novo utilizador se regista e inicia a mineração, o convidante recebe recompensas adicionais.

Do ponto de vista operacional, este mecanismo serve como “prova de participação” e não como “prova de segurança”. Tem um papel central na estratégia de arranque a frio da Pi Network.

Distribuição de papéis e colaboração na Pi Network

A Pi Network assenta na colaboração de vários papéis, em vez de uma entidade única de controlo. No seu ecossistema, os participantes dividem-se em quatro tipos de papéis:

Pioneiro: O papel mais básico. Utiliza o telemóvel para tocar diariamente no botão “minerar”, confirmando a atividade. Representa a maioria dos participantes e o seu envolvimento influencia diretamente a emissão de tokens Pi.

Contribuinte: Após se tornar Pioneiro, o utilizador pode evoluir para Contribuinte ao construir um Círculo de Segurança e adicionar membros de confiança, reforçando a segurança da rede.

Embaixador: Dedica-se a promover a Pi Network e a convidar novos utilizadores. Quando alguém entra através do código de referência de um Embaixador e começa a minerar, este recebe recompensas.

Nó: Utilizadores que executam o software de nó da Pi Network nos seus computadores. Validam transações, mantêm a integridade da blockchain e coordenam-se com a aplicação móvel.

Estes quatro papéis colaboram para apoiar e expandir o ecossistema da Pi Network. Esta divisão de responsabilidades permite uma participação aberta e introduz gradualmente capacidades de manutenção especializadas para garantir a sustentabilidade a longo prazo.

Como são alcançados a confirmação das transações, a manutenção do registo e a segurança da rede

Na camada de processamento de transações, a Pi Network depende da colaboração entre nós para validar transações e atualizar o registo.

As transações têm de ser confirmadas pelos nós antes de serem registadas, e a consistência do registo é mantida através de regras de consenso e comunicação entre nós. A segurança da rede depende sobretudo da verificação de identidade, da distribuição dos nós e da aplicação das regras, em vez de barreiras computacionais.

Esta estrutura é mais eficiente em recursos, mas exige uma descentralização suficiente dos nós e uma aplicação eficaz das regras para mitigar riscos de centralização.

Desafios enfrentados pela Pi Network do ponto de vista operacional

Do ponto de vista estrutural, os principais desafios da Pi Network residem na gestão das suas fases de transição.

À medida que a base de utilizadores cresce, o sistema deve reforçar a descentralização dos nós e melhorar a resistência a ataques, ambos desafios técnicos significativos.

Além disso, a passagem de uma gestão coordenada para uma rede totalmente autónoma eleva o nível de exigência dos mecanismos de governança, das atualizações de protocolo e da estabilidade do consenso.

Estes desafios não são exclusivos da Pi Network: são comuns em redes cripto que seguem um percurso de desenvolvimento “utilizadores primeiro, implementação total em cadeia depois”.

Conclusão

O desenho operacional da Pi Network reflete uma abordagem centrada no utilizador que constrói gradualmente a funcionalidade blockchain.

Com arquitetura em camadas, consenso não computacional e incentivos comportamentais, o sistema procura equilibrar barreiras de entrada reduzidas com segurança de rede.

Analisar a Pi Network sob uma perspetiva estrutural permite ultrapassar comparações simplistas e desenvolver uma visão mais racional do seu posicionamento e percurso de desenvolvimento.

Artigos relacionados

O que é a Fartcoin? Tudo o que precisa de saber sobre a FARTCOIN

O que são Opções Cripto?

O esquema de Cripto de $50M que ninguém está a falar

Calculadora de lucro futuro de Cripto: Como Calcular Seus Ganhos Potenciais

Gate junta-se à Oracle Red Bull Racing para lançar o "Red Bull Racing Tour": Ganhe Bilhetes Exclusivos para a F1 e Partilhe até 5,000 GT em Prémios