داخل جولة KOL: تجربة ثروة يقودها الحماس والتأثير

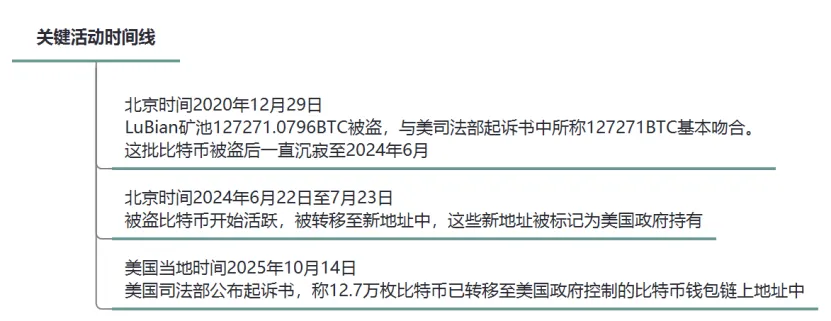

في 29 ديسمبر 2020، تعرض مجمع التعدين LuBian لهجوم إلكتروني كبير أسفر عن سرقة 127272.06953176 بيتكوين (BTC)، بقيمة تقريبية بلغت 3.5 مليار دولار آنذاك، وتصل قيمتها اليوم إلى 15 مليار دولار. تعود هذه الأصول لتشن تشي، رئيس مجموعة Prince Group الكمبودية. عقب الاختراق، نشر كل من تشن تشي وPrince Group عدة رسائل عبر سلسلة الكتل في مطلع 2021 ويوليو 2022، يناشدان فيها المخترق إعادة البيتكوين المسروق ويعرضان عليه مكافأة، لكنهما لم يتلقيا أي رد. اللافت أن هذه البيتكوينات بقيت جامدة في محافظ يسيطر عليها المهاجم طوال أربع سنوات تقريباً دون حركة تذكر، وهو أمر غير معتاد بين المخترقين الباحثين عن الربح السريع، ما يشير إلى احتمالية تورط جهة منظمة. لم تُحرك البيتكوينات المسروقة إلا في يونيو 2024، حيث جرى تحويلها إلى عناوين محافظ جديدة، ولا تزال هناك حتى الآن.

في 14 أكتوبر 2025، أعلنت وزارة العدل الأمريكية عن توجيه تهم جنائية لتشن تشي ومصادرة 127000 بيتكوين منه ومن مجموعة Prince Group. وتؤكد الأدلة بقوة أن هذه البيتكوينات التي صادرتها الحكومة الأمريكية هي نفسها الأصول التي سُرقت في اختراق مجمع التعدين LuBian عام 2020. وتشير بعض الأدلة إلى احتمال استخدام تقنيات اختراق من قبل الحكومة الأمريكية منذ 2020 للاستحواذ على 127000 BTC الخاصة بتشن تشي، في عملية "أسود ضد أسود" نموذجية نفذتها جهة اختراق حكومية. يستعرض هذا التقرير الجوانب التقنية للحادثة، ويتتبع البيتكوين المسروق، ويعيد بناء التسلسل الزمني الكامل للهجوم، ويقيّم آليات أمان Bitcoin، بهدف تقديم رؤى أمنية متقدمة لصناعة العملات الرقمية ومستخدميها.

1. خلفية الحادثة

تأسس مجمع التعدين LuBian في مطلع عام 2020، وبرز سريعاً كمجمع رئيسي لتعدين البيتكوين في الصين وإيران. وفي ديسمبر 2020، تعرض LuBian لهجمة واسعة النطاق أفقدته أكثر من 90% من أرصدته من البيتكوين. بلغ مجموع المسروق 127272.06953176 BTC. هذا الرقم يطابق تقريباً الـ127271 BTC المذكورة في لائحة الاتهام الصادرة عن وزارة العدل الأمريكية.

اعتمد نموذج عمل LuBian على مركزية تخزين وتوزيع مكافآت التعدين، ولم يكن يحتفظ بعملاته الرقمية في بورصات مركزية منظمة، بل استخدم محافظ ذاتية الحفظ أو محافظ غير خاضعة للوصاية. وتُعد هذه المحافظ (الباردة أو المادية) الحصن الأخير لأصول الكريبتو؛ فخلافاً للحسابات في البورصات التي قد تُجمّد بأمر قضائي، تُعد المحفظة لا يمكن الوصول إليها إلا من قبل حامل المفتاح الخاص.

يستند البيتكوين إلى عناوين على السلسلة لتحديد ملكية الأصول وحركتها. امتلاك المفتاح الخاص لأي عنوان يمنح السيطرة الكاملة على البيتكوين فيه. وتظهر تحليلات سلسلة الكتل أن البيتكوينات التي تحتفظ بها الحكومة الأمريكية تتوافق إلى حد كبير مع تلك المسروقة من LuBian. وتشير السجلات إلى أنه في 29 ديسمبر 2020 (UTC)، شهدت عناوين محافظ LuBian الأساسية تحويلات غير اعتيادية بلغ مجموعها 127272.06953176 BTC، وهو رقم يطابق بيانات وزارة العدل. وقد أبقى المهاجمون البيتكوينات المسروقة جامدة حتى يونيو 2024. وبين 22 يونيو و23 يوليو 2024 (UTC)، جرى تحويلها إلى عناوين جديدة ولا تزال ثابتة حتى الآن. صنفت منصة ARKHAM هذه العناوين النهائية بأنها تحت سيطرة الحكومة الأمريكية. ولم تكشف وزارة العدل حتى اللحظة كيف حصلت على مفاتيح البيتكوين الخاصة بتشن تشي.

الشكل 1: التسلسل الزمني للأنشطة الرئيسية

2. تحليل سلسلة الهجوم

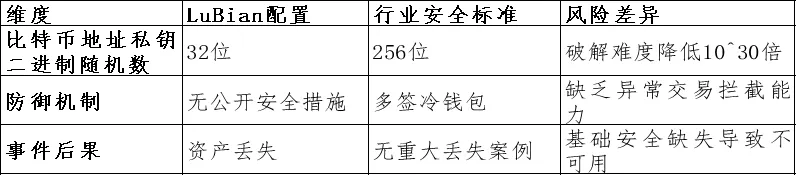

توليد الأرقام العشوائية هو أساس الأمان التشفيري في منظومة سلسلة الكتل. يستخدم البيتكوين تشفيراً غير متماثل، حيث تُنشأ المفاتيح الخاصة كأرقام عشوائية بطول 256 بت؛ واختراقها بالقوة يتطلب 2^256 محاولة، وهو شبه مستحيل عملياً. غير أن ضعف العشوائية (مثلاً 32 بت فقط عشوائية و224 بت قابلة للتنبؤ) يُضعف حماية المفتاح بشكل كبير، ويجعل الاختراق ممكناً عند 2^32 (نحو 4.29 مليار محاولة). مثال بارز: في سبتمبر 2022، خسر صانع سوق العملات الرقمية البريطاني Wintermute مبلغ 160 مليون دولار بسبب خطأ مماثل في مولد الأرقام شبه العشوائية (PRNG).

في أغسطس 2023، كشف فريق MilkSad الأمني علناً عن ثغرة في مولد الأرقام شبه العشوائية (PRNG) في أداة توليد المفاتيح التابعة لطرف ثالث وسجلت CVE-2023-39910. وقد أشار بحثهم إلى خلل مشابه في مجمع التعدين LuBian، حيث تأثرت كل العناوين الـ25 المذكورة في لائحة الاتهام الصادرة عن وزارة العدل الأمريكية.

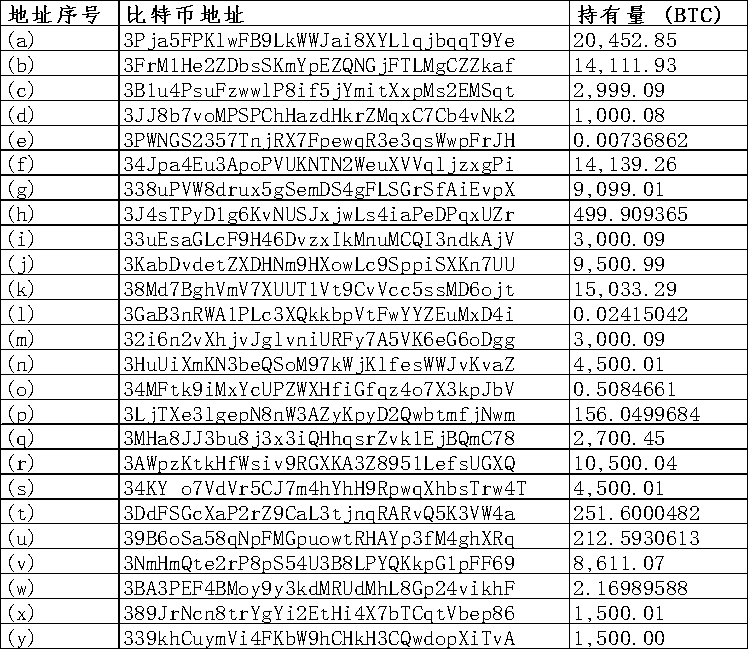

الشكل 2: عناوين محافظ البيتكوين الـ25 المذكورة في لائحة الاتهام الصادرة عن وزارة العدل الأمريكية

اعتمد نظام المحافظ ذاتية الحفظ في LuBian على خوارزمية مخصصة لتوليد المفاتيح الخاصة، استخدمت عشوائية بـ32 بت فقط بدلاً من المعيار القياسي 256 بت، ما شكل ثغرة شديدة الخطورة. اعتمدت الخوارزمية على مدخلات ضعيفة مثل الطوابع الزمنية لتغذية مولد MT19937-32، الذي يوفر 4 بايت فقط من العشوائية ويمكن اختراقه بسهولة بالقوة. رياضياً، احتمال الاختراق هو 1/2^32؛ فلو اختبر برنامج الهجوم مليون مفتاح في الثانية، سيستغرق الأمر نحو 4200 ثانية (1.17 ساعة). ويمكن لأدوات مثل Hashcat أو برمجيات مخصصة تسريع ذلك أكثر. استغل المهاجمون هذه الثغرة لسرقة كميات ضخمة من البيتكوين من LuBian.

الشكل 3: مقارنة معايير أمان مجمع LuBian مع المعايير الصناعية

يكشف التتبع التقني الجدول الزمني الكامل وتفاصيل الاختراق:

1. مرحلة الهجوم والسرقة: 2020-12-29 (UTC)

الحدث: استغل المخترقون ثغرة مولد الأرقام شبه العشوائية (PRNG) في توليد المفاتيح الخاصة لمحافظ LuBian، واخترقوا أكثر من 5000 عنوان محفظة ضعيف (النوع: P2WPKH-nested-in-P2SH، البادئة 3). خلال نحو ساعتين، تم تحويل 127272.06953176 BTC (بقيمة 3.5 مليار دولار)، ولم يتبق سوى أقل من 200 BTC. جميع المعاملات المشبوهة استخدمت الرسوم نفسها، ما يشير إلى استخدام برامج تحويل جماعية آلية.

المرسل: عناوين محافظ ضعيفة تابعة لمجمع التعدين LuBian (مرتبط بـPrince Group)؛

المستلم: عناوين محافظ بيتكوين يسيطر عليها المهاجم (غير معلنة)؛

مسار التحويل: عناوين المحافظ الضعيفة → محافظ المهاجم؛

الترابط: إجمالي المسروق 127272.06953176 BTC يتطابق مع رقم وزارة العدل 127271 BTC.

2. مرحلة الجمود: 2020-12-30 إلى 2024-06-22 (UTC)

الحدث: بقيت البيتكوينات المسروقة في محافظ يسيطر عليها المهاجم لأربع سنوات تقريباً دون أي حركة، باستثناء معاملات "غبار" صغيرة يُحتمل أنها للاختبار.

الترابط: لم تُحرك العملات إلا مع سيطرة الحكومة الأمريكية الكاملة في يونيو 2024، على خلاف نمط المخترقين السريع في تحقيق الأرباح، ما يشير إلى تدخل جهة رسمية.

3. مرحلة محاولة الاسترداد: مطلع 2021، 4 و26 يوليو 2022 (UTC)

الحدث: خلال فترة الجمود، أرسل LuBian أكثر من 1500 معاملة تحمل رسائل عبر رمز OP_RETURN (بتكلفة 1.4 BTC كرسوم)، يحث فيها المخترق على إعادة الأموال ويعرض مكافأة. أمثلة: "يرجى إعادة أموالنا، سندفع مكافأة." في 4 و26 يوليو 2022، أُرسلت معاملات تحمل رسائل إضافية مثل "رسالة من LuBian. إلى القبعة البيضاء التي تحفظ أصولنا، يمكنك التواصل معنا عبر 1228btc@ gmail.com لمناقشة إعادة الأصل ومكافأتك."

المرسل: عناوين محافظ ضعيفة تابعة لمجمع التعدين LuBian (مرتبط بـPrince Group)؛

المستلم: عناوين محافظ بيتكوين يسيطر عليها المهاجم؛

مسار التحويل: عناوين المحافظ الضعيفة → محافظ المهاجم؛ معاملات تحمل رسائل عبر رمز OP_RETURN؛

الترابط: تؤكد هذه الرسائل محاولات LuBian المتكررة للتواصل مع "مخترقين طرف ثالث" لاسترداد الأصول والتفاوض حول الفدية.

4. مرحلة نقل وتحويل: 2024-06-22 إلى 2024-07-23 (UTC)

الحدث: قام المهاجمون بنقل البيتكوينات من محافظهم إلى عناوين نهائية. حددت ARKHAM هذه العناوين بأنها تحت سيطرة الحكومة الأمريكية.

المرسل: عناوين محافظ بيتكوين يسيطر عليها المهاجم؛

المستلم: عناوين محافظ نهائية موحدة (غير معلنة، لكن مؤكدة أنها تحت سيطرة الحكومة الأمريكية)؛

مسار التحويل: محافظ المهاجم → محافظ الحكومة الأمريكية؛

الترابط: الأصول التي بقيت جامدة لأربع سنوات انتقلت أخيراً إلى سيطرة الحكومة الأمريكية.

5. مرحلة الإعلان والمصادرة: 14 أكتوبر 2025 (بتوقيت الولايات المتحدة)

الحدث: أصدرت وزارة العدل الأمريكية إشعاراً بتوجيه تهم ضد تشن تشي و"مصادرة" 127000 بيتكوين منه.

جميع معاملات البيتكوين يمكن تتبعها علناً عبر سلسلة الكتل. تتبع هذا التقرير أصول البيتكوين المسروق من عناوين محافظ ضعيفة يديرها مجمع التعدين LuBian (مرتبطة بـPrince Group). بلغ مجموع المسروق 127272.06953176 BTC، منها نحو 17800 بيتكوين تم تعدينها، 2300 عملة دفع مكافآت مجمع، و107100 من بورصات ومصادر أخرى. وتشير النتائج الأولية إلى وجود تناقضات مع ادعاء وزارة العدل بأن جميع الأموال غير مشروعة.

3. التحليل التقني للثغرة الأمنية

1. توليد المفتاح الخاص لعنوان محفظة البيتكوين:

انطلقت ثغرة LuBian من خلل في مولد المفاتيح الخاصة، يشبه ثغرة "MilkSad" في Libbitcoin Explorer. اعتمد نظام LuBian على مولد MT19937-32 بمدخل 32 بت فقط، ما يوفر عشوائية محدودة جداً. هذا المولد غير آمن في التشفير، ما يجعله قابلاً للتنبؤ به وسهل الهندسة العكسية. تمكن المهاجمون من تعداد كل مداخل 32 بت (من 0 إلى 2^32-1)، وتوليد المفاتيح الخاصة المقابلة، والبحث عن تطابق مع تجزئات العناوين المعروفة.

عادةً، تُولّد مفاتيح البيتكوين الخاصة عبر: مدخل عشوائي → تجزئة SHA-256 → مفتاح خاص ECDSA.

قد يكون تطبيق LuBian استخدم شيفرة مخصصة أو مفتوحة المصدر (مثل Libbitcoin)، لكنه أهمل أمن العشوائية. على غرار ثغرة MilkSad، يستخدم أمر "bx seed" في Libbitcoin Explorer مولد MT19937-32 المغذّى بطوابع زمنية أو مدخلات ضعيفة، ما يجعل الهجمات بالقوة ممكنة. أثر اختراق LuBian على أكثر من 5000 محفظة، ما يشير إلى خلل منهجي، ربما نتيجة توليد محافظ جماعي.

2. سير عمل الهجوم المحاكى:

(1) تحديد عناوين المحافظ المستهدفة (عبر مراقبة نشاط LuBian على السلسلة)؛

(2) تعداد مداخل 32 بت: for seed in 0 to 4294967295؛

(3) توليد المفتاح الخاص: private_key = SHA256(seed)؛

(4) اشتقاق المفتاح العام والعنوان: باستخدام منحنى ECDSA SECP256k1؛

(5) المطابقة: إذا تطابق العنوان المشتق مع الهدف، يستخدم المفتاح الخاص للتوقيع وسرقة الأموال؛

المقارنة: تشبه الثغرة مشكلة Trust Wallet ذات العشوائية 32 بت التي أسفرت عن اختراق واسع لمحافظ البيتكوين. نشأت ثغرة MilkSad في Libbitcoin Explorer أيضاً من ضعف العشوائية. هذه المشكلات ناتجة عن الشيفرة القديمة التي لم تعتمد معيار BIP-39 (عبارات بذور 12–24 كلمة، عالية العشوائية). من المحتمل أن LuBian استخدم خوارزمية مخصصة لسهولة الإدارة، لكنه ضحى بالأمان.

ثغرات الدفاع: لم يعتمد LuBian محافظ متعددة التوقيع، أو محافظ مادية، أو محافظ هرمية محددة (HD)، وهي تدابير تعزز الأمان. وتبين بيانات السلسلة أن الهجوم شمل عدة محافظ، ما يشير إلى ثغرة نظامية وليس نقطة فشل واحدة.

3. أدلة على السلسلة ومحاولات الاسترداد:

معاملات تحمل رسائل عبر رمز OP_RETURN: أرسل LuBian أكثر من 1500 معاملة تحمل رسائل عبر رمز OP_RETURN، دفع خلالها 1.4 BTC كرسوم، يطلب فيها إعادة الأموال. الرسائل مدمجة في سلسلة الكتل وتثبت الملكية الأصلية. من أمثلتها "يرجى إعادة الأموال"، موزعة عبر معاملات متعددة.

4. تحليل الترابط الهجومي:

تدرج لائحة الاتهام الصادرة عن وزارة العدل الأمريكية في 14 أكتوبر 2025 ضد تشن تشي (القضية 1:25-cr-00416) 25 عنوان محفظة بيتكوين تحتوي على نحو 127271 BTC (بقيمة 15 مليار دولار)، جميعها صودرت. وتظهر تحليلات السلسلة والوثائق الرسمية ترابطاً كبيراً مع اختراق LuBian:

الترابط المباشر: تؤكد تحليلات السلسلة أن العناوين الـ25 الواردة في لائحة الاتهام هي عناوين الحيازة النهائية للبيتكوينات المسروقة في اختراق LuBian عام 2020. يذكر تقرير Elliptic أن هذه العملات سُرقت من عملية التعدين التابعة لـLuBian. وتؤكد Arkham Intelligence أن الأموال المصادرة مصدرها سرقة LuBian.

أدلة الاتهام: رغم أن لائحة وزارة العدل لا تذكر "اختراق LuBian" مباشرة، إلا أنها تشير إلى أموال مسروقة من عمليات تعدين بيتكوين إيرانية وصينية، ما يتوافق مع نتائج Elliptic وArkham على سلسلة الكتل.

الترابط السلوكي: بقيت البيتكوينات المسروقة جامدة طوال أربع سنوات بعد اختراق 2020، مع معاملات غبار بسيطة فقط، حتى استحواذ الحكومة الأمريكية في 2024. هذا السكون غير المعتاد بين المخترقين يشير إلى تدخل جهة رسمية. وتشير التحليلات إلى أن الحكومة الأمريكية ربما سيطرت على الأصول منذ ديسمبر 2020.

4. التأثير والتوصيات

كان لاختراق LuBian عام 2020 آثار عميقة، إذ أدى إلى تفكك مجمع التعدين وخسارة أكثر من 90% من أصوله. تبلغ قيمة البيتكوينات المسروقة حالياً 15 مليار دولار، مما يبرز كيف أن تقلب الأسعار يزيد المخاطر.

تُظهر هذه الحادثة وجود مخاطر نظامية في توليد الأرقام العشوائية عبر منظومة الكريبتو. ولتلافي ثغرات مماثلة، ينبغي على قطاع سلسلة الكتل استخدام مولدات أرقام عشوائية آمنة تشفيرياً، وتطبيق دفاعات متعددة الطبقات مثل المحافظ متعددة التوقيع، التخزين البارد، والمراجعات الدورية، وتجنب خوارزميات توليد المفاتيح الخاصة المخصصة. كما يجب على مجمعات التعدين تفعيل مراقبة فورية على السلسلة وتنبيهات للشذوذ، ويُنصح للمستخدمين الأفراد بتجنب وحدات توليد المفاتيح مفتوحة المصدر غير الموثوقة. ويؤكد الحدث أيضاً أنه، رغم شفافية سلسلة الكتل، قد تؤدي أسس الأمان الهشة إلى خسائر ضخمة—مما يبرز أهمية الأمن السيبراني للأصول الرقمية واقتصاد المستقبل الرقمي.

بيان:

- هذه المقالة منقولة من [المركز الوطني للاستجابة لطوارئ فيروسات الحاسوب] وتعود حقوق النشر للمؤلف الأصلي [المركز الوطني للاستجابة لطوارئ فيروسات الحاسوب]. للاعتراض على إعادة النشر، يرجى التواصل مع فريق Gate Learn، وسيتم التعامل مع الطلب حسب الإجراءات المعتمدة.

- إخلاء مسؤولية: الآراء الواردة هنا تعكس وجهة نظر الكاتب فقط ولا تمثل نصيحة استثمارية.

- تمت ترجمة نسخ اللغات الأخرى من هذه المقالة بواسطة فريق Gate Learn ولا يجوز نسخها أو توزيعها أو سرقتها إلا في حال ذكر Gate كمصدر.

المقالات ذات الصلة

أدوات التداول العشرة الأفضل في مجال العملات الرقمية

العملات الرقمية مقابل الحوسبة الكمومية

كيف يمكننا جعل استخدام بيانات web2 في web3 فعلاً خاصة وقابلة للتحقق؟

من المخاطر إلى الحماية: مخاطر الأمان واقتراحات التحسين لعقود TON الذكية

ما هو OP_VAULT؟