Dentro de la KOL Round: Un experimento de generación de riqueza impulsado por el hype y la influencia

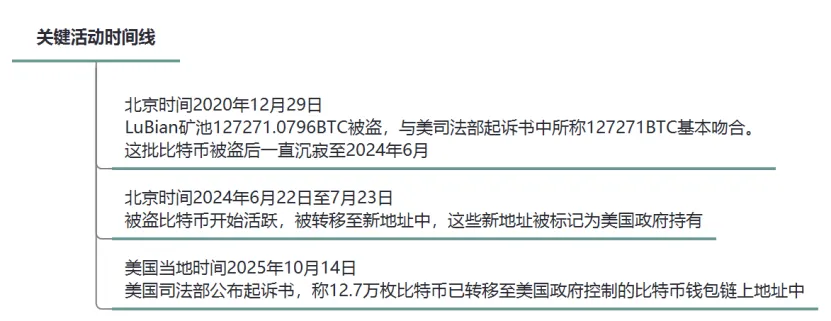

El 29 de diciembre de 2020, el pool de minería LuBian sufrió un ciberataque masivo que resultó en el robo de 127 272,06953176 BTC (valorados en torno a 3 500 millones de dólares en ese momento y hoy en día en 15 000 millones de dólares). Estos activos pertenecían a Chen Zhi, presidente del Prince Group de Camboya. Tras la brecha, tanto Chen Zhi como el Prince Group publicaron diversos mensajes en la blockchain a principios de 2021 y en julio de 2022, solicitando al hacker la devolución del bitcoin sustraído y ofreciendo una recompensa, sin obtener respuesta. Es relevante destacar que los bitcoins permanecieron inactivos en las carteras bajo control del atacante durante cuatro años, sin apenas movimientos, un comportamiento poco habitual en los hackers que buscan beneficios inmediatos. Esto apunta a una operación minuciosamente planificada, más próxima a una “organización estatal de ciberataque”. Los bitcoins robados no se volvieron a mover hasta junio de 2024, cuando fueron transferidos a nuevas direcciones de cartera, donde siguen sin actividad.

El 14 de octubre de 2025, el Departamento de Justicia de EE. UU. anunció cargos penales contra Chen Zhi y la incautación de 127 000 bitcoins de él y del Prince Group. Las pruebas apuntan con firmeza a que estos bitcoins, incautados por el gobierno estadounidense, son los mismos activos robados en el hackeo al pool de minería LuBian en 2020. Esto sugiere que el gobierno de EE. UU. pudo haber empleado técnicas de hackeo ya en 2020 para acceder a los 127 000 BTC de Chen Zhi, en una operación paradigmática de “black-on-black” ejecutada por un grupo estatal de hacking. Este informe analiza los aspectos técnicos del caso, rastrea el bitcoin sustraído, reconstruye la cronología del ataque, evalúa los mecanismos de seguridad de Bitcoin y busca aportar recomendaciones de seguridad valiosas para la industria de las criptomonedas y sus usuarios.

1. Antecedentes del incidente

Fundado a comienzos de 2020, el pool de minería LuBian se posicionó rápidamente como uno de los principales pools de Bitcoin, operando sobre todo en China e Irán. En diciembre de 2020, LuBian sufrió un hackeo de gran escala en el que perdió más del 90 % de sus reservas de bitcoin. El total sustraído —127 272,06953176 BTC— coincide casi exactamente con los 127 271 BTC mencionados en la acusación del DOJ estadounidense.

El modelo de funcionamiento de LuBian centralizaba el almacenamiento y la distribución de las recompensas mineras. LuBian no mantenía sus bitcoins en exchanges centralizados regulados, sino que empleaba carteras no custodiales. Técnicamente, las carteras no custodiales (frías o hardware wallets) se consideran la máxima protección para los activos cripto; a diferencia de las cuentas en exchanges, que pueden ser congeladas por orden judicial, estas carteras funcionan como cajas fuertes personales accesibles solo para el poseedor de la clave privada.

Bitcoin utiliza direcciones on-chain para identificar la propiedad y el movimiento de los activos. Tener la clave privada de una dirección concede el control total sobre los bitcoins en esa dirección. El análisis de la blockchain demuestra que los bitcoins custodiados por el gobierno estadounidense corresponden directamente a los robados en el hackeo de LuBian. Los registros muestran que el 29 de diciembre de 2020 (UTC), las direcciones principales de la cartera de Bitcoin de LuBian sufrieron transferencias anómalas por un total de 127 272,06953176 BTC. Esto coincide con la cifra del DOJ. Los atacantes mantuvieron los bitcoins robados inactivos hasta junio de 2024. Entre el 22 de junio y el 23 de julio de 2024 (UTC), fueron transferidos a nuevas direcciones, donde permanecen sin movimiento. La plataforma líder en análisis blockchain ARKHAM ha señalado estas direcciones finales como gestionadas por el gobierno estadounidense. El DOJ aún no ha revelado cómo obtuvo las claves privadas de bitcoin de Chen Zhi.

Figura 1: Cronología de los eventos clave

2. Análisis de la cadena de ataque

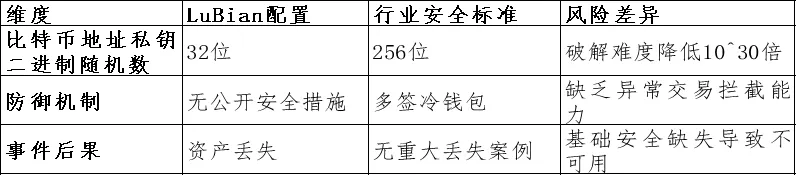

La generación de números aleatorios es esencial para la seguridad criptográfica en el ecosistema blockchain. Bitcoin emplea cifrado asimétrico y sus claves privadas son números aleatorios de 256 bits; forzarlas por fuerza bruta requeriría 2^256 intentos, lo que es inviable. Sin embargo, si una clave privada no es verdaderamente aleatoria (por ejemplo, solo 32 bits aleatorios y 224 previsibles), su robustez se reduce drásticamente y el ataque por fuerza bruta pasa a ser viable con 2^32 (unos 4 290 millones) intentos. Ejemplo destacado: en septiembre de 2022, el creador de mercado cripto británico Wintermute perdió 160 millones de dólares por un fallo similar con el generador de números pseudoaleatorios (PRNG).

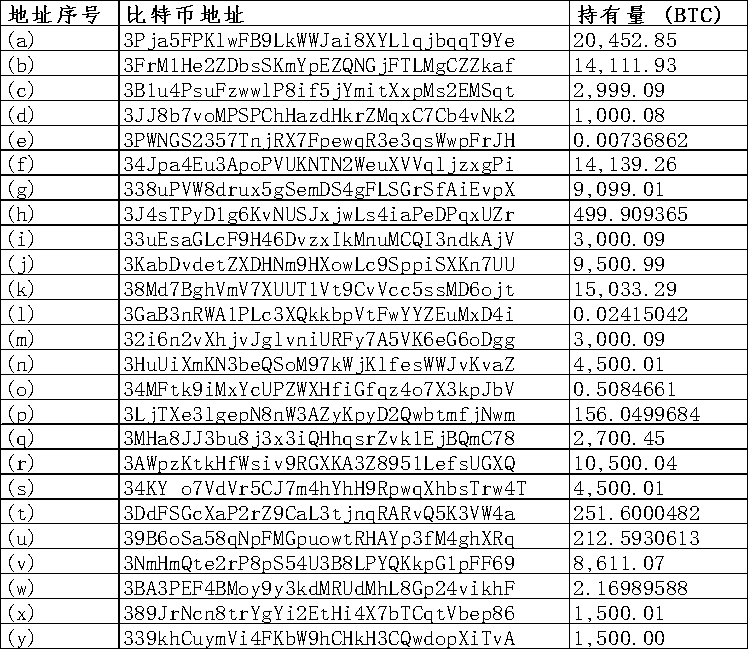

En agosto de 2023, el equipo de seguridad MilkSad publicó una vulnerabilidad PRNG en una herramienta de generación de claves de terceros y registró el CVE-2023-39910. Su investigación identificó un fallo similar en el pool de minería LuBian, y las 25 direcciones de bitcoin incluidas en la acusación del DOJ resultaron afectadas.

Figura 2: 25 direcciones de carteras Bitcoin incluidas en la acusación del DOJ

El sistema de carteras no custodiales de LuBian dependía de un algoritmo personalizado de generación de claves privadas, que utilizaba solo 32 bits de aleatoriedad en vez del estándar recomendado de 256 bits, lo que suponía una vulnerabilidad crítica. El algoritmo se apoyaba en datos débiles, como marcas de tiempo, para inicializar el Mersenne Twister (MT19937-32) PRNG, que solo proporciona 4 bytes de aleatoriedad y puede forzarse fácilmente. Matemáticamente, la probabilidad de éxito es 1/2^32. Por ejemplo, un script que pruebe 1 000 000 claves por segundo tardaría unos 4 200 segundos (1,17 horas). Herramientas como Hashcat o scripts personalizados pueden acelerar aún más el proceso. Los atacantes explotaron este punto débil para sustraer una gran cantidad de Bitcoin de LuBian.

Figura 3: Comparativa entre el pool LuBian y los estándares de seguridad del sector

El rastreo técnico permite reconstruir la cronología y los detalles del ataque:

1. Fase de ataque y robo: 2020-12-29 UTC

Evento: Los hackers aprovecharon el fallo PRNG en la generación de claves privadas del wallet de LuBian, forzando más de 5 000 direcciones débiles (tipo: P2WPKH-nested-in-P2SH, prefijo 3). En unas dos horas, se drenaron 127 272,06953176 BTC (entonces 3 500 millones de dólares), quedando menos de 200 BTC. Todas las transacciones sospechosas compartían la misma comisión, lo que indica el uso de scripts automatizados de transferencia masiva.

Remitente: Grupo de direcciones débiles controladas por la operación minera de LuBian (afiliada al Prince Group);

Destinatario: Direcciones de cartera bitcoin controladas por el atacante (no reveladas);

Ruta de la transferencia: Direcciones débiles → direcciones del atacante;

Correlación: El total robado de 127 272,06953176 BTC coincide con la cifra de 127 271 BTC del DOJ.

2. Fase de inactividad: 2020-12-30 a 2024-06-22 UTC

Evento: Los bitcoins sustraídos permanecieron en direcciones de cartera controladas por el atacante durante cuatro años, sin apenas movimiento, salvo pequeñas transacciones “dust” probablemente para pruebas.

Correlación: Las monedas no se movieron hasta que el gobierno estadounidense tomó el control en junio de 2024, lo que contradice la rápida monetización habitual de los hackers y sugiere implicación estatal.

3. Fase de intento de recuperación: Principios de 2021, 4 y 26 de julio de 2022 UTC

Evento: Durante la inactividad, LuBian envió más de 1 500 mensajes en la blockchain (gastando 1,4 BTC en comisiones) mediante el opcode OP_RETURN de Bitcoin, solicitando al hacker la devolución de los fondos y ofreciendo una recompensa. Ejemplos: “Por favor, devuelve nuestros fondos, pagaremos una recompensa”. El 4 y el 26 de julio de 2022 se enviaron mensajes OP_RETURN adicionales, como “MSG de LB. Al hacker ético que está salvando nuestro activo, puedes contactarnos a través de 1228btc@gmail.com para discutir la devolución de los activos y tu recompensa.”

Remitente: Direcciones débiles controladas por la operación minera de LuBian (afiliada al Prince Group);

Destinatario: Direcciones de cartera bitcoin controladas por el atacante;

Ruta de la transferencia: Direcciones débiles → direcciones del atacante; transacciones con OP_RETURN;

Correlación: Estos mensajes demuestran los intentos reiterados de LuBian de contactar con “hackers de terceros” para recuperar los activos y negociar una recompensa.

4. Fase de activación y transferencia: 2024-06-22 a 2024-07-23 UTC

Evento: Los atacantes activaron y transfirieron los bitcoins de sus carteras controladas a direcciones finales. ARKHAM identificó estas como controladas por el gobierno estadounidense.

Remitente: Direcciones de cartera bitcoin controladas por el atacante;

Destinatario: Direcciones de cartera finales consolidadas (no reveladas, pero confirmadas como controladas por el gobierno estadounidense);

Ruta de la transferencia: Direcciones del atacante → direcciones del gobierno estadounidense;

Correlación: Estos activos, inactivos durante cuatro años, terminaron bajo control del gobierno estadounidense.

5. Fase de anuncio e incautación: 14 de octubre de 2025 (hora local de EE. UU.)

Evento: El DOJ estadounidense notificó cargos contra Chen Zhi e incautó 127 000 bitcoins de su propiedad.

Todas las transacciones de bitcoin son públicas y trazables en la blockchain. Este informe ha rastreado el origen de los bitcoins robados desde direcciones débiles de LuBian (gestionadas por LuBian Mining, posiblemente vinculadas al Prince Group). El total sustraído fue de 127 272,06953176 BTC, procedentes de aproximadamente 17 800 bitcoins minados, 2 300 monedas de pagos de pool y 107 100 monedas de exchanges y otras fuentes. Los resultados preliminares muestran discrepancias con la afirmación del DOJ de que todos los fondos eran ilícitos.

3. Análisis técnico de la vulnerabilidad

1. Generación de claves privadas para direcciones de cartera Bitcoin:

La vulnerabilidad de LuBian provenía de un fallo en el generador de claves privadas similar al bug “MilkSad” de Libbitcoin Explorer. El sistema de LuBian empleaba el PRNG Mersenne Twister (MT19937-32) con solo 32 bits de seed, lo que proporciona únicamente 32 bits de entropía. Este PRNG no es seguro criptográficamente, lo que lo hace predecible y fácilmente reversible. Los atacantes podían recorrer todos los seeds de 32 bits posibles (de 0 a 2^32-1), generar las claves privadas correspondientes y verificar si coincidían con los hashes de las carteras.

Normalmente, las claves privadas de Bitcoin se generan como: semilla aleatoria → hash SHA-256 → clave privada ECDSA.

La implementación de LuBian pudo estar basada en código propio o en software abierto (como Libbitcoin), pero descuidó la seguridad de la entropía. Igual que el bug MilkSad, el comando “bx seed” de Libbitcoin Explorer utiliza MT19937-32 inicializado con timestamps o entradas débiles, facilitando los ataques por fuerza bruta. El hackeo a LuBian afectó a más de 5 000 carteras, lo que revela un fallo sistémico probablemente por la generación en lote de carteras.

2. Flujo simulado de ataque:

(1) Identificar las direcciones de cartera objetivo (mediante monitorización on-chain de la actividad de LuBian);

(2) Enumerar las semillas de 32 bits: for semilla in 0 a 4 294 967 295;

(3) Generar la clave privada: clave_privada = SHA256(semilla);

(4) Derivar la clave pública y la dirección: emplear la curva ECDSA SECP256k1;

(5) Coincidencia: si la dirección derivada coincide con la objetivo, usar la clave privada para firmar y transferir fondos;

Comparativa: La vulnerabilidad es similar al fallo de entropía de 32 bits de Trust Wallet, que provocó la violación masiva de carteras bitcoin. El bug MilkSad de Libbitcoin Explorer también se debía a baja entropía. Estos problemas son herencia de software antiguo que no adopta el estándar BIP-39 (frases semilla de 12–24 palabras, con alta entropía). LuBian probablemente usó un algoritmo propio por comodidad de gestión, pero sacrificó la seguridad.

Deficiencias defensivas: LuBian no utilizó carteras multifirma, carteras de hardware ni carteras deterministas jerárquicas (HD wallets), todas ellas medidas que refuerzan la seguridad. Los datos on-chain muestran que el ataque afectó a múltiples carteras, lo que indica una vulnerabilidad sistémica y no puntual.

3. Pruebas on-chain e intentos de recuperación:

Mensajes OP_RETURN: LuBian envió más de 1 500 mensajes OP_RETURN, incurriendo en 1,4 BTC en comisiones, para solicitar la devolución de fondos. Estos mensajes quedan registrados en la blockchain y prueban la legítima propiedad. Ejemplos: “por favor devuelve los fondos”, distribuidos en varias transacciones.

4. Análisis de correlación del ataque:

La acusación del DOJ del 14 de octubre de 2025 contra Chen Zhi (caso 1:25-cr-00416) enumera 25 direcciones de cartera bitcoin con aproximadamente 127 271 BTC (valorados en 15 000 millones de dólares), todos incautados. El análisis de la blockchain y los documentos oficiales muestran una correlación directa con el hackeo a LuBian:

Correlación directa: El análisis blockchain confirma que las 25 direcciones citadas en la acusación del DOJ son las direcciones finales que custodiaron los bitcoins robados en el hackeo a LuBian de 2020. El informe de Elliptic indica que estos bitcoins fueron robados de la operación minera de LuBian. Arkham Intelligence confirma que los fondos incautados proceden del robo a LuBian.

Evidencia de la acusación: Aunque la acusación del DOJ no menciona expresamente el “hackeo a LuBian”, sí cita fondos robados de “operaciones mineras iraníes y chinas de bitcoin”, lo que coincide con los hallazgos en blockchain de Elliptic y Arkham.

Correlación de comportamiento: Los bitcoins robados permanecieron inactivos durante cuatro años tras el hackeo de 2020, con solo pequeñas transacciones de polvo, hasta la toma de control por parte del gobierno estadounidense en 2024. Esta inactividad inusual en hackers apunta a una intervención estatal. El análisis sugiere que el gobierno estadounidense pudo haber tomado el control ya en diciembre de 2020.

4. Impacto y recomendaciones

El hackeo a LuBian en 2020 tuvo un impacto profundo, provocando la disolución del pool de minería y la pérdida de más del 90 % de sus activos. Los bitcoins robados hoy valen 15 000 millones de dólares, lo que evidencia cómo la volatilidad de precios amplifica el riesgo.

Este incidente pone de manifiesto riesgos sistémicos en la generación de números aleatorios en toda la infraestructura cripto. Para evitar vulnerabilidades similares, el sector blockchain debe emplear generadores de números pseudoaleatorios seguros criptográficamente (PRNG). También debe implementar defensas en capas, como carteras multifirma, almacenamiento en frío y auditorías periódicas, y evitar algoritmos personalizados para claves privadas. Los pools de minería deberían utilizar monitorización on-chain en tiempo real y alertas de anomalías. Los usuarios individuales deben evitar módulos open-source de generación de claves no verificados. El suceso demuestra que, aunque la blockchain es transparente, una base de seguridad débil puede acarrear consecuencias devastadoras, lo que subraya la importancia de la ciberseguridad para los activos digitales y la futura economía digital.

Declaración:

- Este artículo ha sido republicado desde [National Computer Virus Emergency Response Center] y el copyright corresponde al autor original [National Computer Virus Emergency Response Center]. Para cualquier objeción a la republicación, ponte en contacto con el equipo de Gate Learn, que las atenderá según los procedimientos aplicables.

- Descargo de responsabilidad: Las opiniones aquí expresadas son únicamente del autor y no constituyen asesoramiento de inversión.

- Las versiones en otros idiomas de este artículo han sido traducidas por el equipo de Gate Learn y no pueden copiarse, distribuirse ni plagiarse salvo que se acredite a Gate.

Artículos relacionados

Las 10 mejores herramientas de trading en Cripto

La verdad sobre la moneda Pi: ¿Podría ser la próxima Bitcoin?

Claves privadas vs. frases semilla: Diferencias clave

Criptomoneda vs. computación cuántica

¿La billetera fría no está fría? Cómo un periodista veterano perdió $400,000 en una estafa