Dans les coulisses du KOL Round : une expérience de création de richesse stimulée par la ferveur et l’influence

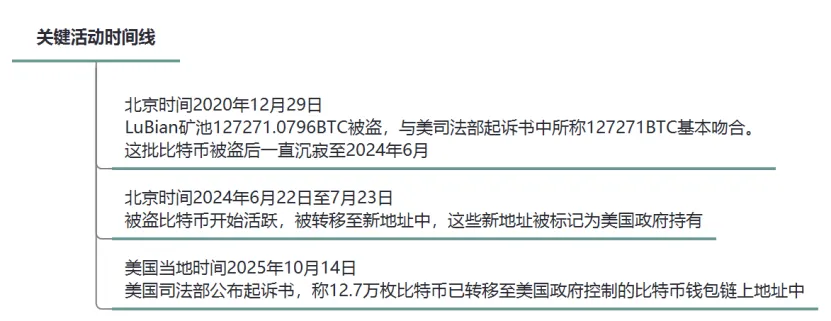

Le 29 décembre 2020, le pool de minage LuBian a été la cible d'une cyberattaque d'envergure, aboutissant au détournement de 127 272,06953176 BTC (estimés à environ 3,5 milliards de dollars à l'époque et à 15 milliards aujourd'hui). Ces actifs appartenaient à Chen Zhi, président du Prince Group du Cambodge. Après l’incident, Chen Zhi et le Prince Group ont diffusé plusieurs messages sur la blockchain, début 2021 et en juillet 2022, demandant au hacker la restitution des bitcoins et proposant une rançon, sans obtenir de réponse. Fait notable, ces bitcoins sont restés totalement inactifs dans des portefeuilles contrôlés par l’attaquant pendant quatre ans, sans mouvement significatif—un comportement atypique pour des hackers recherchant généralement des profits rapides. Cela laisse supposer une opération sophistiquée, typique d’un “groupe de hackers étatique”. Les bitcoins volés n’ont été déplacés qu’en juin 2024, transférés vers de nouvelles adresses où ils demeurent à ce jour.

Le 14 octobre 2025, le Département de la Justice des États-Unis a annoncé des poursuites contre Chen Zhi et la saisie de 127 000 bitcoins auprès de lui et du Prince Group. Les éléments recueillis confirment que ces bitcoins, confisqués par les autorités américaines, correspondent à ceux subtilisés lors du piratage du pool LuBian en 2020. Il est donc probable que le gouvernement américain ait utilisé des méthodes de hacking avancées dès 2020 pour s’approprier les 127 000 BTC de Chen Zhi : une opération “black-on-black” orchestrée par une entité étatique. Ce rapport propose une analyse technique de l’événement, retrace les bitcoins volés, reconstitue la chronologie de l’attaque, évalue les mécanismes de sécurité de Bitcoin et formule des recommandations en matière de sécurité à l’attention du secteur des cryptomonnaies et de ses utilisateurs.

1. Contexte de l’incident

Créé début 2020, le pool LuBian est rapidement devenu un acteur majeur du minage de Bitcoin, principalement en Chine et en Iran. En décembre 2020, LuBian a subi une attaque massive, perdant plus de 90 % de ses bitcoins. Le montant total dérobé—127 272,06953176 BTC—correspond presque au chiffre de 127 271 BTC cité dans l’acte d’accusation du DOJ.

LuBian centralisait le stockage et la distribution des récompenses de minage. Contrairement aux plateformes centralisées sous contrôle réglementaire, LuBian utilisait des portefeuilles non-custodiaux. Techniquement, les portefeuilles non-custodiaux (cold ou hardware wallets) offrent la meilleure protection des actifs numériques : contrairement aux comptes d’exchange, susceptibles d’être gelés par voie judiciaire, ils fonctionnent comme des coffres-forts accessibles exclusivement au détenteur de la clé privée.

Bitcoin attribue la propriété et le suivi des actifs à des adresses on-chain. Posséder la clé privée d’une adresse confère le contrôle total sur les bitcoins qui s’y trouvent. Les analyses blockchain révèlent que les bitcoins détenus par le gouvernement américain correspondent précisément à ceux volés lors du piratage de LuBian. Les registres montrent qu’au 29 décembre 2020 UTC, les portefeuilles principaux de LuBian ont effectué des transferts anormaux totalisant 127 272,06953176 BTC, en cohérence avec les chiffres du DOJ. Les attaquants ont laissé ces fonds inactifs jusqu’en juin 2024. Entre le 22 juin et le 23 juillet 2024 UTC, les bitcoins ont été transférés vers de nouvelles adresses et sont restés sans mouvement. La plateforme ARKHAM a identifié ces adresses finales comme contrôlées par les autorités américaines. Le DOJ n’a pas révélé la méthode d’acquisition des clés privées de Chen Zhi.

Figure 1 : Chronologie des activités principales

2. Analyse de la chaîne d’attaque

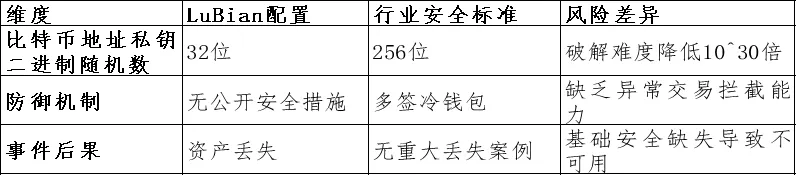

La génération de nombres aléatoires est fondamentale pour la sécurité cryptographique des blockchains. Bitcoin repose sur le chiffrement asymétrique et utilise des clés privées sur 256 bits—le bruteforce exigerait 2^256 tentatives, impossibles à réaliser. Mais si la clé privée n’est pas pleinement aléatoire (par exemple, seulement 32 bits aléatoires sur 256), sa sécurité chute drastiquement, rendant le bruteforce possible en 2^32 (environ 4,29 milliards) essais. Exemple parlant : en septembre 2022, Wintermute, market maker britannique, a perdu 160 millions de dollars à cause d’une faille similaire du générateur de nombres pseudo-aléatoires (PRNG).

En août 2023, l’équipe MilkSad a publié une vulnérabilité PRNG touchant un outil tiers de génération de clés et enregistré la CVE-2023-39910. Leur étude a révélé une faille similaire dans le pool LuBian : les 25 adresses bitcoin listées dans l’acte d’accusation du DOJ étaient compromises.

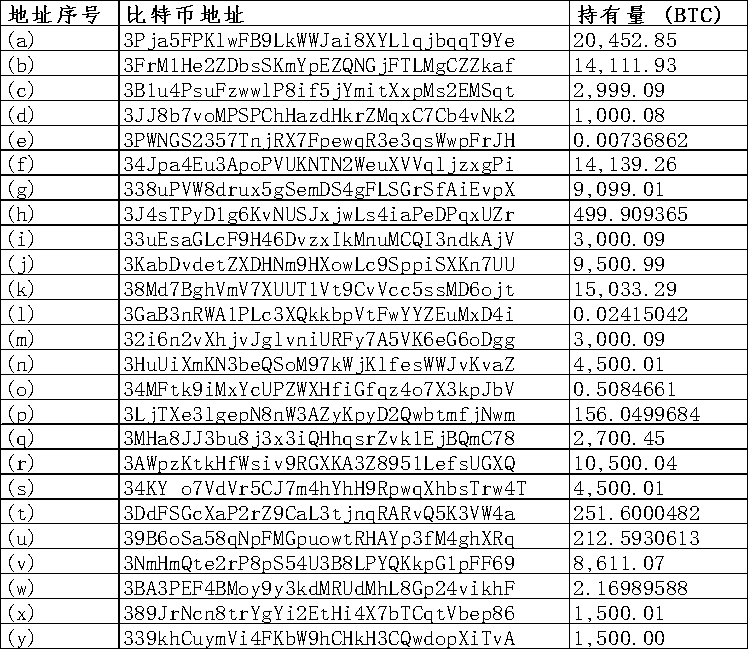

Figure 2 : Les 25 adresses de portefeuilles Bitcoin citées dans l’acte d’accusation du DOJ

Le système de portefeuilles non-custodiaux de LuBian reposait sur un algorithme de génération de clés privées utilisant seulement 32 bits d’aléa au lieu de la norme recommandée de 256 bits, ce qui représente une faille majeure. L’algorithme s’appuyait sur des entrées faibles comme des horodatages pour initialiser le PRNG Mersenne Twister (MT19937-32), qui n’offre que 4 octets d’aléa et peut être bruteforcé facilement. Mathématiquement, la probabilité est de 1/2^32. Par exemple, un script d’attaque testant 1 000 000 clés par seconde mettrait environ 4 200 secondes (1,17 heure). Des outils comme Hashcat ou des scripts sur mesure accélèrent le processus. Les attaquants ont exploité cette faille pour dérober une quantité massive de bitcoins à LuBian.

Figure 3 : Pool de minage LuBian vs. standards de sécurité du secteur

La traçabilité technique permet de reconstituer la chronologie complète du piratage :

1. Phase d’attaque et de vol : 29 décembre 2020 UTC

Événement : Les attaquants ont exploité la faille PRNG dans la génération des clés privées des portefeuilles LuBian, bruteforçant plus de 5 000 adresses vulnérables (type : P2WPKH-nested-in-P2SH, préfixe 3). En moins de deux heures, 127 272,06953176 BTC (estimés à 3,5 milliards de dollars) ont été siphonnés, ne laissant que 200 BTC restants. Toutes les transactions suspectes affichaient les mêmes frais, signe d’un script automatisé de transfert en masse.

Expéditeur : Groupe d’adresses vulnérables contrôlées par l’exploitation minière LuBian (affiliée au Prince Group) ;

Destinataire : Adresses de portefeuilles bitcoin contrôlées par l’attaquant (non révélées) ;

Chemin du transfert : Adresses vulnérables → portefeuilles de l’attaquant ;

Corrélation : Le montant volé de 127 272,06953176 BTC correspond au chiffre avancé par le DOJ.

2. Phase de dormance : du 30 décembre 2020 au 22 juin 2024 UTC

Événement : Les bitcoins volés sont restés dans des portefeuilles d’attaquants pendant quatre ans, sans mouvement notable, sauf quelques transactions “dust” probablement pour des tests.

Corrélation : Les fonds sont restés immobiles jusqu’à la prise de contrôle américaine en juin 2024, ce qui diffère du comportement habituel des hackers, suggérant une implication étatique.

3. Phase de tentative de récupération : début 2021, 4 et 26 juillet 2022 UTC

Événement : Durant cette période, LuBian a envoyé plus de 1 500 messages blockchain via l’opcode OP_RETURN de Bitcoin (frais de 1,4 BTC), réclamant la restitution des fonds et proposant une récompense. Exemples : “Please return our funds, we’ll pay a reward.” Les 4 et 26 juillet 2022, d’autres messages OP_RETURN ont été envoyés, tels que : “MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.”

Expéditeur : Adresses vulnérables contrôlées par LuBian (affiliées au Prince Group) ;

Destinataire : Portefeuilles bitcoin contrôlés par l’attaquant ;

Chemin du transfert : Adresses vulnérables → portefeuilles de l’attaquant, avec transactions OP_RETURN ;

Corrélation : Ces messages confirment les tentatives répétées de LuBian pour contacter des “hackers tiers” dans l’espoir de récupérer les actifs et négocier une rançon.

4. Phase d’activation et de transfert : du 22 juin 2024 au 23 juillet 2024 UTC

Événement : Les attaquants ont transféré les bitcoins depuis leurs portefeuilles vers des adresses finales, identifiées par ARKHAM comme contrôlées par le gouvernement américain.

Expéditeur : Portefeuilles bitcoin contrôlés par l’attaquant ;

Destinataire : Adresses finales consolidées (non révélées, mais confirmées sous contrôle américain) ;

Chemin du transfert : Portefeuilles de l’attaquant → portefeuilles du gouvernement américain ;

Corrélation : Ces actifs, demeurés dormants quatre ans, sont finalement passés sous contrôle américain.

5. Phase d’annonce et de saisie : 14 octobre 2025 (heure locale U.S.)

Événement : Le DOJ américain a notifié des poursuites contre Chen Zhi et “saisit” 127 000 bitcoins auprès de lui.

Toutes les transactions Bitcoin sont publiques et traçables sur la blockchain. Ce rapport retrace l’origine des bitcoins volés, depuis les adresses vulnérables de LuBian (contrôlées par LuBian mining, potentiellement affilié au Prince Group). Le total volé atteint 127 272,06953176 BTC, issus d’environ 17 800 bitcoins minés, 2 300 coins de paiements du pool et 107 100 coins provenant d’exchanges et autres sources. Les résultats initiaux révèlent des écarts avec la version du DOJ selon laquelle tous les fonds seraient illicites.

3. Analyse technique de la vulnérabilité

1. Génération de la clé privée pour les adresses Bitcoin :

La vulnérabilité de LuBian provient d’un défaut dans le générateur de clé privée, analogue au bug “MilkSad” dans Libbitcoin Explorer. Le système de LuBian s’appuyait sur le PRNG Mersenne Twister (MT19937-32), initialisé avec seulement 32 bits d’entropie, rendant la clé prévisible et facilement brute-forçable. Les attaquants pouvaient tester tous les seeds possibles (de 0 à 2^32-1), générer les clés privées associées et vérifier leur correspondance avec des hashes de portefeuilles connus.

Usuellement, les clés privées Bitcoin sont générées selon le schéma : seed aléatoire → SHA-256 → clé privée ECDSA.

LuBian a pu utiliser du code personnalisé ou open source (type Libbitcoin), mais a négligé la sécurité de l’entropie. Comme pour “MilkSad”, la commande “bx seed” de Libbitcoin Explorer utilise MT19937-32 initialisé via des horodatages ou entrées faibles, rendant l’attaque par bruteforce possible. Le piratage de LuBian a affecté plus de 5 000 portefeuilles, preuve d’une faille systémique liée à la génération en batch des portefeuilles.

2. Workflow d’attaque simulé :

(1) Identifier les adresses cibles (par surveillance on-chain de l’activité LuBian) ;

(2) Parcourir les seeds 32 bits : for seed in 0 to 4 294 967 295 ;

(3) Générer la clé privée : private_key = SHA256(seed) ;

(4) Dériver la clé publique et l’adresse : utiliser la courbe ECDSA SECP256k1 ;

(5) Vérification : si l’adresse dérivée correspond à la cible, utiliser la clé privée pour signer et transférer les fonds ;

Comparaison : Cette vulnérabilité rappelle le défaut d’entropie 32 bits de Trust Wallet, qui a provoqué des compromissions massives de portefeuilles Bitcoin. Le bug MilkSad dans Libbitcoin Explorer a la même origine. Ces failles héritées sont dues à l’absence de la norme BIP-39 (phrases seed de 12 à 24 mots, offrant une forte entropie). LuBian a probablement privilégié un algorithme personnalisé pour la gestion, au détriment de la sécurité.

Lacunes défensives : LuBian n’utilisait ni portefeuilles multisignatures, ni hardware wallets, ni portefeuilles hiérarchiques déterministes (HD)—mesures qui renforcent la sécurité. Les données on-chain révèlent que l’attaque a touché plusieurs portefeuilles, signe d’un défaut systémique plutôt qu’un point de défaillance unique.

3. Preuves on-chain et tentatives de récupération :

Messages OP_RETURN : LuBian a envoyé plus de 1 500 messages OP_RETURN, occasionnant 1,4 BTC de frais, pour réclamer la restitution des fonds. Ces messages sont inscrits dans la blockchain et attestent de la propriété réelle. Exemples : “please return funds”, transmis via plusieurs transactions.

4. Analyse de corrélation de l’attaque :

L’acte d’accusation du DOJ du 14 octobre 2025 contre Chen Zhi (affaire 1:25-cr-00416) cite 25 adresses de portefeuilles Bitcoin détenant environ 127 271 BTC (valeur : 15 milliards de dollars), toutes saisies. L’analyse blockchain et les documents officiels confirment une corrélation directe avec le hack LuBian :

Corrélation directe : L’analyse blockchain prouve que les 25 adresses citées dans l’acte du DOJ sont celles qui détiennent les bitcoins volés lors du piratage de LuBian en 2020. Le rapport Elliptic indique que ces fonds proviennent de l’opération minière LuBian. Arkham Intelligence confirme l’origine des fonds saisis.

Preuves de l’acte d’accusation : Même si le DOJ ne mentionne pas explicitement “le hack LuBian”, il fait référence à des fonds volés à des “opérations minières iraniennes et chinoises”, en cohérence avec les analyses d’Elliptic et d’Arkham.

Corrélation comportementale : Les bitcoins volés sont restés inactifs pendant quatre ans après le piratage de 2020, hormis quelques transactions “dust”, jusqu’à la prise de contrôle américaine en 2024. Cette inactivité inhabituelle chez les hackers laisse supposer une implication étatique. L’analyse suggère que le gouvernement américain aurait pu prendre le contrôle dès décembre 2020.

4. Impact et recommandations

Le piratage de LuBian en 2020 a eu des conséquences majeures, entraînant la dissolution du pool et la perte de plus de 90 % de ses actifs. Les bitcoins volés valent aujourd’hui 15 milliards de dollars, illustrant la façon dont la volatilité des prix accroît les risques.

Ce cas révèle des risques systémiques dans la génération de nombres aléatoires au sein de la chaîne d’outils crypto. Pour prévenir de telles failles, le secteur blockchain doit utiliser des PRNG sécurisés cryptographiquement, adopter des défenses en couches (multisignatures, cold storage, audits périodiques), et bannir les algorithmes personnalisés de génération de clé privée. Les pools de minage devraient mettre en place un monitoring on-chain en temps réel et des alertes d’anomalie. Les utilisateurs doivent éviter les modules open source non vérifiés pour la génération de clés. Cet événement démontre que, malgré la transparence de la blockchain, une sécurité défaillante peut avoir des conséquences dévastatrices—ce qui souligne l’importance cruciale de la cybersécurité pour les actifs numériques et l’économie digitale à venir.

Déclaration :

- Ce contenu est reproduit de [National Computer Virus Emergency Response Center] et reste la propriété exclusive de l’auteur original [National Computer Virus Emergency Response Center]. Pour toute objection à la reproduction, veuillez contacter l’équipe Gate Learn, qui traitera votre demande selon les procédures réglementaires.

- Avertissement : Les opinions exprimées dans cet article relèvent de l’auteur et ne constituent pas un conseil en investissement.

- Les autres versions linguistiques de cet article sont traduites par l’équipe Gate Learn et ne peuvent être copiées, distribuées ou plagiées sans mention de Gate comme source.

Articles Connexes

Guide de prévention des arnaques Airdrop

Les 10 meilleurs outils de trading en Crypto

La vérité sur la pièce PI : pourrait-elle être le prochain Bitcoin ?

Introduction à la blockchain de confidentialité Aleo

Qu'est-ce que la Vérification formelle des smart contracts?