Menelusuri Putaran KOL: Eksperimen Kekayaan yang Digulirkan oleh Hype dan Pengaruh

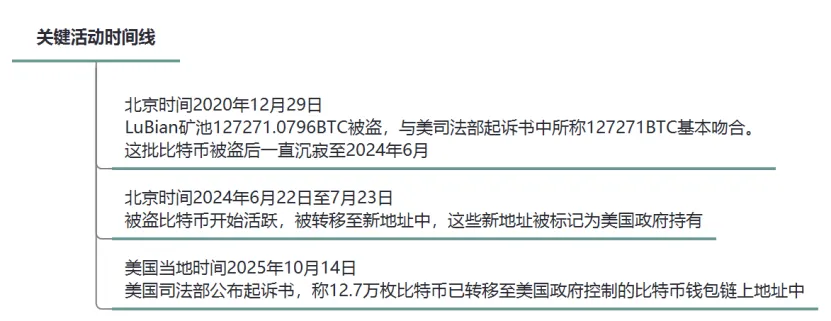

Pada 29 Desember 2020, LuBian mining pool mengalami serangan siber besar yang menyebabkan pencurian 127.272,06953176 BTC (senilai sekitar $3,5 miliar saat itu dan kini sekitar $15 miliar). Aset tersebut milik Chen Zhi, Ketua Prince Group Kamboja. Setelah insiden tersebut, Chen Zhi dan Prince Group mengirim beberapa pesan blockchain pada awal 2021 dan Juli 2022, meminta peretas mengembalikan bitcoin yang dicuri serta menawarkan tebusan, namun tidak mendapat balasan. Menariknya, bitcoin tersebut tetap tidak aktif di wallet yang dikendalikan penyerang selama empat tahun tanpa pergerakan signifikan—perilaku yang tidak lazim bagi peretas yang umumnya mengejar keuntungan cepat. Hal ini menunjukkan operasi yang presisi, menyerupai “organisasi peretasan negara.” Bitcoin hasil curian baru dipindahkan pada Juni 2024 ke alamat wallet baru dan hingga kini belum berpindah.

Pada 14 Oktober 2025, Departemen Kehakiman AS mengumumkan tuntutan pidana terhadap Chen Zhi dan penyitaan 127.000 bitcoin dari dirinya dan Prince Group. Bukti kuat menunjukkan bitcoin yang disita pemerintah AS merupakan aset yang sama yang diambil dalam peretasan LuBian mining pool tahun 2020. Ini mengindikasikan pemerintah AS mungkin menggunakan teknik peretasan sejak 2020 untuk memperoleh 127.000 BTC milik Chen Zhi—sebuah operasi “black-on-black” yang dijalankan kelompok peretasan tingkat negara. Laporan ini membahas aspek teknis kejadian tersebut, melacak bitcoin hasil curian, merekonstruksi kronologi serangan, mengevaluasi mekanisme keamanan Bitcoin, serta memberikan wawasan keamanan untuk industri cryptocurrency dan penggunanya.

1. Latar Belakang Insiden

LuBian mining pool didirikan awal 2020 dan dengan cepat menjadi pool penambangan Bitcoin utama di Tiongkok dan Iran. Pada Desember 2020, LuBian mengalami peretasan besar, kehilangan lebih dari 90% bitcoin-nya. Total yang dicuri—127.272,06953176 BTC—hampir sama dengan 127.271 BTC dalam dakwaan DOJ AS.

Model operasi LuBian memusatkan penyimpanan dan distribusi hadiah penambangan. LuBian tidak menyimpan bitcoin di bursa terpusat yang diatur, melainkan menggunakan wallet non-custodial. Secara teknis, wallet non-custodial (cold wallet atau hardware wallet) dianggap sebagai proteksi utama aset kripto; berbeda dengan akun bursa yang dapat dibekukan lewat perintah hukum, wallet ini berfungsi sebagai brankas pribadi yang hanya diakses pemegang private key.

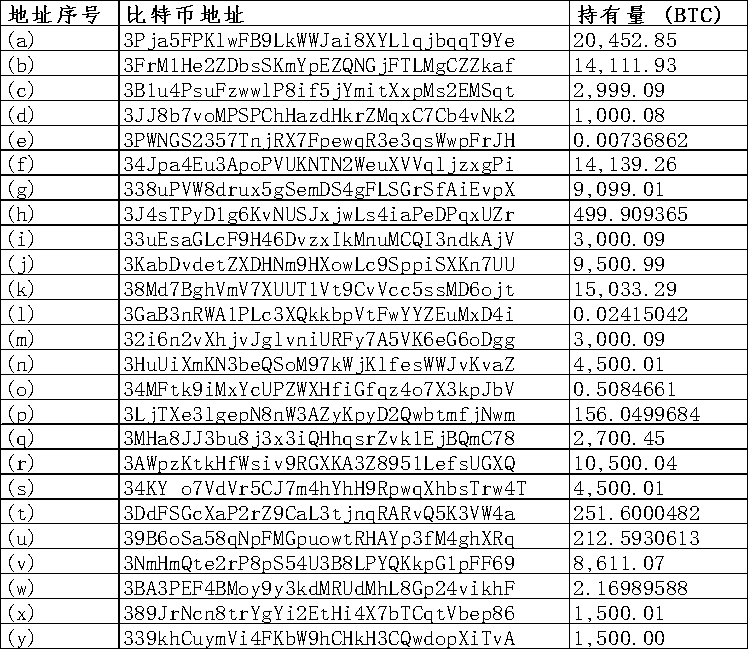

Bitcoin menggunakan alamat on-chain untuk mengidentifikasi kepemilikan dan arus aset. Kepemilikan private key suatu alamat memberikan kontrol penuh terhadap bitcoin di alamat tersebut. Analitik blockchain menunjukkan bitcoin yang dipegang pemerintah AS sangat sesuai dengan yang dicuri dari LuBian. Catatan menunjukkan pada 2020-12-29 UTC, alamat wallet inti Bitcoin LuBian mengalami transfer abnormal total 127.272,06953176 BTC, konsisten dengan data DOJ. Para pelaku membiarkan bitcoin curian tidak aktif hingga Juni 2024. Antara 22 Juni dan 23 Juli 2024 UTC, aset ditransfer ke alamat baru dan tetap tidak berpindah. Platform analitik blockchain ARKHAM menandai alamat akhir ini sebagai milik pemerintah AS. DOJ belum mengungkapkan bagaimana private key milik Chen Zhi diperoleh.

Gambar 1: Kronologi Aktivitas Utama

2. Analisis Rantai Serangan

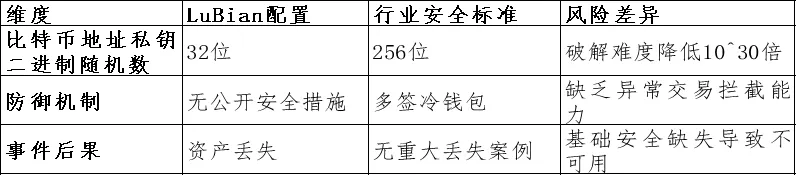

Generasi angka acak adalah fondasi keamanan kriptografi dalam ekosistem blockchain. Bitcoin menggunakan enkripsi asimetris, dan private key-nya adalah angka acak 256-bit—brute-force membutuhkan 2^256 percobaan, yang pada praktiknya mustahil. Namun, jika private key tidak sepenuhnya acak (misal hanya 32 bit acak sedangkan 224 bit dapat diprediksi), kekuatannya turun drastis, membuat brute-force menjadi mungkin pada 2^32 (sekitar 4,29 miliar) percobaan. Contoh nyata: September 2022, market maker kripto Inggris Wintermute kehilangan $160 juta akibat cacat pseudo-random number generator (PRNG) serupa.

Agustus 2023, tim keamanan MilkSad mengumumkan kerentanan PRNG pada alat pembuat key pihak ketiga dan mendaftarkan CVE-2023-39910. Riset mereka mengidentifikasi cacat serupa di LuBian mining pool, dan seluruh 25 alamat bitcoin dalam dakwaan DOJ terdampak.

Gambar 2: 25 Alamat Wallet Bitcoin dalam Dakwaan DOJ

Sistem wallet non-custodial LuBian menggunakan algoritma pembuat private key khusus yang hanya memakai acakan 32-bit, bukan standar 256-bit—sebuah kerentanan kritis. Algoritma ini bergantung pada input lemah seperti timestamp untuk men-seed Mersenne Twister (MT19937-32) PRNG, yang hanya memberikan 4 byte acakan dan mudah di-brute-force. Secara matematis, peluang pembobolan 1/2^32. Contohnya, skrip serangan yang menguji 1.000.000 key per detik hanya membutuhkan sekitar 4.200 detik (1,17 jam). Tools seperti Hashcat atau skrip khusus bisa mempercepat proses. Penyerang memanfaatkan kelemahan ini untuk mencuri Bitcoin dalam jumlah besar dari LuBian.

Gambar 3: Perbandingan Keamanan LuBian Mining Pool vs. Standar Industri

Penelusuran teknis mengungkapkan kronologi dan detail serangan secara lengkap:

1. Tahap Serangan dan Pencurian: 2020-12-29 UTC

Peristiwa: Peretas mengeksploitasi cacat PRNG pada pembentukan private key wallet LuBian, brute-force lebih dari 5.000 alamat wallet lemah (tipe: P2WPKH-nested-in-P2SH, prefix 3). Dalam waktu sekitar dua jam, 127.272,06953176 BTC (setara $3,5 miliar saat itu) tersedot, tersisa kurang dari 200 BTC. Semua transaksi mencurigakan menggunakan fee yang sama, menandakan skrip transfer massal otomatis.

Pengirim: Kelompok alamat wallet lemah yang dikendalikan LuBian mining (berafiliasi dengan Prince Group);

Penerima: Alamat wallet bitcoin yang dikendalikan peretas (tidak diungkapkan);

Jalur Transfer: Alamat wallet lemah → alamat wallet peretas;

Korelasi: Total bitcoin curian 127.272,06953176 BTC sesuai angka 127.271 BTC versi DOJ.

2. Tahap Dormansi: 2020-12-30 hingga 2024-06-22 UTC

Peristiwa: Bitcoin hasil curian tetap berada di alamat wallet yang dikuasai peretas selama empat tahun, nyaris tidak tersentuh kecuali transaksi “dust” kecil untuk uji coba.

Korelasi: Koin tetap tidak berpindah hingga pengambilalihan penuh pemerintah AS pada Juni 2024, bertolak belakang dengan perilaku peretas yang umumnya melakukan monetisasi cepat, mengindikasikan keterlibatan negara.

3. Tahap Upaya Pemulihan: Awal 2021, 4 & 26 Juli 2022 UTC

Peristiwa: Selama masa dormansi, LuBian mengirim lebih dari 1.500 pesan blockchain (biaya 1,4 BTC) via opcode OP_RETURN Bitcoin, meminta peretas mengembalikan dana dan menawarkan hadiah. Contoh: “Please return our funds, we’ll pay a reward.” Pada 4 dan 26 Juli 2022, pesan OP_RETURN tambahan dikirim, seperti “MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.”

Pengirim: Alamat wallet lemah yang dikendalikan LuBian mining (berafiliasi dengan Prince Group);

Penerima: Alamat wallet bitcoin yang dikendalikan peretas;

Jalur Transfer: Alamat wallet lemah → alamat wallet peretas; transaksi dengan OP_RETURN;

Korelasi: Pesan ini menegaskan upaya berulang dari LuBian untuk menghubungi “peretas pihak ketiga” guna memulihkan aset dan bernegosiasi tebusan.

4. Tahap Aktivasi dan Transfer: 2024-06-22 hingga 2024-07-23 UTC

Peristiwa: Para pelaku mengaktifkan dan mentransfer bitcoin dari wallet yang mereka kendalikan ke alamat wallet akhir. ARKHAM mengidentifikasi alamat akhir ini sebagai milik pemerintah AS.

Pengirim: Alamat wallet bitcoin yang dikendalikan peretas;

Penerima: Alamat wallet akhir konsolidasi (tidak diungkapkan, tetapi dikonfirmasi dikendalikan pemerintah AS);

Jalur Transfer: Alamat wallet peretas → alamat wallet pemerintah AS;

Korelasi: Aset yang tidak aktif selama empat tahun akhirnya berada di bawah kendali pemerintah AS.

5. Tahap Pengumuman dan Penyitaan: 14 Oktober 2025 (waktu lokal AS)

Peristiwa: DOJ AS menerbitkan pemberitahuan tuntutan terhadap Chen Zhi dan “menyita” 127.000 bitcoin darinya.

Seluruh transaksi bitcoin dapat dilacak publik via blockchain. Laporan ini menelusuri asal bitcoin curian dari alamat wallet lemah LuBian (dikendalikan LuBian mining, mungkin berafiliasi Prince Group). Total yang dicuri 127.272,06953176 BTC, berasal dari sekitar 17.800 bitcoin hasil penambangan, 2.300 pool payout, dan 107.100 koin dari bursa serta sumber lain. Hasil awal menunjukkan perbedaan dengan klaim DOJ bahwa seluruh dana berasal dari kegiatan ilegal.

3. Analisis Teknis Kerentanan

1. Proses Pembentukan Private Key Alamat Wallet Bitcoin:

Kerentanan LuBian berasal dari cacat pembuat private key serupa bug “MilkSad” di Libbitcoin Explorer. Sistem LuBian memakai PRNG Mersenne Twister (MT19937-32) yang di-seed hanya dengan 32 bit, sehingga hanya memiliki 32 bit entropi. PRNG ini tidak aman secara kriptografi, mudah diprediksi dan direkayasa balik. Penyerang bisa menelusuri seluruh seed 32-bit (0 hingga 2^32-1), menghasilkan private key terkait, dan mencocokkannya dengan hash wallet yang diketahui.

Umumnya, private key Bitcoin dihasilkan: seed acak → SHA-256 hash → private key ECDSA.

Implementasi LuBian mungkin menggunakan kode khusus atau open-source (seperti Libbitcoin), tetapi mengabaikan keamanan entropi. Seperti cacat MilkSad, perintah “bx seed” Libbitcoin Explorer memakai MT19937-32 yang di-seed oleh timestamp atau input lemah, sehingga brute-force menjadi mungkin. Peretasan LuBian memengaruhi lebih dari 5.000 wallet, menunjukkan cacat sistemik—kemungkinan akibat pembuatan wallet batch.

2. Simulasi Alur Serangan:

(1) Identifikasi alamat wallet target (pemantauan aktivitas LuBian on-chain);

(2) Enumerasi seed 32-bit: untuk seed dari 0 hingga 4294967295;

(3) Buat private key: private_key = SHA256(seed);

(4) Turunkan public key dan alamat: gunakan kurva ECDSA SECP256k1;

(5) Cocokkan: jika alamat hasil turunan sesuai target, gunakan private key untuk menandatangani dan mengambil dana;

Perbandingan: Kerentanan ini mirip cacat entropi 32-bit Trust Wallet yang menyebabkan kompromi wallet bitcoin secara massal. Bug MilkSad di Libbitcoin Explorer juga berasal dari entropi rendah. Masalah ini adalah warisan kode lama akibat tidak mengadopsi standar BIP-39 (frasa seed 12–24 kata, entropi tinggi). LuBian kemungkinan memakai algoritma khusus demi kemudahan manajemen, tetapi mengorbankan keamanan.

Celah pertahanan: LuBian tidak memakai wallet multisignature, hardware wallet, atau wallet hierarchical deterministic (HD)—langkah yang meningkatkan keamanan. Data on-chain menunjukkan serangan melibatkan banyak wallet, menandakan kerentanan sistemik, bukan satu titik kegagalan.

3. Bukti On-Chain dan Upaya Pemulihan:

Pesan OP_RETURN: LuBian mengirim lebih dari 1.500 pesan OP_RETURN dengan biaya 1,4 BTC untuk meminta pengembalian dana. Pesan ini tertanam di blockchain dan membuktikan kepemilikan asli. Contoh pesan termasuk “please return funds,” tersebar di berbagai transaksi.

4. Analisis Korelasi Serangan:

Dakwaan DOJ 14 Oktober 2025 terhadap Chen Zhi (kasus 1:25-cr-00416) mencantumkan 25 alamat wallet bitcoin berisi sekitar 127.271 BTC (senilai $15 miliar) yang semuanya disita. Analisis blockchain dan dokumen resmi menunjukkan korelasi tinggi dengan peretasan LuBian:

Korelasi langsung: Analisis blockchain memastikan 25 alamat dalam dakwaan DOJ adalah alamat akhir penyimpanan bitcoin hasil pencurian LuBian 2020. Laporan Elliptic menyebut bitcoin tersebut dicuri dari LuBian mining. Arkham Intelligence menegaskan dana yang disita berasal dari peretasan LuBian.

Bukti dakwaan: Meski dakwaan DOJ tidak menyebut “peretasan LuBian” secara eksplisit, dokumen merujuk dana yang dicuri dari “operasi penambangan bitcoin Iran dan Tiongkok,” sesuai temuan blockchain Elliptic dan Arkham.

Korelasi perilaku: Bitcoin hasil curian tetap tidak aktif selama empat tahun setelah peretasan 2020, hanya ada transaksi dust kecil, hingga pengambilalihan pemerintah AS pada 2024. Ketidakaktifan yang tidak lazim ini mengindikasikan keterlibatan negara. Analisis menunjukkan pemerintah AS mungkin sudah menguasai aset sejak Desember 2020.

4. Dampak dan Rekomendasi

Peretasan LuBian tahun 2020 berdampak besar, menyebabkan pembubaran mining pool dan hilangnya lebih dari 90% asetnya. Bitcoin hasil curian kini bernilai $15 miliar, menyoroti bagaimana volatilitas harga memperbesar risiko.

Insiden ini mengungkap risiko sistemik dalam proses pembangkitan angka acak di seluruh rantai alat kripto. Untuk mencegah kerentanan serupa, sektor blockchain harus menggunakan PRNG yang aman secara kriptografi. Selain itu, implementasikan pertahanan berlapis seperti wallet multisignature, cold storage, audit berkala, dan hindari algoritma private key khusus. Mining pool sebaiknya menggunakan pemantauan on-chain real-time dan peringatan anomali. Pengguna individu sebaiknya menghindari modul pembuat key open-source yang tidak terverifikasi. Kejadian ini membuktikan, meski blockchain transparan, fondasi keamanan yang lemah bisa berakibat fatal—menegaskan pentingnya keamanan siber bagi aset digital dan ekonomi digital masa depan.

Pernyataan:

- Artikel ini dikutip ulang dari [National Computer Virus Emergency Response Center] dan hak cipta sepenuhnya milik penulis asli [National Computer Virus Emergency Response Center]. Untuk keberatan atas kutipan, silakan hubungi tim Gate Learn yang akan segera menindaklanjuti sesuai prosedur terkait.

- Disclaimer: Seluruh pandangan dan opini yang disampaikan merupakan milik penulis dan tidak merupakan saran investasi.

- Versi bahasa lain dari artikel ini diterjemahkan oleh tim Gate Learn dan tidak boleh disalin, didistribusikan, atau dijiplak kecuali Gate dicantumkan sebagai kredit.

Artikel Terkait

Panduan Pencegahan Penipuan Airdrop

Kebenaran tentang koin Pi: Bisakah itu menjadi Bitcoin berikutnya?

Mata Uang Kripto vs. komputasi kuantum

Memahami Serangan Tata Kelola: Studi Kasus Compound

Cold Wallet Tidak Dingin? Bagaimana Seorang Jurnalis Veteran Kehilangan $400,000 dalam Tipuan