KOLラウンドの内幕―話題性とインフルエンスによって推進される富の実験

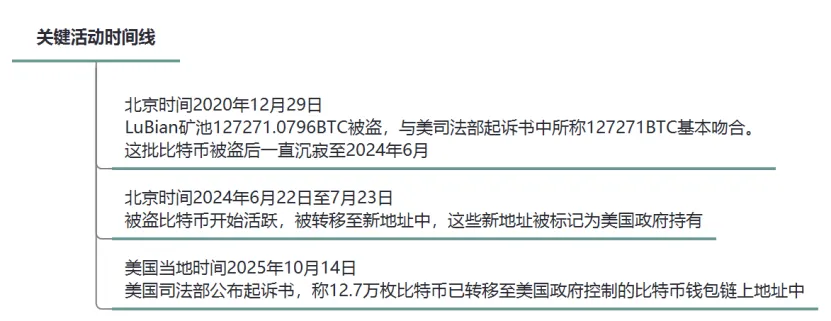

2020年12月29日、LuBianマイニングプールは大規模なサイバー攻撃の被害を受け、127,272.06953176 BTC(当時約35億ドル、現在では150億ドル相当)が盗まれました。これらの資産はカンボジアのPrince Group(プリンスグループ)会長であるChen Zhi氏の所有です。事件後、Chen Zhi氏およびPrince Group(プリンスグループ)は、2021年初頭と2022年7月に複数回、ブロックチェーン上でメッセージを発信し、盗まれたビットコインの返還および報奨金の提供をハッカーに要請しましたが、応答はありませんでした。特筆すべきは、これらのビットコインが攻撃者の管理下ウォレットで4年間ほぼ動かず、一般的なハッカーによる素早い現金化とは異なる行動を示していることです。このことから、精緻な国家レベルのハッキング組織による作戦であった可能性が高まります。盗難ビットコインは2024年6月まで一切移動されず、その後新しいウォレットアドレスへ転送され、現在も未使用のままです。

2025年10月14日、米国司法省(DOJ)はChen Zhi氏への刑事訴追と、彼およびPrince Group(プリンスグループ)から127,000BTCの押収を発表しました。押収されたビットコインは、2020年のLuBianマイニングプールハッキングで盗まれた資産と同一であることが強く示唆されています。これは、米国政府が2020年の時点で技術的ハッキング手法を用いてChen Zhi氏の127,000BTCを取得した可能性があり、国家級ハッキンググループによる「ブラック・オン・ブラック」作戦の典型例といえます。本レポートは事件の技術的側面を分析し、盗難ビットコインの追跡、攻撃の全タイムラインの再構築、ビットコインのセキュリティ機構の評価、仮想通貨業界とユーザーへの重要なセキュリティインサイトの提供を目的としています。

1. インシデントの背景

LuBianマイニングプールは2020年初頭に設立され、中国およびイランを拠点とする主要なビットコインマイニングプールとして急成長しました。2020年12月、LuBianは大規模なハッキング被害を受け、ビットコイン保有資産の90%以上を失いました。盗難総額127,272.06953176BTCは、米国司法省の起訴状に記載された127,271BTCとほぼ一致します。

LuBianの運用モデルは、マイニング報酬の保管と分配を中央管理していましたが、規制された中央集権型取引所には資産を置かず、非カストディアルウォレットを使用していました。技術的には、非カストディアルウォレット(コールドウォレットやハードウェアウォレット)は仮想通貨資産の最も堅固な保護手段とされており、取引所アカウントのように法的命令で凍結されることはなく、秘密鍵を所有する者のみがアクセスできます。

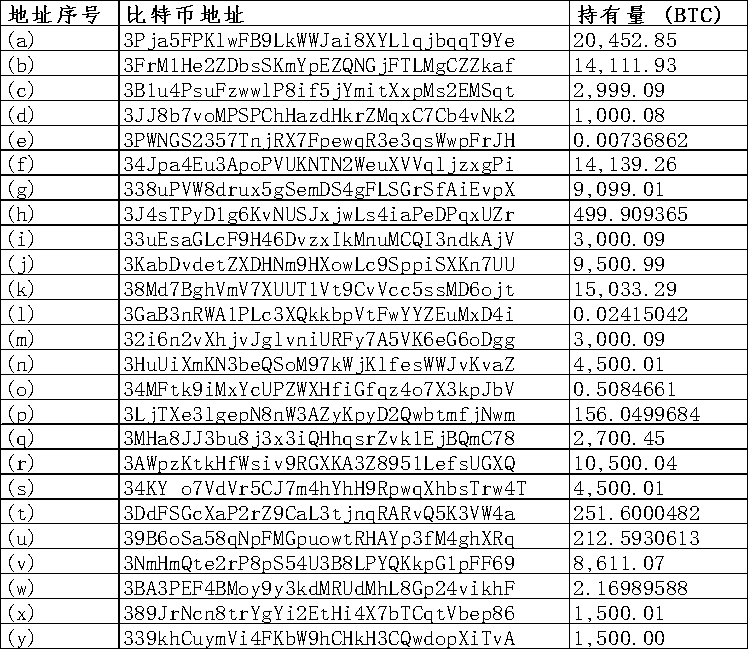

ビットコインはオンチェーンアドレスによって資産の所有権と流れを識別します。アドレスの秘密鍵を持つことで、そのアドレス内のビットコインを完全にコントロールできます。ブロックチェーン分析によると、米国政府が保有するビットコインはLuBianハッキングで盗まれた資産と密接に一致しています。記録では、2020年12月29日(UTC)時点でLuBianの主要ビットコインウォレットアドレスに異常なトランザクションが発生し、合計127,272.06953176BTCが移動しました。これはDOJの数字と一致しています。攻撃者は盗まれたビットコインを2024年6月まで休眠状態のまま保管し、2024年6月22日から7月23日(UTC)にかけて新しいアドレスに移動、そのまま未使用となっています。主要なブロックチェーン分析プラットフォームARKHAMは、これら最終アドレスを米国政府管理下と認定しています。DOJはChen Zhi氏のビットコイン秘密鍵取得方法を未公表です。

図1:主要活動タイムライン

2. 攻撃チェーン分析

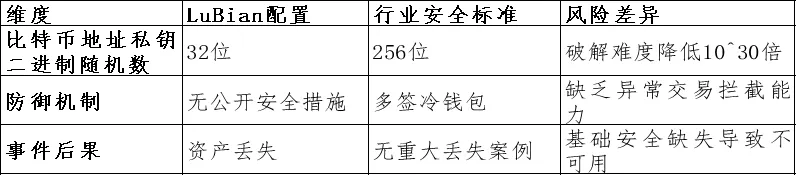

乱数生成はブロックチェーンエコシステムにおける暗号セキュリティの核心です。ビットコインは非対称暗号方式を採用し、秘密鍵は256ビットの乱数です。総当たり攻撃には2^256回の試行が必要で、現実的には不可能です。一方で、秘密鍵が真にランダムでなければ(例:32ビットのみランダム、224ビットは予測可能)、強度は著しく低下し、総当たりが2^32(約42億9,000万回)で可能となります。代表例として、2022年9月に英国の暗号市場メイカーWintermuteは、同様の擬似乱数生成器(PRNG)脆弱性により1億6,000万ドルを失いました。

2023年8月、MilkSadセキュリティチームはサードパーティ製鍵生成ツールの擬似乱数生成器(PRNG)脆弱性を公表し、CVE-2023-39910を登録しました。彼らの研究はLuBianマイニングプールにも同様の欠陥があることを指摘し、DOJ起訴状に記載された25のビットコインアドレス全てが影響を受けていました。

図2:DOJ起訴状記載の25ビットコインウォレットアドレス

LuBianの非カストディアルウォレットシステムは、推奨される256ビット標準ではなく、わずか32ビットの乱数しか使わないカスタム秘密鍵生成アルゴリズムに依存し、重大な脆弱性を抱えていました。アルゴリズムはMersenne Twister(MT19937-32)PRNGのシードにタイムスタンプなど弱い入力を用い、4バイトの乱数しか得られず、効率的な総当たりが可能です。理論上、突破確率は1/2^32。例えば、1秒間に1,000,000鍵を試す攻撃スクリプトなら、約4,200秒(1.17時間)で突破可能です。Hashcatやカスタムスクリプトなどのツールがこれをさらに高速化します。攻撃者はこの弱点を突き、LuBianから大量のビットコインを盗みました。

図3:LuBianマイニングプールと業界セキュリティ基準の比較

技術的なトレースにより、ハッキングの全タイムラインおよび詳細が明らかになりました:

1. 攻撃・窃盗段階:2020-12-29 UTC

概要:ハッカーはLuBianウォレット秘密鍵生成のPRNG欠陥を突き、5,000超の脆弱なウォレットアドレス(P2WPKH-nested-in-P2SH型、3から始まるアドレス)を総当たりで突破しました。約2時間で127,272.06953176BTC(当時35億ドル相当)が抜き取られ、残高は200BTC未満となりました。すべての疑わしいトランザクションは同一手数料で処理されており、自動一括転送スクリプトの利用が示唆されます。

送信元ウォレット:LuBianマイニング運営(プリンスグループ関連)が管理する脆弱ウォレットアドレス

受信先ウォレット:攻撃者管理のビットコインウォレットアドレス(非公開)

転送経路:脆弱ウォレットアドレス → 攻撃者ウォレットアドレス

相関:盗難総額127,272.06953176BTCはDOJの127,271BTCと一致。

2. 休眠段階:2020-12-30~2024-06-22 UTC

概要:盗難ビットコインは4年間、攻撃者管理下ウォレットアドレスにほぼ動かず保管され、微量の「ダスト」トランザクションのみがテスト目的で発生しました。

相関:2024年6月に米国政府の完全管理下となるまでコインは移動せず、典型的なハッカーによる迅速な資金化と異なり、国家関与の疑いがあります。

3. 回収試行段階:2021年初頭、2022年7月4日・26日 UTC

概要:休眠期間中、LuBianはBitcoinのOP_RETURN(オペコード)を使い、1,500件超(手数料1.4BTC)で、資金返還・報奨金提供をハッカーに要請するブロックチェーンメッセージを送信。「Please return our funds, we’ll pay a reward.」などが例。2022年7月4日・26日には「MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.」等の追加OP_RETURNメッセージが送信されました。

送信元ウォレット:LuBianマイニング運営(プリンスグループ関連)が管理する脆弱ウォレットアドレス

受信先ウォレット:攻撃者管理のビットコインウォレットアドレス

転送経路:脆弱ウォレットアドレス → 攻撃者ウォレットアドレス;トランザクションにはOP_RETURNが埋め込まれている

相関:これらメッセージはLuBianによる「第三者ハッカー」との資産回収・報奨交渉の度重なる試みを裏付けています。

4. 活性化・転送段階:2024-06-22~2024-07-23 UTC

概要:攻撃者は管理下ウォレットのビットコインを最終ウォレットアドレスに転送し、ARKHAMはこれらを米国政府管理下と認定されています。

送信元ウォレット:攻撃者管理のビットコインウォレットアドレス

受信先ウォレット:統合最終ウォレットアドレス(非公開、米国政府管理下と確認済み)

転送経路:攻撃者ウォレットアドレス → 米国政府ウォレットアドレス

相関:4年間休眠していた資産が最終的に米国政府の管理となりました。

5. 発表・押収段階:2025年10月14日(米国現地時間)

概要:米国司法省はChen Zhi氏に対する起訴通知を発表し、「127,000BTCを押収」しました。

すべてのビットコイントランザクションはブロックチェーン上で公開追跡可能です。本レポートは、LuBianの脆弱ウォレットアドレス(LuBianマイニング運営、プリンスグループ関連)から盗まれたビットコインの出所を追跡しました。盗難総額は127,272.06953176BTCで、内訳は約17,800BTCのマイニング、2,300BTCのマイニングプール報酬、107,100BTCが取引所等からの流入でした。予備分析では、DOJの「全資金が不正取得」という主張に相違があることが示唆されています。

3. 脆弱性技術分析

1. ビットコインウォレットアドレス秘密鍵生成:

LuBianの脆弱性は、Libbitcoin Explorerの「MilkSad」バグに類似する秘密鍵生成器の欠陥に起因します。LuBianシステムはMersenne Twister(MT19937-32)PRNGを使用し、32ビットのみのエントロピーしか提供しません。このPRNGは暗号的安全性がなく、予測・逆算が容易です。攻撃者は0~2^32-1まで全シード値を列挙し、対応する秘密鍵を生成、既知ウォレットアドレスと照合できます。

通常、ビットコイン秘密鍵は「ランダムシード → SHA-256ハッシュ → ECDSA秘密鍵」の手順で生成されます。

LuBianの実装はカスタムまたはオープンソース(Libbitcoin等)の可能性があり、乱数生成の安全性が軽視されていました。MilkSadバグ同様、Libbitcoin Explorerの「bx seed」コマンドはタイムスタンプや弱い入力でMT19937-32をシードし、総当たり攻撃が可能です。LuBianハックは5,000超のウォレットに影響し、バッチ生成によるシステム的な欠陥が示唆されます。

2. 攻撃ワークフローのシミュレーション:

(1) ターゲットウォレットアドレスの特定(LuBianのオンチェーン活動を監視)

(2) 32ビットシード値の列挙:seedを0から4294967295まで試行

(3) 秘密鍵生成:private_key = SHA256(seed)

(4) 公開鍵とアドレス導出:ECDSA SECP256k1カーブを使用

(5) 照合:導出アドレスがターゲットと一致した場合、秘密鍵で署名し資金を盗取

比較:Trust Walletの32ビットエントロピー脆弱性でも広範なビットコインウォレット侵害が発生しました。MilkSadバグも低エントロピーが原因です。これらはBIP-39標準(12~24語シードフレーズ、高エントロピー)未採用によるレガシーコード問題です。LuBianは管理効率化のため独自アルゴリズムを使用した可能性がありますが、セキュリティを犠牲にしています。

防御不備:LuBianはマルチシグウォレット、ハードウェアウォレット、階層型決定性(HD)ウォレットなどのセキュリティ対策を導入していませんでした。オンチェーンデータから複数ウォレットに被害が広がっており、単一障害点ではなくシステム的な脆弱性が明らかです。

3. オンチェーン証拠と回収試行:

OP_RETURNメッセージ:LuBianは資金返還要請のため1,500件超のOP_RETURNメッセージ(手数料1.4BTC)を送信しました。これらのメッセージはブロックチェーンに埋め込まれており、正当な所有権の証拠となります。例:「please return funds」などが多数のトランザクションに分散して記録されています。

4. 攻撃相関分析:

2025年10月14日のDOJ起訴状(事件番号1:25-cr-00416)には、127,271BTC(150億ドル相当)を保持する25のビットコインウォレットアドレスが記載され、全て押収されています。ブロックチェーン分析と公式文書からLuBianハックとの高い相関性が確認されています:

直接相関:ブロックチェーン分析により、DOJ起訴状の25アドレスが2020年LuBianハックで盗まれたビットコインの最終保管アドレスであることが確認されています。Ellipticのレポートは、これらビットコインがLuBianマイニング運営から盗まれたと指摘しています。Arkham Intelligenceも押収資金がLuBian盗難由来であると認定されています。

起訴状証拠:DOJ起訴状は「LuBianハック」と明記していませんが、「イランおよび中国のビットコインマイニング運営から盗まれた資金」と記載されており、EllipticおよびArkhamのブロックチェーン分析結果と一致します。

行動相関:盗まれたビットコインは2020年ハック後4年間休眠し、微量のダストトランザクションのみが発生、2024年に米国政府管理下となるまで動きませんでした。この非典型的なハッカーの行動は国家関与を示唆します。分析では米国政府が2020年12月時点でコントロールを獲得していた可能性も指摘されています。

4. 影響と推奨事項

2020年のLuBianハックは、マイニングプールの解散および資産の90%以上の喪失という深刻な影響を及ぼしました。盗難ビットコインは現在150億ドル相当となり、価格変動がリスク増幅をもたらすことが明らかになりました。

本件は、暗号ツールチェーン全体の乱数生成におけるシステム的なリスクを浮き彫りにしています。今後同様の脆弱性を防ぐため、ブロックチェーン業界は暗号的に安全なPRNGの採用を徹底し、マルチシグウォレットやコールドストレージ、定期監査など多層防御を構築し、カスタム秘密鍵アルゴリズムの利用を回避するべきです。マイニングプールはオンチェーン監視や異常検知アラートのリアルタイム導入を推進し、個人ユーザーは未検証のオープンソース鍵生成モジュールの使用を避けるべきです。本件は、ブロックチェーンの透明性にもかかわらず、セキュリティ基盤が脆弱であると壊滅的な被害につながることを示しており、デジタル資産および未来のデジタル経済におけるサイバーセキュリティの重要性を強調しています。

声明:

- 本記事は[国家コンピュータウイルス緊急対応センター]からの転載であり、著作権は原著者[国家コンピュータウイルス緊急対応センター]に帰属します。転載に関する異議はGate Learnチームまでご連絡ください。関連手続きに従い迅速に対応いたします。

- 免責事項:本記事の見解および意見は著者個人のものであり、投資助言を構成するものではありません。

- 本記事の他言語版はGate Learnチームによる翻訳であり、Gateの明記なしに複製、配布、盗用することはできません。

関連記事

Piコインの真実:次のビットコインになる可能性がありますか?

秘密鍵とシードフレーズ:主な違い

Gitcoinパスポート:分散ネットワークへのゲートウェイ

ガバナンス攻撃の理解:Compoundの事例研究

ビットコインのバビロンプロトコルの理解:ハンギングガーデン