Por dentro da KOL Round: Um experimento de riqueza impulsionado por hype e influência

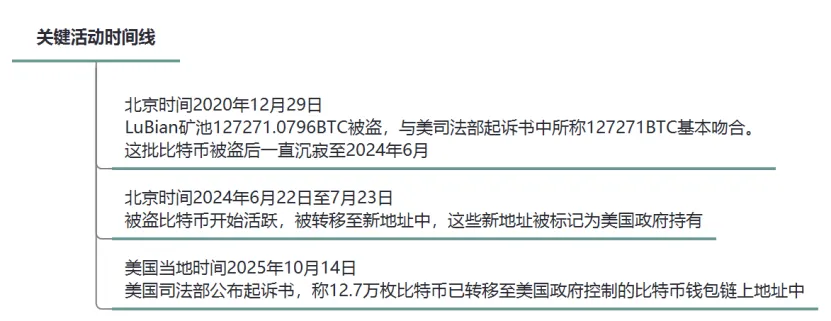

Em 29 de dezembro de 2020, o pool de mineração LuBian foi alvo de um ataque cibernético de grande porte, resultando no roubo de 127.272,06953176 BTC (avaliados em cerca de US$3,5 bilhões na época e hoje estimados em US$15 bilhões). Esses ativos pertenciam a Chen Zhi, presidente do Prince Group do Camboja. Após o ocorrido, Chen Zhi e o Prince Group publicaram diversas mensagens na blockchain entre o início de 2021 e julho de 2022, solicitando ao hacker a devolução dos bitcoins roubados e oferecendo recompensa, mas não obtiveram resposta. É relevante destacar que os bitcoins permaneceram inativos em carteiras sob controle do atacante por quatro anos, sem praticamente nenhuma movimentação—um padrão incomum, já que hackers normalmente buscam liquidez rápida. Isso indica uma operação altamente sofisticada, com características de ação estatal. Os bitcoins roubados só foram transferidos novamente em junho de 2024, para novos endereços de carteira, onde seguem intocados.

Em 14 de outubro de 2025, o Departamento de Justiça dos EUA anunciou acusações criminais contra Chen Zhi e a apreensão de 127.000 bitcoins de sua posse e do Prince Group. As evidências sugerem fortemente que esses bitcoins, confiscados pelo governo dos EUA, são os mesmos ativos do ataque ao pool de mineração LuBian em 2020. Isso indica que o governo americano pode ter empregado técnicas avançadas de hacking já em 2020 para tomar posse dos 127.000 BTC de Chen Zhi—um caso típico de operação “black-on-black” conduzida por hackers de Estado. Este relatório examina os aspectos técnicos do evento, rastreia os bitcoins roubados, reconstrói a cronologia completa do ataque, avalia os mecanismos de segurança do Bitcoin e busca oferecer recomendações de segurança relevantes para o setor de criptomoedas e seus usuários.

1. Contexto do Incidente

Fundado no início de 2020, o pool LuBian rapidamente se consolidou como um dos maiores pools de mineração de Bitcoin, com operações concentradas na China e no Irã. Em dezembro de 2020, o LuBian foi alvo de um ataque massivo, perdendo mais de 90% de suas reservas em bitcoin. O valor roubado—127.272,06953176 BTC—é praticamente igual ao número de 127.271 BTC citado na denúncia do DOJ dos EUA.

A LuBian centralizava o armazenamento e a distribuição das recompensas de mineração. O pool não mantinha bitcoins em exchanges centralizadas regulamentadas, mas utilizava carteiras não custodiais. Esses tipos de carteira—cold wallets ou carteiras físicas—são considerados o padrão máximo de proteção de ativos cripto; ao contrário das contas de exchange, que podem ser bloqueadas por decisões judiciais, as carteiras não custodiais funcionam como cofres pessoais acessíveis exclusivamente pelo detentor da chave privada.

No Bitcoin, endereços on-chain identificam a titularidade e o fluxo dos ativos. Quem possui a chave privada de um endereço controla integralmente os bitcoins ali armazenados. Análises de blockchain mostram que os bitcoins sob custódia do governo dos EUA correspondem precisamente aos ativos roubados no ataque ao LuBian. Dados mostram que, em 29 de dezembro de 2020 (UTC), as principais carteiras do pool passaram por transferências atípicas que totalizaram 127.272,06953176 BTC, em sintonia com o número informado pelo DOJ. Os hackers mantiveram os fundos parados até junho de 2024. Entre 22 de junho e 23 de julho de 2024 (UTC), os bitcoins foram transferidos para novos endereços e permanecem sem movimentação. A ARKHAM, principal plataforma de análise de blockchain, sinalizou esses endereços finais como estando sob controle do governo americano. Até o momento, o DOJ não revelou como obteve as chaves privadas dos bitcoins de Chen Zhi.

Figura 1: Cronologia das Principais Atividades

2. Análise da Cadeia de Ataque

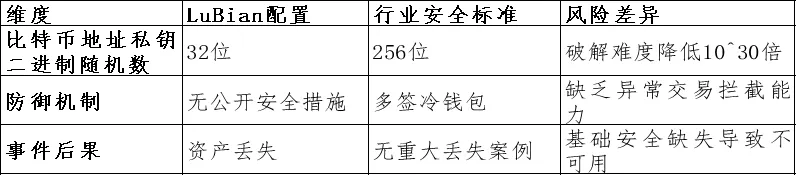

A geração de números aleatórios é um pilar da segurança criptográfica em blockchain. O Bitcoin utiliza criptografia assimétrica, com chaves privadas de 256 bits. A quebra por força bruta exigiria 2^256 tentativas, o que é inviável. Porém, se a chave privada não for verdadeiramente aleatória—com apenas 32 bits aleatórios, por exemplo—sua segurança cai drasticamente, tornando viável a força bruta com 2^32 (4,29 bilhões) tentativas. Um exemplo é o caso Wintermute, que em setembro de 2022 perdeu US$160 milhões devido a uma falha de PRNG semelhante.

Em agosto de 2023, a equipe MilkSad revelou publicamente uma vulnerabilidade de PRNG em uma ferramenta de geração de chaves de terceiros, registrada como CVE-2023-39910. A pesquisa apontou uma falha similar no pool LuBian, e os 25 endereços de bitcoin citados na denúncia do DOJ foram comprometidos.

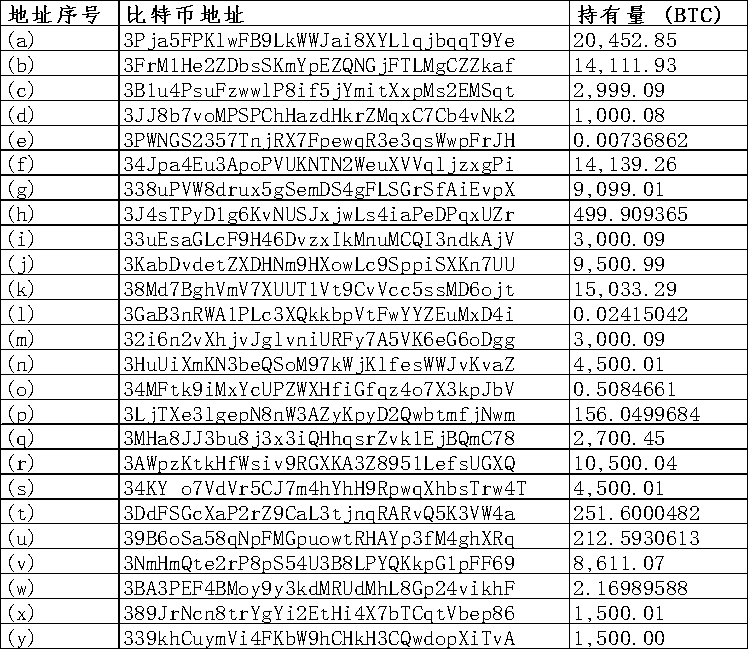

Figura 2: 25 Endereços de Carteira Bitcoin na Denúncia do DOJ

O sistema de carteiras não custodiais da LuBian empregava um algoritmo personalizado de geração de chaves privadas, com apenas 32 bits de aleatoriedade ao invés dos 256 bits recomendados—uma vulnerabilidade crítica. O algoritmo era baseado em entradas frágeis, como timestamps, para alimentar o PRNG Mersenne Twister (MT19937-32), que oferece apenas 4 bytes de aleatoriedade e pode ser quebrado facilmente. Em termos matemáticos, a probabilidade de quebra é 1/2^32. Um script de ataque capaz de testar 1.000.000 de chaves por segundo levaria cerca de 4.200 segundos (1,17 horas), e ferramentas como Hashcat aceleram ainda mais esse processo. Os hackers exploraram essa fragilidade para roubar grandes quantidades de bitcoin do LuBian.

Figura 3: Pool LuBian vs. Padrões de Segurança do Setor

O rastreamento técnico permite reconstruir toda a linha do tempo do ataque:

1. Fase de Ataque e Roubo: 29-12-2020 UTC

Evento: Os hackers exploraram a falha do PRNG na geração de chaves privadas das carteiras do LuBian, utilizando força bruta em mais de 5.000 endereços vulneráveis (tipo P2WPKH-aninhado-em-P2SH, prefixo 3). Em cerca de duas horas, 127.272,06953176 BTC (avaliados em US$3,5 bilhões) foram drenados, restando menos de 200 BTC. As transações suspeitas tinham a mesma taxa, evidenciando uso de scripts automatizados.

Remetente: Endereços vulneráveis controlados pelo pool LuBian (afiliado ao Prince Group);

Destinatário: Endereços sob controle do atacante (não divulgados);

Caminho: Endereços vulneráveis → Endereços do atacante;

Correlação: O total roubado de 127.272,06953176 BTC coincide com o valor citado pelo DOJ.

2. Fase de Inatividade: 30-12-2020 a 22-06-2024 UTC

Evento: Os bitcoins roubados permaneceram em carteiras sob controle do atacante por quatro anos, virtualmente intocados, exceto por pequenas transações de poeira para testes.

Correlação: As moedas não foram movimentadas até a tomada integral pelo governo americano em junho de 2024, o que contrasta com o padrão de hackers que buscam monetização rápida, indicando possível envolvimento estatal.

3. Fase de Tentativa de Recuperação: Início de 2021, 4 e 26 de julho de 2022 UTC

Evento: Durante esse período de inatividade, o LuBian enviou mais de 1.500 mensagens na blockchain (totalizando 1,4 BTC em taxas) via opcode OP_RETURN do Bitcoin, solicitando a devolução dos fundos e oferecendo recompensa. Exemplos: “Por favor, devolva nossos fundos, pagaremos recompensa.” Em 4 e 26 de julho de 2022, foram enviados novos registros OP_RETURN, como “MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.”

Remetente: Endereços vulneráveis controlados pelo pool LuBian (afiliado ao Prince Group);

Destinatário: Endereços sob controle do atacante;

Caminho: Endereços vulneráveis → Endereços do atacante; transações com OP_RETURN;

Correlação: As mensagens confirmam tentativas reiteradas do LuBian de negociar a recuperação dos ativos e recompensa com “terceiros hackers”.

4. Fase de Ativação e Transferência: 22-06-2024 a 23-07-2024 UTC

Evento: Os hackers ativaram e transferiram os bitcoins das carteiras sob seu controle para endereços finais. A ARKHAM identificou esses endereços como sob controle do governo dos EUA.

Remetente: Endereços sob controle do atacante;

Destinatário: Endereços finais consolidados (não divulgados, mas confirmados como controlados pelo governo americano);

Caminho: Endereços do atacante → Endereços do governo dos EUA;

Correlação: Os ativos, inativos há quatro anos, passaram ao controle do governo dos EUA.

5. Fase de Anúncio e Apreensão: 14 de outubro de 2025 (horário local dos EUA)

Evento: O DOJ dos EUA anunciou acusações contra Chen Zhi e a “apreensão” de 127.000 bitcoins de sua posse.

Transações de bitcoin podem ser rastreadas publicamente na blockchain. Este relatório acompanhou a origem dos bitcoins roubados desde os endereços vulneráveis do LuBian (controlados pelo pool, possivelmente afiliado ao Prince Group). O total roubado foi de 127.272,06953176 BTC, oriundos de aproximadamente 17.800 bitcoins minerados, 2.300 pagamentos de pool e 107.100 moedas de exchanges e outras fontes. Resultados preliminares mostram divergências quanto à alegação do DOJ de que todos os fundos seriam ilícitos.

3. Análise Técnica da Vulnerabilidade

1. Geração de Chave Privada das Carteiras Bitcoin:

A vulnerabilidade do LuBian foi causada por uma falha no gerador de chave privada semelhante ao bug “MilkSad” do Libbitcoin Explorer. O sistema utilizava o PRNG Mersenne Twister (MT19937-32) com seed de apenas 32 bits, resultando em baixa entropia e previsibilidade. Assim, atacantes puderam enumerar todos os seeds possíveis, gerar as chaves privadas correspondentes e comparar com os hashes dos endereços conhecidos.

O processo típico de geração de chave privada no Bitcoin é: seed aleatório → SHA-256 → chave privada ECDSA.

A implementação da LuBian pode ter utilizado código próprio ou open source (como Libbitcoin), mas negligenciou a segurança da entropia. O comando “bx seed” do Libbitcoin Explorer, por exemplo, usa MT19937-32 com seed baseada em timestamps, facilitando ataques de força bruta. O ataque ao LuBian afetou mais de 5.000 carteiras, evidenciando falha sistêmica—provavelmente por geração em lote de carteiras.

2. Fluxo Simulado de Ataque:

(1) Identificar os endereços-alvo via monitoramento on-chain das operações do LuBian;

(2) Enumerar seeds de 32 bits: de 0 a 4294967295;

(3) Gerar chave privada: private_key = SHA256(seed);

(4) Derivar chave pública e endereço usando ECDSA SECP256k1;

(5) Se o endereço derivado corresponder ao alvo, usar a chave privada para assinar e transferir os fundos;

Comparação: A vulnerabilidade lembra o problema de baixa entropia do Trust Wallet, que comprometeu várias carteiras bitcoin. O bug MilkSad do Libbitcoin Explorer também foi causado por baixa entropia. Essas falhas decorrem do não uso do padrão BIP-39 (frases-seed de 12 a 24 palavras, com alta entropia). A LuBian provavelmente optou por algoritmo próprio visando praticidade, mas sacrificou a segurança.

Deficiências de defesa: O LuBian não adotou carteiras multisignature, hardware wallets nem carteiras HD, recursos que ampliam a segurança. Dados on-chain mostram que o ataque atingiu múltiplas carteiras, evidenciando vulnerabilidade sistêmica.

3. Evidências On-Chain e Tentativas de Recuperação:

Mensagens OP_RETURN: O LuBian enviou mais de 1.500 mensagens OP_RETURN, totalizando taxas de 1,4 BTC, solicitando a devolução dos fundos. Essas mensagens registradas na blockchain comprovam titularidade legítima dos ativos. Exemplos incluem “please return funds”, distribuídos em diversas transações.

4. Análise de Correlação do Ataque:

A denúncia do DOJ em 14 de outubro de 2025 contra Chen Zhi (caso 1:25-cr-00416) cita 25 endereços de carteira bitcoin com cerca de 127.271 BTC (avaliados em US$15 bilhões), todos confiscados. Análises de blockchain e documentos oficiais mostram alta correlação com o ataque ao LuBian:

Correlação direta: O rastreamento on-chain confirma que os 25 endereços da denúncia do DOJ são os endereços finais dos bitcoins roubados no LuBian em 2020. Relatórios da Elliptic e Arkham Intelligence confirmam que os fundos confiscados têm origem no roubo ao pool LuBian.

Evidência documental: Apesar da denúncia do DOJ não mencionar explicitamente o “ataque ao LuBian”, menciona fundos roubados de operações de mineração iranianas e chinesas, em sintonia com as conclusões de Elliptic e Arkham.

Correlação comportamental: Os bitcoins roubados ficaram parados por quatro anos após o ataque, com apenas pequenas transações de poeira, até serem transferidos ao controle do governo americano em 2024. Esse padrão de inatividade foge ao perfil comum de hackers, indicando possível envolvimento estatal, e há sinais de que o governo dos EUA pode ter assumido controle já em dezembro de 2020.

4. Impactos e Recomendações

O ataque à LuBian em 2020 teve consequências graves, levando ao encerramento do pool de mineração e à perda de mais de 90% dos ativos. Os bitcoins roubados hoje valem US$15 bilhões, evidenciando como a volatilidade do mercado amplia o risco.

O caso expõe riscos sistêmicos na geração de números aleatórios em ferramentas cripto. Para evitar vulnerabilidades semelhantes, o setor blockchain deve adotar PRNGs realmente seguros e adotar defesas em camadas, como carteiras multisignature, armazenamento frio e auditorias periódicas, evitando algoritmos de chave privada personalizados. Pools de mineração precisam investir em monitoramento on-chain em tempo real e alertas de anomalia. Usuários individuais devem evitar módulos open source não verificados para geração de chaves. O episódio demonstra que, mesmo com a transparência da blockchain, bases de segurança frágeis podem provocar danos irreparáveis—reforçando a importância da cibersegurança para ativos digitais e para o futuro da economia digital.

Declaração:

- Este artigo é uma reprodução de [National Computer Virus Emergency Response Center] e o copyright pertence ao autor original [National Computer Virus Emergency Response Center]. Em caso de objeção à republicação, entre em contato com a equipe Gate Learn, que tomará providências segundo os procedimentos adequados.

- Isenção de responsabilidade: As opiniões expressas são exclusivamente do autor e não representam recomendação de investimento.

- Outras versões deste artigo foram traduzidas pela equipe Gate Learn e não podem ser copiadas, distribuídas ou plagiadas, exceto com crédito à Gate.

Artigos Relacionados

A verdade sobre a moeda Pi: Poderia ser o próximo Bitcoin?

O que são tokens resistentes a quântica e por que eles são importantes para a cripto?

Introdução à Blockchain de Privacidade Aleo

O que são golpes Multisig e como os usuários podem se proteger?

Como proteger a propriedade intelectual no Web3