У середині KOL Round: Експеримент із накопиченням багатства, що підживлюється хайпом і впливом

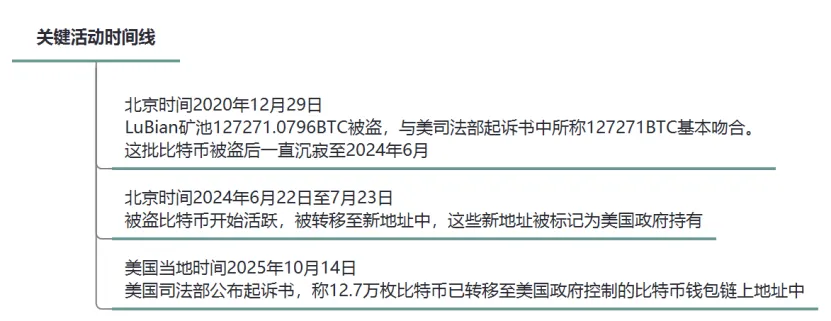

29 грудня 2020 року майнінговий пул LuBian зазнав масштабної кібератаки: хакери викрали 127 272,06953176 BTC (на той час — близько $3,5 млрд, нині — $15 млрд). Чен Чжі володів активами як голова Prince Group Камбоджі. Після інциденту Чен Чжі та Prince Group у першій половині 2021 року та в липні 2022 року неодноразово публікували повідомлення в блокчейні, закликаючи хакера повернути біткоїни та пропонуючи винагороду, але відповіді не отримали. Протягом чотирьох років ці біткоїни залишалися нерухомими на гаманцях, контрольованих зловмисником, що є нетиповим для більшості хакерів, які прагнуть швидко отримати прибуток. Це свідчить про ретельно сплановану операцію, схожу на дії «державної хакерської організації». Викрадені біткоїни залишалися без руху до червня 2024 року, коли їх перевели на нові адреси, де вони й досі неактивні.

14 жовтня 2025 року Міністерство юстиції США оголосило про висунення обвинувачень проти Чена Чжі та вилучення 127 000 біткоїнів у нього та Prince Group. Дані свідчать, що ці біткоїни, арештовані урядом США, є саме тими активами, які були викрадені під час зламу пулу LuBian у 2020 році. Це може означати, що ще у 2020 році уряд США застосував технічні хакерські методи для отримання 127 000 BTC Чена Чжі — класична «black-on-black» операція, організована державною хакерською групою. У цьому звіті докладно аналізуються технічні аспекти інциденту, простежується шлях викрадених біткоїнів, реконструюється хронологія атаки, оцінюються механізми безпеки Bitcoin і надаються практичні рекомендації для криптоіндустрії та користувачів.

1. Передумови інциденту

Майнінговий пул LuBian, створений на початку 2020 року, швидко став одним із провідних пулів для видобутку Bitcoin із основними операціями у Китаї та Ірані. У грудні 2020 року LuBian зазнав масштабного злому, втративши понад 90% своїх біткоїнів. Загальна сума викраденого — 127 272,06953176 BTC — майже ідентична 127 271 BTC, згаданим у обвинувальному акті Міністерства юстиції США.

Модель роботи LuBian передбачала централізоване зберігання та розподіл майнінгових винагород. Пул не тримав біткоїни на централізованих регульованих біржах, а використовував холодний гаманець та апаратний гаманець. Такі гаманці є найбезпечнішим способом зберігання криптоактивів; на відміну від біржових рахунків, які можуть бути заблоковані за судовим рішенням, ці гаманці є особистими сейфами власника приватного ключа.

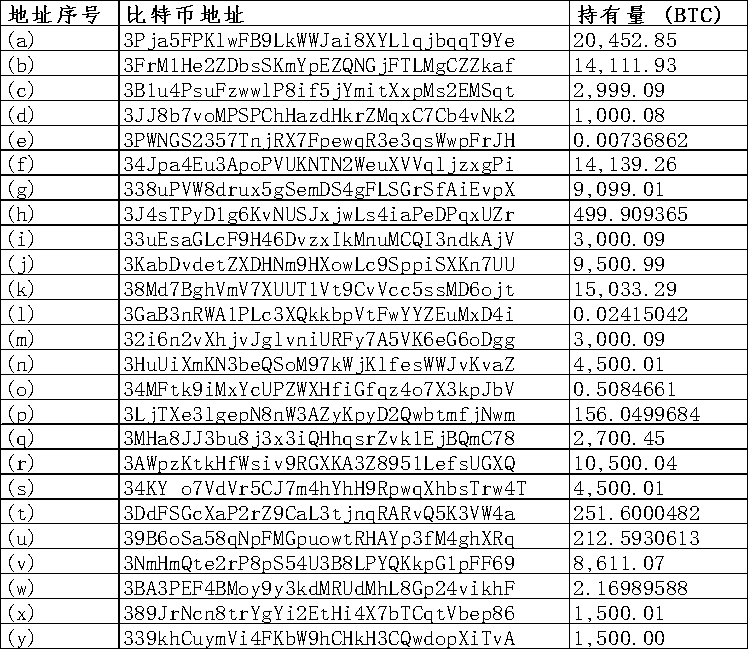

Bitcoin використовує адреси для ідентифікації власності та руху активів. Володіння приватним ключем до адреси надає повний контроль над біткоїнами. Блокчейн-аналітика показує, що біткоїни під контролем уряду США майже повністю відповідають активам, викраденим при зламі LuBian. Зафіксовано, що 29 грудня 2020 року (UTC) на основних Bitcoin-адресах пулу LuBian відбулися аномальні перекази на суму 127 272,06953176 BTC — це співпадає з даними Міністерства юстиції США. Зловмисники залишили викрадені біткоїни нерухомими до червня 2024 року. У період з 22 червня по 23 липня 2024 року (UTC) їх перевели на нові адреси, де вони залишаються без руху. Провідна аналітична платформа ARKHAM позначила ці адреси як такі, що належать уряду США. Міністерство юстиції США наразі не розкриває, як було отримано приватні ключі Чена Чжі.

Рисунок 1: Ключова хронологія подій

2. Аналіз ланцюга атаки

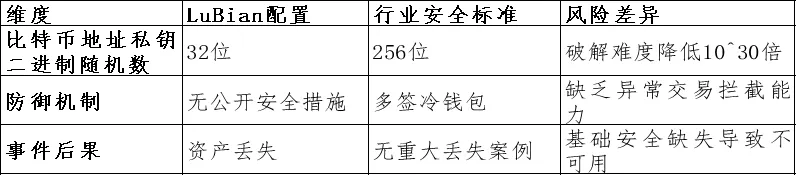

Генерація випадкових чисел є основою криптографічної безпеки для блокчейн-екосистеми. Bitcoin використовує асиметричне шифрування, де приватний ключ — це 256-бітове випадкове число; перебір усіх варіантів вимагає 2^256 спроб, що практично неможливо. Якщо приватний ключ не є справді випадковим (наприклад, випадковими є лише 32 біти, а решта — передбачувані), його стійкість різко знижується, і перебір стає можливим за 2^32 (близько 4,29 млрд) спроб. Яскравий приклад — у вересні 2022 року британський маркет-мейкер Wintermute втратив $160 млн через аналогічну уразливість генератора випадкових чисел.

У серпні 2023 року команда MilkSad оприлюднила уразливість генератора випадкових чисел у сторонньому інструменті генерації ключів і зареєструвала CVE-2023-39910. Дослідження виявили схожу ваду у пулі LuBian, і всі 25 bitcoin-адрес, згаданих у обвинувальному акті Мін'юсту США, постраждали від цієї уразливості.

Рисунок 2: 25 BTC-адрес, згаданих у обвинувальному акті Мін'юсту США

Система холодного та апаратного гаманця LuBian базувалася на власному алгоритмі генерації приватних ключів, який використовував лише 32 біти випадковості замість рекомендованих 256 — критична вразливість. Алгоритм базувався на слабких даних, як-от таймстемпи для ініціалізації Mersenne Twister (MT19937-32), що забезпечує лише 4 байти випадковості та легко піддається перебору. Імовірність зламу — 1/2^32. Наприклад, скрипт, що перевіряє 1 000 000 ключів за секунду, потребує приблизно 4 200 секунд (1,17 години). Програми на кшталт Hashcat чи власні скрипти можуть ще більше пришвидшити процес. Зловмисники скористалися цією вразливістю та викрали значну кількість Bitcoin із LuBian.

Рисунок 3: Порівняння безпеки LuBian Mining Pool з галузевими стандартами

Технічний аналіз дає змогу повністю реконструювати хронологію та деталі атаки:

1. Етап атаки та викрадення: 2020-12-29 UTC

Подія: Хакери використали уразливість генератора випадкових чисел у генерації приватних ключів LuBian, перебравши понад 5 000 слабких адрес гаманців (типу P2WPKH-nested-in-P2SH, префікс 3). За дві години було виведено 127 272,06953176 BTC (на той час — $3,5 млрд), залишивши менше 200 BTC. Всі підозрілі транзакції мали однакову комісію, що свідчить про використання автоматизованих скриптів масового переказу.

Відправник: Група слабких адрес гаманців, контрольованих майнінговою операцією LuBian (афілійованою з Prince Group);

Одержувач: Адреси гаманців, контрольовані зловмисником (не розголошено);

Шлях переказу: Слабкі адреси → Адреси зловмисника;

Кореляція: Викрадена сума 127 272,06953176 BTC співпадає із даними Мін'юсту США — 127 271 BTC.

2. Етап «сплячки»: 2020-12-30 — 2024-06-22 UTC

Подія: Викрадені біткоїни залишалися на адресах гаманців, контрольованих зловмисником, чотири роки майже без руху, окрім дрібних транзакцій, ймовірно для тестування.

Кореляція: Коіни залишалися нерухомими до повного контролю уряду США у червні 2024 року, що суперечить типовій швидкій монетизації хакерами і вказує на державну участь.

3. Етап спроби відновлення: початок 2021 року, 4 та 26 липня 2022 року UTC

Подія: Під час «сплячки» LuBian надіслав понад 1 500 OP_RETURN-повідомлень (загальна комісія — 1,4 BTC) через Bitcoin, закликаючи хакера повернути кошти та пропонуючи винагороду. Приклади: «Будь ласка, поверніть наші кошти, ми заплатимо винагороду». 4 та 26 липня 2022 року були додаткові OP_RETURN-повідомлення, наприклад: “MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.”

Відправник: Група слабких адрес гаманців, контрольованих майнінговою операцією LuBian (афілійованою з Prince Group);

Одержувач: Адреси гаманців, контрольовані зловмисником;

Шлях переказу: Слабкі адреси → Адреси зловмисника; транзакції містили OP_RETURN-повідомлення;

Кореляція: Повідомлення підтверджують неодноразові спроби LuBian зв'язатися з «третіми хакерами» для повернення активів і переговорів щодо винагороди.

4. Етап активації та переказу: 2024-06-22 — 2024-07-23 UTC

Подія: Зловмисники активували і переказали біткоїни зі своїх гаманців на фінальні адреси. ARKHAM ідентифікував ці адреси як контрольовані урядом США.

Відправник: Адреси гаманців, контрольовані зловмисником;

Одержувач: Консолідовані фінальні адреси (не розголошено, але підтверджено як контрольовані урядом США);

Шлях переказу: Адреси зловмисника → Адреси уряду США;

Кореляція: Активи, що залишалися нерухомими чотири роки, зрештою перейшли під контроль уряду США.

5. Етап оголошення та вилучення: 14 жовтня 2025 року (місцевий час США)

Подія: Міністерство юстиції США оприлюднило повідомлення про обвинувачення Чена Чжі та вилучення 127 000 біткоїнів у нього.

Всі транзакції Bitcoin публічно простежуються у блокчейні. Цей звіт відслідкував джерела викрадених біткоїнів із слабких адрес гаманців LuBian (контрольованих пулом LuBian, ймовірно, афілійованим із Prince Group). Загальна сума викраденого — 127 272,06953176 BTC, із них близько 17 800 — добуті монети, 2 300 — монети, виплачені пулом, 107 100 — з бірж та інших джерел. Попередній аналіз виявляє розбіжності із твердженням Мін'юсту США щодо незаконності всіх коштів.

3. Технічний аналіз уразливості

1. Генерація приватного ключа Bitcoin-гаманця:

Уразливість LuBian виникла через дефект генератора приватних ключів, аналогічний багу «MilkSad» у Libbitcoin Explorer. Система LuBian використовувала Mersenne Twister (MT19937-32) як генератор випадкових чисел, ініціалізований лише 32 бітами, що забезпечує 32 біти ентропії. Цей генератор випадкових чисел не є криптографічно надійним, його легко передбачити і реверс-інженерити. Зловмисники могли перебрати всі можливі 32-бітні початкові значення (від 0 до 2^32-1), генерувати відповідні приватні ключі та звіряти їх із відомими хешами гаманців.

Зазвичай приватний ключ Bitcoin генерується так: випадкове початкове значення → SHA-256-хеш → ECDSA приватний ключ.

LuBian, ймовірно, використовував власний або відкритий код (наприклад, Libbitcoin), але нехтував безпекою ентропії. Як і у випадку з MilkSad, команда Libbitcoin Explorer у «bx seed» використовує MT19937-32, ініціалізований таймстемпами або слабкими даними, що робить перебір можливим. Злам пулу LuBian зачепив понад 5 000 гаманців, що підтверджує системну вразливість — ймовірно, внаслідок пакетної генерації гаманців.

2. Сценарій симульованої атаки:

(1) Ідентифікувати цільові адреси (через моніторинг активності LuBian);

(2) Перебрати 32-бітні початкові значення: for seed in 0 to 4294967295;

(3) Згенерувати приватний ключ: private_key = SHA256(seed);

(4) Отримати публічний ключ і адресу: використовувати криву ECDSA SECP256k1;

(5) Співставити: якщо адреса збігається з цільовою, підписати транзакцію і викрасти кошти;

Порівняння: Уразливість схожа на дефект Trust Wallet із 32-бітною ентропією, що призвів до масового компрометування bitcoin-гаманців. Баг MilkSad у Libbitcoin Explorer також був спричинений низькою ентропією. Це наслідок використання застарілого коду, що не відповідає стандарту BIP-39 (фраза для відновлення 12–24 слова, висока ентропія). LuBian, ймовірно, застосовував власний алгоритм для зручності управління, але жертвував безпекою.

Прогалини захисту: LuBian не використовував мультипідписний гаманець, апаратний гаманець чи ієрархічно детермінований (HD) гаманець — рішення, що суттєво підвищують безпеку. Дані ланцюга свідчать, що атака охопила декілька гаманців, тобто була системною, а не точковою.

3. Докази в ланцюгу та спроби відновлення:

OP_RETURN-повідомлення: LuBian надіслав понад 1 500 OP_RETURN-повідомлень, витративши 1,4 BTC на комісії, з проханням повернути кошти. Повідомлення вбудовані у блокчейн і підтверджують справжність власності. Приклади: “please return funds”, розподілені між різними транзакціями.

4. Аналіз кореляції атаки:

Обвинувальний акт Мін'юсту США від 14 жовтня 2025 року щодо Чена Чжі (справа 1:25-cr-00416) містить 25 bitcoin-адрес із близько 127 271 BTC (вартість — $15 млрд), всі арештовані. Блокчейн-аналіз та документи демонструють високу кореляцію із зламом LuBian:

Пряма кореляція: аналіз блокчейну підтверджує, що 25 адрес у обвинувальному акті — це фінальні адреси, на яких зберігалися викрадені під час зламу LuBian біткоїни. Звіт Elliptic зазначає, що ці біткоїни були викрадені з майнінгової операції LuBian. Arkham Intelligence підтверджує, що арештовані кошти походять із крадіжки LuBian.

Докази обвинувального акта: хоча у документі Мін'юсту США прямо не згадується «злам LuBian», там йдеться про кошти, викрадені з «іранських та китайських майнінгових операцій Bitcoin», що збігається з висновками Elliptic та Arkham.

Поведінкова кореляція: після зламу у 2020 році викрадені біткоїни залишалися нерухомими чотири роки, за винятком дрібних транзакцій, до захоплення урядом США у 2024 році. Така нетипова пасивність для хакерів вказує на участь держави. Аналіз свідчить, що контроль могли отримати ще у грудні 2020 року.

4. Вплив та рекомендації

Злом LuBian у 2020 році мав серйозні наслідки: пул припинив діяльність, втративши понад 90% активів. Викрадені біткоїни нині оцінюються у $15 млрд, що підкреслює, як волатильність ціни підсилює ризики.

Інцидент виявив системні ризики генерації випадкових чисел у криптоінструментах. Щоб уникнути подібних уразливостей, блокчейн-сектор має використовувати криптографічно захищені генератори випадкових чисел, впроваджувати багаторівневий захист — мультипідписний гаманець, холодне зберігання, періодичні аудити — і уникати власних алгоритмів генерації приватних ключів. Майнінгові пули мають застосовувати моніторинг у реальному часі та інформувати про аномалії. Користувачам слід уникати неперевірених open-source модулів для генерації ключів. Подія доводить, що попри прозорість блокчейну, слабкі основи безпеки можуть призвести до катастрофічних наслідків — це підкреслює важливість кібербезпеки для цифрових активів і майбутньої цифрової економіки.

Заява:

- Стаття перепублікована з [Національного центру реагування на комп'ютерні віруси] і права належать оригінальному автору [Національний центр реагування на комп'ютерні віруси]. У разі заперечень щодо перепублікації звертайтеся до команди Gate Learn для оперативного реагування згідно з чинною процедурою.

- Відмова від відповідальності: думки та погляди, викладені у цьому матеріалі, є виключно позицією автора і не є інвестиційною порадою.

- Інші мовні версії цієї статті перекладено командою Gate Learn і не можуть копіюватися, розповсюджуватися чи використовуватися без посилання на Gate.

Пов’язані статті

Топ-10 торгових інструментів в Крипто

Аналіз безпеки контракту Sui та виклики екосистеми

Правда про монету Pi: Чи може вона стати наступним Біткойном?

Холодний гаманець Не Холодний? Як ветеранський журналіст втратив $400,000 у шахрайстві

Посібник для початківців з безпеки Web3 | Як уникнути шахрайських шахтарських пулів