Bên trong vòng KOL: Cuộc thử nghiệm tài sản được dẫn dắt bởi làn sóng cường điệu và sức ảnh hưởng

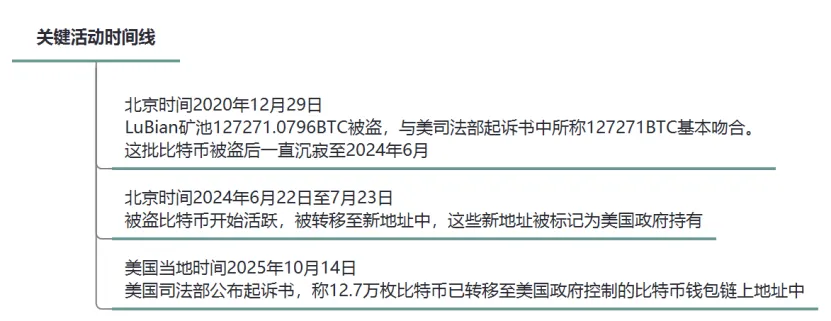

Ngày 29 tháng 12 năm 2020, pool đào LuBian đã bị tấn công mạng nghiêm trọng, khiến 127.272,06953176 BTC (trị giá khoảng 3,5 tỷ USD lúc đó, hiện tương đương 15 tỷ USD) bị đánh cắp. Số tài sản này thuộc ông Chen Zhi, Chủ tịch Tập đoàn Prince của Campuchia. Sau sự cố, Chen Zhi và Prince Group nhiều lần công bố thông điệp lên blockchain vào đầu năm 2021 và tháng 7 năm 2022 nhằm kêu gọi nhóm tấn công trả lại số bitcoin, đồng thời đưa ra đề nghị trả thưởng nhưng không nhận được phản hồi. Đáng chú ý, số bitcoin này bị “đóng băng” trong ví do hacker kiểm soát suốt bốn năm, gần như không có giao dịch nào—hành vi này rất khác với các hacker thường tìm kiếm lợi nhuận nhanh, cho thấy đây là vụ tấn công bài bản, có dấu hiệu của nhóm hacker nhà nước. Số bitcoin bị đánh cắp chỉ được chuyển đi vào tháng 6 năm 2024 sang các địa chỉ ví mới và vẫn chưa được sử dụng.

Ngày 14 tháng 10 năm 2025, Bộ Tư pháp Hoa Kỳ thông báo truy tố hình sự Chen Zhi và tịch thu 127.000 bitcoin của ông cùng Prince Group. Bằng chứng cho thấy số bitcoin bị tịch thu trùng khớp với tài sản bị đánh cắp trong vụ hack pool đào LuBian năm 2020. Điều này cho thấy chính phủ Hoa Kỳ có thể đã sử dụng kỹ thuật hack ngay từ năm 2020 để chiếm đoạt 127.000 BTC của Chen Zhi—một điển hình cho “chiến dịch hacker nhà nước tấn công hacker.” Báo cáo này tập trung phân tích khía cạnh kỹ thuật sự kiện, truy vết bitcoin bị đánh cắp, dựng lại chuỗi thời gian vụ tấn công, đánh giá cơ chế bảo mật Bitcoin và đưa ra khuyến nghị cho ngành tiền mã hóa cũng như người dùng.

1. Bối cảnh vụ việc

Pool đào LuBian thành lập đầu năm 2020, nhanh chóng trở thành một trong những pool đào Bitcoin lớn hoạt động chủ yếu tại Trung Quốc và Iran. Đến tháng 12 năm 2020, LuBian bị hack quy mô lớn, mất trên 90% lượng bitcoin nắm giữ. Tổng số bitcoin bị đánh cắp—127.272,06953176 BTC—gần như trùng khớp với 127.271 BTC mà DOJ đề cập trong cáo trạng.

LuBian vận hành tập trung lưu trữ và phân phối phần thưởng đào. Pool này không lưu trữ bitcoin tại các sàn giao dịch tập trung mà sử dụng ví không lưu ký. Về kỹ thuật, ví không lưu ký (ví lạnh hoặc ví cứng) là biện pháp tối ưu bảo vệ tài sản số, khác với tài khoản sàn giao dịch có thể bị phong tỏa bởi lệnh pháp lý, ví này chỉ chủ sở hữu khóa cá nhân mới truy cập được.

Bitcoin xác định quyền sở hữu và luồng tài sản qua địa chỉ trên chuỗi. Nắm giữ khóa cá nhân của một địa chỉ đồng nghĩa với việc kiểm soát toàn bộ số bitcoin tại đó. Phân tích blockchain cho thấy số bitcoin do chính phủ Hoa Kỳ nắm giữ trùng khớp với số bị đánh cắp từ vụ LuBian. Ghi nhận ngày 29 tháng 12 năm 2020 (UTC), các địa chỉ ví Bitcoin lõi của LuBian đã thực hiện giao dịch bất thường với tổng cộng 127.272,06953176 BTC, khớp với dữ liệu DOJ. Nhóm tấn công giữ bitcoin “đóng băng” tới tháng 6 năm 2024. Từ ngày 22 tháng 6 đến 23 tháng 7 năm 2024 (UTC), số bitcoin này được chuyển sang các địa chỉ ví mới và chưa được sử dụng. Nền tảng phân tích ARKHAM đã gắn cờ các địa chỉ cuối này là thuộc về chính phủ Hoa Kỳ. DOJ chưa tiết lộ cách họ lấy được khóa cá nhân bitcoin của Chen Zhi.

Hình 1: Dòng thời gian hoạt động chính

2. Phân tích chuỗi tấn công

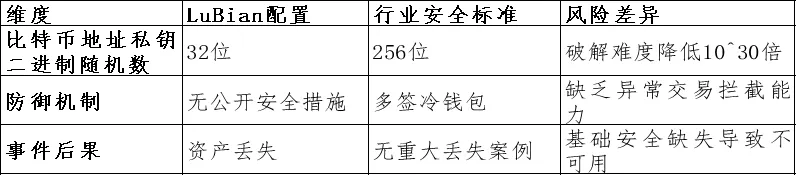

Việc tạo số ngẫu nhiên là nền tảng bảo mật mật mã trong blockchain. Bitcoin dùng mã hóa bất đối xứng, khóa cá nhân là số ngẫu nhiên 256 bit—tấn công vét cạn cần đến 2^256 lần thử, gần như bất khả thi. Tuy nhiên, nếu khóa cá nhân chỉ thực sự ngẫu nhiên 32 bit (224 bit còn lại có thể đoán trước), độ mạnh giảm đáng kể, tấn công vét cạn khả thi với 2^32 (khoảng 4,29 tỷ) lần thử. Tháng 9 năm 2022, thị trường tạo lập Wintermute (Anh) đã mất 160 triệu USD do lỗi trình tạo số ngẫu nhiên giả tương tự.

Tháng 8 năm 2023, nhóm MilkSad công bố lỗ hổng trình tạo số ngẫu nhiên giả trong công cụ tạo khóa bên thứ ba, đăng ký CVE-2023-39910. Nghiên cứu cho thấy lỗ hổng tương tự tồn tại tại pool đào LuBian, toàn bộ 25 địa chỉ bitcoin trong cáo trạng DOJ đều bị ảnh hưởng.

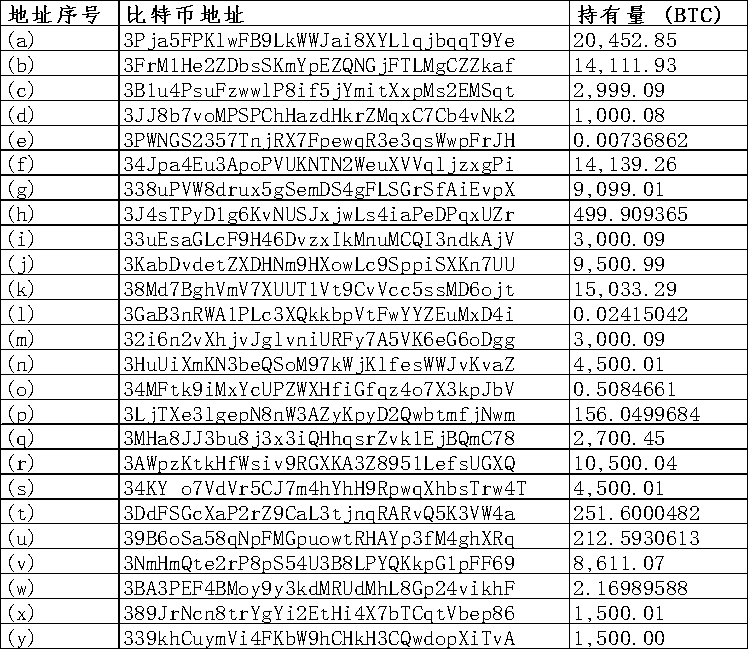

Hình 2: 25 địa chỉ ví Bitcoin trong cáo trạng DOJ

Hệ thống ví không lưu ký của LuBian sử dụng thuật toán sinh khóa cá nhân chỉ có ngẫu nhiên 32 bit thay vì chuẩn 256 bit—một lỗ hổng bảo mật nghiêm trọng. Thuật toán này dựa vào đầu vào yếu như dấu thời gian để seed cho Mersenne Twister (MT19937-32), chỉ cung cấp 4 byte ngẫu nhiên và dễ bị tấn công vét cạn. Xác suất giải mã là 1/2^32. Nếu sử dụng mã kịch bản thử 1.000.000 khóa/giây thì chỉ mất khoảng 4.200 giây (1,17 giờ). Hashcat hoặc mã kịch bản tự viết có thể tăng tốc hơn nữa. Hacker đã khai thác lỗ hổng này để đánh cắp lượng lớn Bitcoin từ LuBian.

Hình 3: So sánh bảo mật LuBian với chuẩn ngành

Truy vết kỹ thuật cho thấy toàn bộ chuỗi thời gian vụ hack:

1. Giai đoạn tấn công và trộm cắp: 29 tháng 12 năm 2020 (UTC)

Nhóm hacker khai thác lỗ hổng trình tạo số ngẫu nhiên giả trong quá trình sinh khóa cá nhân của ví LuBian, tấn công vét cạn hơn 5.000 địa chỉ ví yếu (loại P2WPKH-nested-in-P2SH, tiền tố 3). Trong khoảng hai giờ, 127.272,06953176 BTC (tương đương 3,5 tỷ USD) bị rút sạch, chỉ còn dưới 200 BTC. Tất cả giao dịch nghi vấn có mức phí giống nhau, cho thấy chuyển tự động số lượng lớn.

Người gửi là nhóm địa chỉ ví yếu do LuBian kiểm soát (liên kết Prince Group), người nhận là địa chỉ ví bitcoin do hacker kiểm soát (không công khai). Đường chuyển là từ địa chỉ ví yếu sang địa chỉ ví của hacker. Tổng số bitcoin bị đánh cắp trùng khớp với số liệu DOJ.

2. Giai đoạn bất động: 30 tháng 12 năm 2020 đến 22 tháng 6 năm 2024 (UTC)

Số bitcoin bị đánh cắp nằm yên trong ví do hacker kiểm soát suốt bốn năm, gần như không bị chuyển đi, ngoài vài giao dịch “dust” nhỏ để kiểm thử.

Số coin không di chuyển cho đến khi chính phủ Hoa Kỳ kiểm soát toàn bộ vào tháng 6 năm 2024, khác biệt với hành vi hacker thương mại, cho thấy nghi vấn có sự tham gia của quốc gia.

3. Giai đoạn nỗ lực thu hồi: Đầu năm 2021, ngày 4 và 26 tháng 7 năm 2022 (UTC)

LuBian đã gửi hơn 1.500 thông điệp lên blockchain (mất 1,4 BTC phí) qua OP_RETURN của Bitcoin để kêu gọi nhóm tấn công trả lại tài sản và đề nghị thưởng. Ví dụ: “Please return our funds, we’ll pay a reward.” Ngày 4 và 26 tháng 7 năm 2022, tiếp tục gửi OP_RETURN với nội dung: “MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.”

Người gửi là địa chỉ ví yếu do LuBian kiểm soát (liên kết Prince Group), người nhận là địa chỉ ví do hacker kiểm soát. Đường chuyển là từ địa chỉ ví yếu sang địa chỉ ví hacker, các giao dịch đều gắn OP_RETURN. Những thông điệp này xác nhận LuBian liên tục cố gắng tiếp cận hacker bên thứ ba để thu hồi tài sản và thương lượng trả thưởng.

4. Giai đoạn kích hoạt và chuyển khoản: 22 tháng 6 đến 23 tháng 7 năm 2024 (UTC)

Nhóm hacker kích hoạt và chuyển bitcoin từ các ví kiểm soát sang ví cuối cùng mà ARKHAM xác nhận là thuộc chính phủ Hoa Kỳ.

Người gửi là địa chỉ ví do hacker kiểm soát, người nhận là địa chỉ ví cuối hợp nhất (không công khai, xác nhận thuộc chính phủ Hoa Kỳ). Đường chuyển là từ địa chỉ ví hacker tới địa chỉ ví chính phủ Hoa Kỳ. Số tài sản bị đóng băng bốn năm cuối cùng đã thuộc về chính phủ Hoa Kỳ.

5. Giai đoạn thông báo và tịch thu: 14 tháng 10 năm 2025 (giờ Hoa Kỳ)

DOJ Hoa Kỳ thông báo truy tố Chen Zhi và tịch thu 127.000 bitcoin từ ông.

Mọi giao dịch bitcoin đều công khai trên blockchain. Báo cáo này đã truy nguyên nguồn gốc số bitcoin bị đánh cắp từ các địa chỉ ví yếu của LuBian (do LuBian kiểm soát, liên kết Prince Group). Tổng số bitcoin bị đánh cắp là 127.272,06953176 BTC, gồm khoảng 17.800 bitcoin đào, 2.300 đồng thưởng pool và 107.100 đồng từ sàn giao dịch và các nguồn khác. Kết quả sơ bộ cho thấy có khác biệt với tuyên bố của DOJ về tính chất bất hợp pháp của toàn bộ nguồn tiền.

3. Phân tích kỹ thuật lỗ hổng

1. Sinh khóa cá nhân địa chỉ ví Bitcoin:

Lỗ hổng của LuBian bắt nguồn từ trình sinh khóa cá nhân tương tự bug “MilkSad” trong Libbitcoin Explorer. Hệ thống sử dụng Mersenne Twister (MT19937-32), seed chỉ bằng 32 bit nên độ ngẫu nhiên cũng chỉ 32 bit. Trình tạo số ngẫu nhiên giả này không đảm bảo bảo mật mật mã, dễ dự đoán và đảo ngược. Hacker có thể liệt kê toàn bộ seed 32 bit (0 đến 2^32-1), sinh khóa cá nhân tương ứng và đối chiếu với hàm băm ví đã biết.

Thông thường, khóa cá nhân Bitcoin được sinh ra bằng: random seed → SHA-256 → khóa cá nhân ECDSA.

LuBian có thể dùng mã nguồn mở hoặc code tùy chỉnh (Libbitcoin) nhưng bỏ qua vấn đề độ ngẫu nhiên. Tương tự bug MilkSad, lệnh “bx seed” trong Libbitcoin Explorer dùng MT19937-32 seed bằng dấu thời gian hoặc đầu vào yếu, khiến tấn công vét cạn khả thi. Vụ hack LuBian ảnh hưởng hơn 5.000 ví, cho thấy lỗi hệ thống—có thể từ quy trình sinh ví hàng loạt.

2. Quy trình mô phỏng tấn công:

(1) Xác định ví mục tiêu (theo dõi hoạt động của LuBian trên chuỗi);

(2) Liệt kê seed 32 bit: for seed in 0 to 4294967295;

(3) Sinh khóa cá nhân: private_key = SHA256(seed);

(4) Tạo khóa công khai và địa chỉ: dùng ECDSA SECP256k1;

(5) Đối chiếu: nếu địa chỉ sinh ra trùng khớp mục tiêu, sử dụng khóa cá nhân ký và chiếm hữu tài sản;

Lỗ hổng này tương tự như bug entropy 32 bit của Trust Wallet, từng gây ra nhiều vụ compromise ví bitcoin. Bug MilkSad trong Libbitcoin Explorer cũng xuất phát từ độ ngẫu nhiên thấp. Đây là vấn đề legacy code do không áp dụng chuẩn BIP-39 (cụm từ khóa 12–24 từ, độ ngẫu nhiên cao). LuBian có thể dùng thuật toán tùy chỉnh để tiện quản lý nhưng đánh đổi bảo mật.

LuBian không sử dụng ví đa chữ ký, ví cứng hay ví HD—những biện pháp bảo mật mạnh. Dữ liệu trên chuỗi cho thấy vụ tấn công ảnh hưởng nhiều ví, xác thực đây là lỗi hệ thống chứ không phải điểm thất bại đơn lẻ.

3. Bằng chứng trên chuỗi và nỗ lực thu hồi:

LuBian gửi hơn 1.500 thông điệp OP_RETURN, mất 1,4 BTC phí, kêu gọi trả lại tài sản. Thông điệp này nhúng lên blockchain, xác thực quyền sở hữu. Ví dụ: “please return funds,” xuất hiện ở nhiều giao dịch khác nhau.

4. Phân tích liên hệ tấn công:

Cáo trạng DOJ ngày 14 tháng 10 năm 2025 với Chen Zhi (vụ 1:25-cr-00416) liệt kê 25 địa chỉ ví bitcoin chứa khoảng 127.271 BTC (trị giá 15 tỷ USD), tất cả bị tịch thu. Phân tích blockchain và tài liệu chính thức cho thấy liên hệ rất cao với vụ hack LuBian:

Phân tích blockchain xác nhận 25 địa chỉ trong cáo trạng DOJ là ví cuối cùng lưu giữ số bitcoin bị đánh cắp vụ LuBian 2020. Báo cáo Elliptic xác nhận số bitcoin này bị đánh cắp từ LuBian. Arkham Intelligence cũng xác thực nguồn quỹ bị tịch thu xuất phát từ LuBian.

Dù DOJ không nêu trực tiếp “vụ hack LuBian”, nhưng chỉ rõ quỹ bị đánh cắp từ hoạt động đào bitcoin tại Iran và Trung Quốc, trùng khớp với kết quả phân tích blockchain của Elliptic và Arkham.

Hành vi bất thường của số bitcoin bị đánh cắp khi nằm yên bốn năm sau vụ hack, chỉ có giao dịch dust nhỏ, cho đến khi chính phủ Hoa Kỳ kiểm soát năm 2024, rất khác với hacker thương mại, cho thấy nghi vấn nhóm hacker nhà nước. Phân tích cho rằng Hoa Kỳ có thể đã kiểm soát từ tháng 12 năm 2020.

4. Tác động và khuyến nghị

Vụ hack LuBian năm 2020 gây hậu quả nghiêm trọng, khiến pool đào giải thể và mất hơn 90% tài sản. Số bitcoin bị đánh cắp hiện trị giá 15 tỷ USD, cho thấy rủi ro lớn do biến động giá.

Sự cố này phơi bày rủi ro hệ thống của trình tạo số ngẫu nhiên trong chuỗi công cụ tiền mã hóa. Để ngăn lặp lại, ngành blockchain cần sử dụng trình tạo số ngẫu nhiên đảm bảo bảo mật mật mã. Ngoài ra, cần triển khai phòng thủ đa lớp như ví đa chữ ký, lưu trữ lạnh, kiểm toán định kỳ và tránh thuật toán tạo khóa cá nhân tùy chỉnh. Pool đào nên triển khai giám sát trên chuỗi thời gian thực và cảnh báo bất thường. Người dùng cá nhân không nên sử dụng module sinh khóa nguồn mở chưa kiểm chứng. Sự kiện cho thấy, dù blockchain minh bạch, nền tảng bảo mật yếu vẫn dẫn tới hậu quả nghiêm trọng, khẳng định vai trò an ninh mạng với tài sản số và nền kinh tế số tương lai.

Tuyên bố:

- Bài viết này được đăng lại từ [Trung tâm Ứng cứu Khẩn cấp Virus Máy tính Quốc gia] và bản quyền thuộc về tác giả gốc [Trung tâm Ứng cứu Khẩn cấp Virus Máy tính Quốc gia]. Nếu có ý kiến về việc đăng lại, vui lòng liên hệ nhóm Gate Learn để được xử lý theo quy trình liên quan.

- Miễn trừ trách nhiệm: Quan điểm và ý kiến trong bài viết này hoàn toàn thuộc về tác giả, không phải tư vấn đầu tư.

- Các phiên bản ngôn ngữ khác của bài viết này do nhóm Gate Learn thực hiện, không được sao chép, phân phối hoặc đạo văn nếu không ghi nguồn Gate.

Bài viết liên quan

Hướng Dẫn Phòng Chống Airdrop Lừa Đảo

Khóa riêng tư và cụm từ hạt giống: Sự khác biệt chính

Tiền điện tử so với máy tính lượng tử

Giới thiệu về Aleo Privacy Blockchain

Các Chiêu Lừa Đảo Đa Chữ Ký Là Gì Và Người Dùng Làm Thế Nào Để Bảo Vệ Chính Mình?