Глибокий аналіз Nesa: чому ваш щоденний використання AI потребує захисту приватності?

本ий звіт підготовлений Tiger Research. Більшість людей щодня користуються ШІ, але ніколи не задумуються, куди спрямовуються їхні дані. Питання, яке ставить Nesa: що станеться, коли ви почнете серйозно ставитися до цієї проблеми?

Основні моменти

- ШІ вже інтегрований у повсякденне життя, але користувачі часто ігнорують, як дані передаються через центральний сервер

- Навіть заступник керівника агентства CISA у США випадково передав конфіденційні документи ChatGPT

- Nesa реконструювала цей процес за допомогою передпередавання даних (EE) та розподілу між вузлами (HSS-EE), забезпечуючи, щоб жодна сторона не могла переглянути оригінальні дані

- Академічна сертифікація (COLM 2025) та реальні корпоративні впровадження (P&G) заклали перевагу для Nesa

- Чи обере ширший ринок децентралізований приватний ШІ, а не звичний централізований API — це все ще ключове питання

1. Чи безпечні ваші дані?

Джерело: CISA

У січні 2026 року заступник керівника американського агентства з кібербезпеки CISA Мадху Готтумуккала завантажив конфіденційні урядові документи до ChatGPT, щоб підсумувати та систематизувати контрактні матеріали.

Ця витік не була виявлена ChatGPT, і OpenAI не повідомила уряд. Вона була зафіксована внутрішньою системою безпеки агентства і спричинила розслідування через порушення протоколів безпеки.

Навіть найвищі американські посадовці з кібербезпеки щодня користуються ШІ і випадково завантажують секретні матеріали.

Ми знаємо, що більшість сервісів ШІ зберігають введені користувачами дані у зашифрованому вигляді на центральних серверах. Однак ця шифрування за задумом є зворотною. За законною згодою або у надзвичайних ситуаціях дані можуть бути розшифровані та розкриті, і користувачі не знають, що відбувається за лаштунками.

2. Приватний ШІ для щоденного використання: Nesa

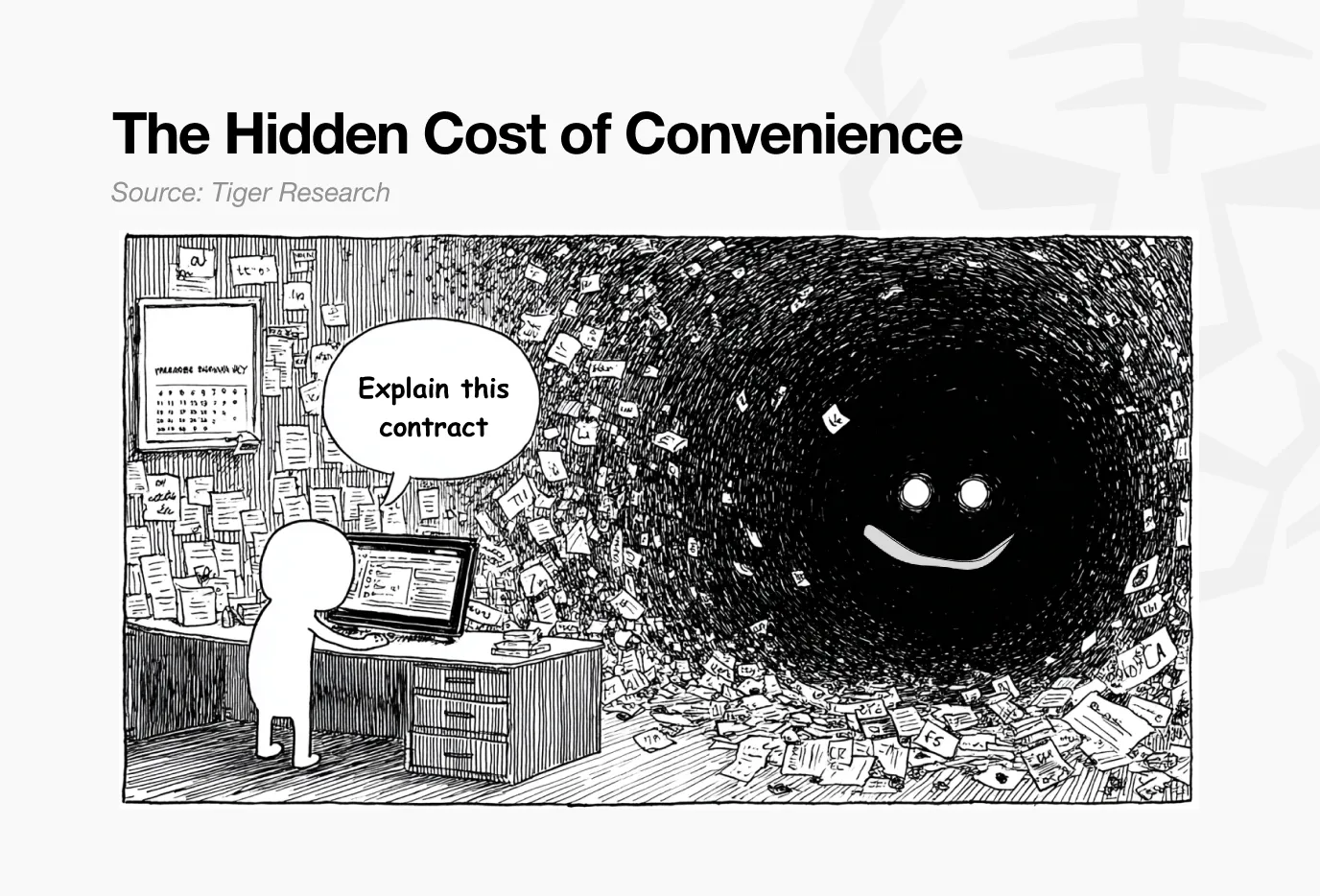

ШІ вже став частиною повсякденного життя — підсумовує статті, пише код, складає листи. Насправді, як показано у попередніх випадках, навіть конфіденційні файли та особисті дані передаються ШІ без особливого усвідомлення ризиків.

Головне питання: всі ці дані проходять через центральний сервер сервісу. Навіть якщо вони зашифровані, ключі розшифрування знаходяться у власності сервісу. Чому користувачі мають довіряти цій системі?

Дані, які вводять користувачі, можуть бути розкриті третім сторонам через різні шляхи: тренування моделей, безпекові перевірки, законні запити. У корпоративних версіях адміністратор організації може мати доступ до історії чатів; у персональних — дані також можуть бути передані за законною згодою.

Оскільки ШІ вже глибоко інтегрований у повсякденне життя, настав час серйозно поставитися до питань приватності.

Nesa створена саме для того, щоб кардинально змінити цю структуру. Вона будує децентралізовану інфраструктуру, яка дозволяє виконувати ШІ-розрахунки без передачі даних на центральний сервер. Вхідні дані користувача обробляються у зашифрованому вигляді, і жоден окремий вузол не може переглянути оригінальні дані.

3. Як Nesa вирішує цю проблему

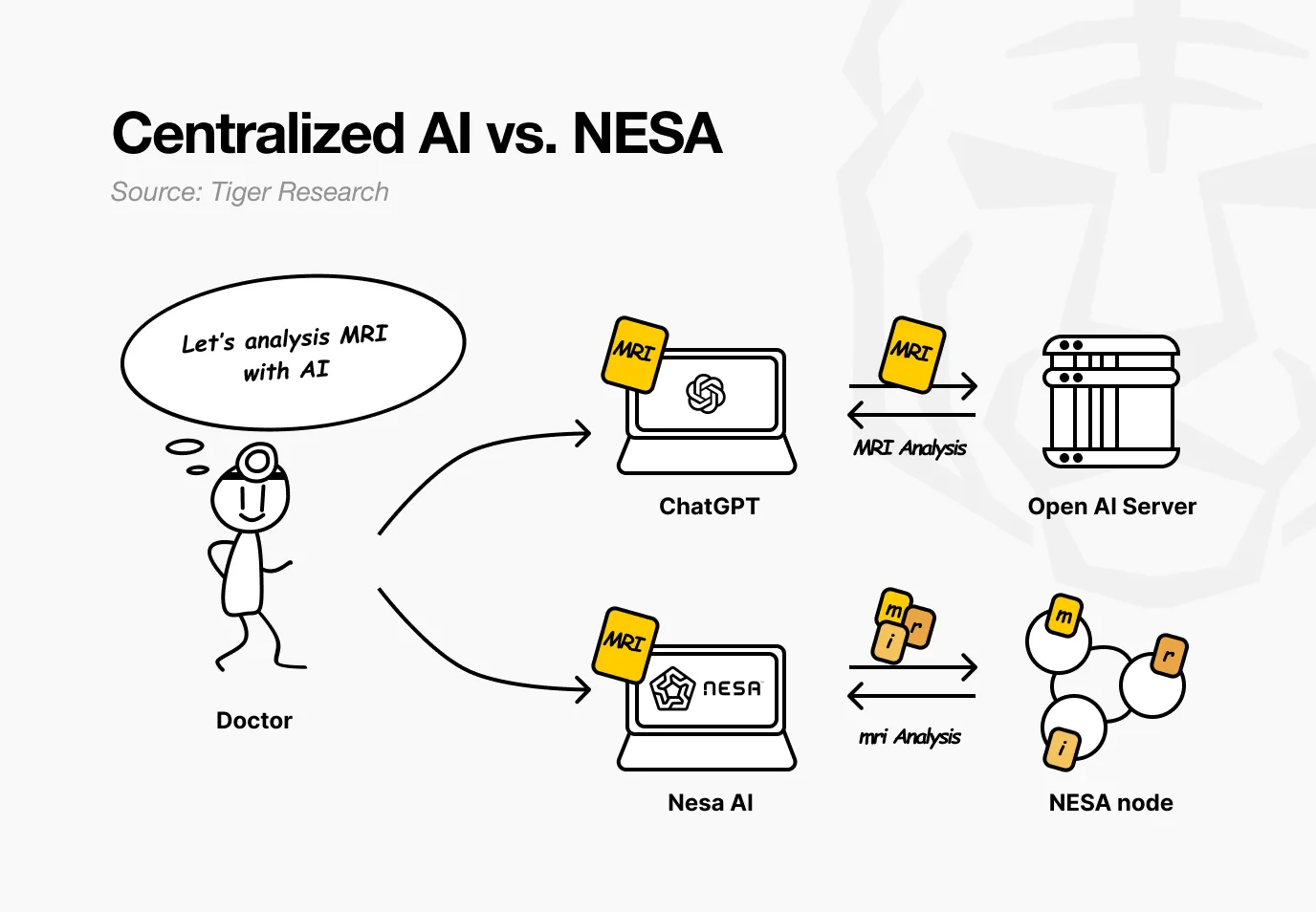

Уявімо лікарню, яка використовує Nesa. Лікар хоче, щоб ШІ проаналізував МРТ пацієнта для виявлення пухлини. У звичайних сервісах ШІ зображення відправляється безпосередньо на сервер OpenAI або Google.

З Nesa ж, зображення проходить математичну трансформацію ще до того, як покине комп’ютер лікаря.

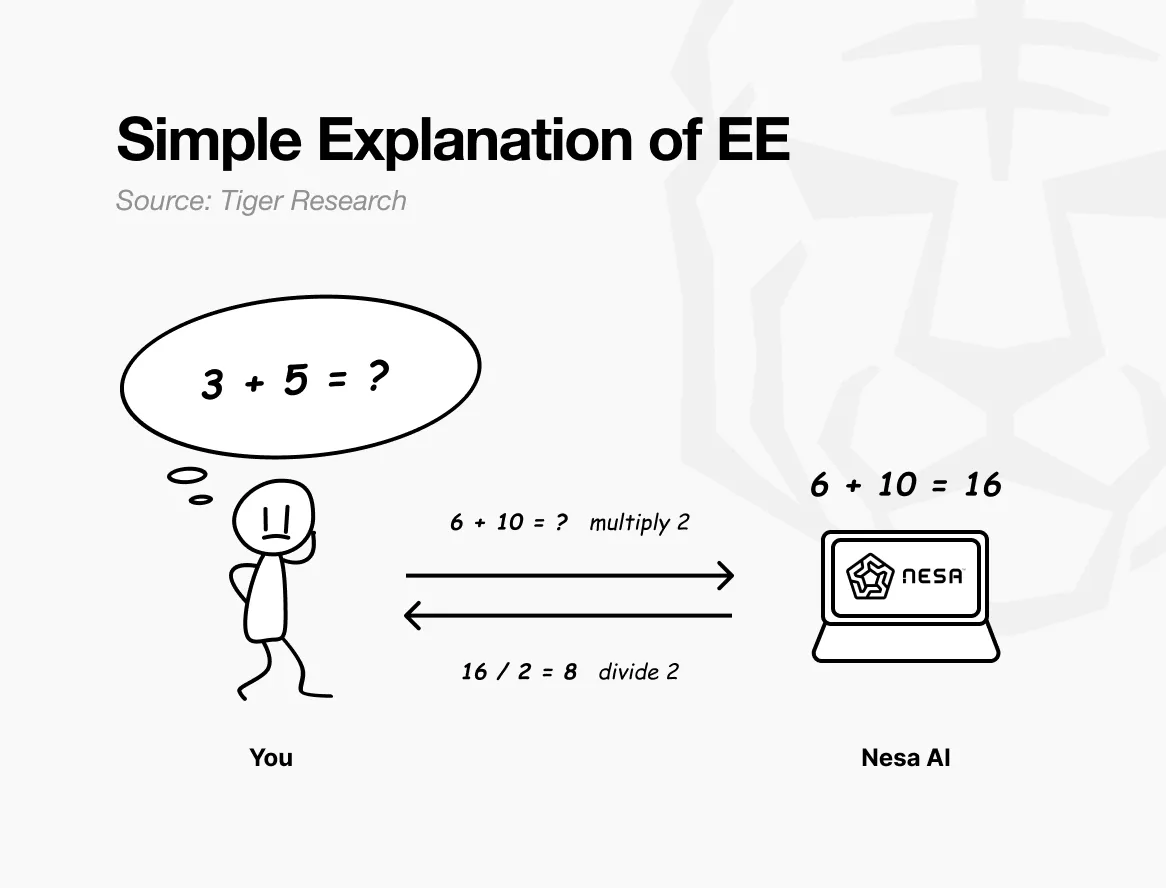

Простий приклад: припустимо, початкове питання — «3 + 5 = ?». Якщо відправити його безпосередньо, отримувач точно знає, що ви обчислюєте.

Але якщо перед відправкою кожне число помножити на 2, то отримувач побачить «6 + 10 = ?» і поверне 16. Ви ділите результат на 2 — отримуєте 8 — і це відповідає початковому питанню. Відправник виконав обчислення, але ніколи не знає, що початкові числа були 3 і 5.

Це і є концепція рівносильної шифрування (EE), яку реалізує Nesa. Дані перед передачею проходять математичну трансформацію, а модель ШІ працює з трансформованими даними.

Користувач застосовує зворотню трансформацію і отримує результат, ідентичний тому, що був би при роботі з оригінальними даними. У математиці це називається властивістю рівносильності: незалежно від порядку трансформації та обчислень, результат залишається однаковим.

У реальності трансформація набагато складніша — вона підлаштована під внутрішню структуру моделі ШІ. Завдяки точній відповідності трансформації та обробці моделі, точність не страждає.

Повернемося до сценарію з лікарнею. Для лікаря весь процес залишається незмінним — завантаження зображення, отримання результату. Єдине — жоден вузол не може побачити оригінальне МРТ пацієнта.

Nesa йде далі. Вже сама трансформація EE запобігає перегляду оригінальних даних вузлами, але трансформовані дані все ще зберігаються на одному сервері.

HSS-EE (гомоморфне секретне розподілення на зашифрованих вбудовуваннях) ще більше розділяє трансформовані дані.

Продовжимо приклад. EE — це як застосувати правило множення перед відправкою тесту; HSS-EE — це розрізати трансформований тест навпіл — перша частина йде вузлу A, друга — вузлу B.

Кожен вузол може відповідати лише за свою частину, не бачачи цілого тесту. Лише об’єднання двох частин дає повну відповідь — і тільки відправник може зібрати їх разом.

Коротко: EE перетворює дані так, що оригінал стає недоступним; HSS-EE ще більше розділяє трансформовані дані, забезпечуючи, щоб вони ніколи не з’являлися цілком у одному місці. Це подвоєне захист приватності.

4. Чи сповільнить приватний ШІ продуктивність?

Зазвичай, сильніше захист приватності означає повільнішу роботу — це довгий час відомий закон у криптографії. Найвідоміше повністю гомоморфне шифрування (FHE) у 10 000–1 000 000 разів повільніше за звичайні обчислення і практично не застосовне для реального ШІ.

Nesa використовує інший підхід — рівносильне шифрування (EE). Повернемося до математичного прикладу: помножити на 2 перед відправкою і поділити на 2 після — це дуже швидко.

На відміну від FHE, яке перетворює задачу у зовсім іншу математичну систему, EE додає легкий трансформаційний шар поверх існуючих обчислень.

Базові показники продуктивності:

- EE: затримка збільшується менше ніж на 9%, точність залишається такою ж, як у оригінальної моделі, понад 99.99%

- HSS-EE: на LLaMA-2 7B кожне передбачення займає 700–850 мс

Крім того, MetaInf — мета-навчальний планувальник — додатково оптимізує швидкість у всій мережі. Він оцінює розмір моделі, характеристики GPU та вхідні дані і автоматично вибирає найшвидший спосіб передбачення.

MetaInf досягає 89.8% точності вибору і в 1.55 разів швидше за традиційний селектор ML. Ці результати опубліковані на COLM 2025 і визнані академічною спільнотою.

Ці дані отримані у контрольованому тестовому середовищі. Але важливо, що інфраструктура для передбачень Nesa вже розгорнута у реальних компаніях, підтверджуючи рівень продуктивності для виробничих сценаріїв.

5. Хто вже використовує? Як?

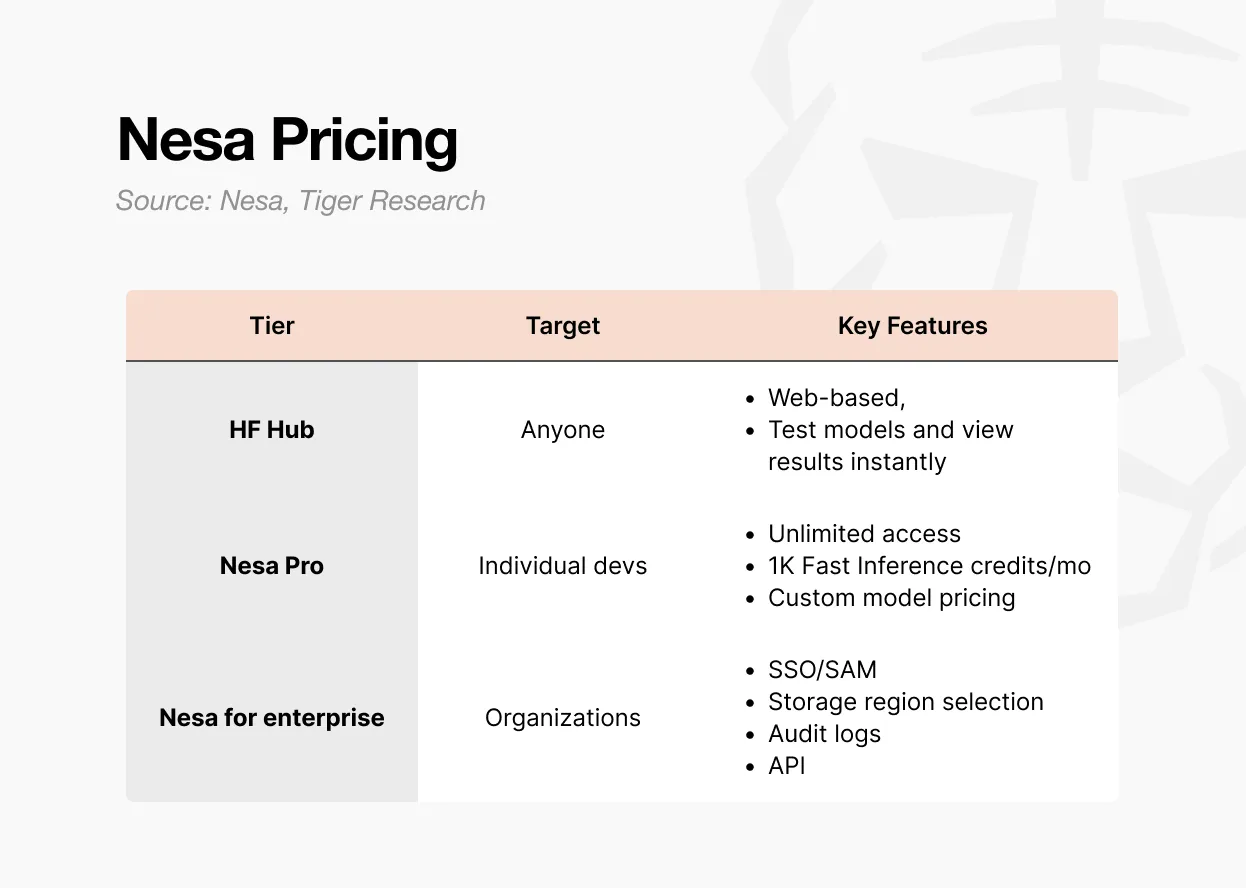

Доступ до Nesa можливий трьома способами.

Перший — Playground. Користувачі можуть безпосередньо на сайті обирати та тестувати моделі, не маючи технічних навичок. Ви можете пройти весь шлях — від введення даних до перегляду результатів.

Це найшвидший спосіб ознайомитися з роботою децентралізованого ШІ.

Другий — підписка Pro. 8 доларів на місяць, необмежений доступ, 1000 швидких запитів на місяць, контроль цін на власні моделі, сторінки з особливостями моделей.

Цей тариф орієнтований на розробників або невеликі команди, які хочуть розгортати та монетизувати власні моделі.

Третій — корпоративна версія Enterprise. Це не публічна ціна, а індивідуальна угода. Включає SSO/SAML, можливість вибору зони зберігання даних, аудиторські журнали, детальний контроль доступу та щорічне оподаткування.

Стартова ціна — 20 доларів за користувача на місяць, але умови залежать від обсягу. Вона створена для інтеграції Nesa у внутрішні AI-процеси компаній, з API та управлінням на рівні організації.

Підсумовуючи: Playground — для досліджень і ознайомлення, Pro — для індивідуальних або малих команд, Enterprise — для організаційних впроваджень.

6. Чому потрібен токен?

Децентралізована мережа не має центрального керівництва. Вузли, що обробляють сервери та підтверджують результати, розподілені по всьому світу. Це породжує питання: чому хтось має постійно запускати свої GPU для обробки чужих запитів?

Відповідь — економічний стимул. У мережі Nesa цим стимулом є токен $NES.

Джерело: Nesa

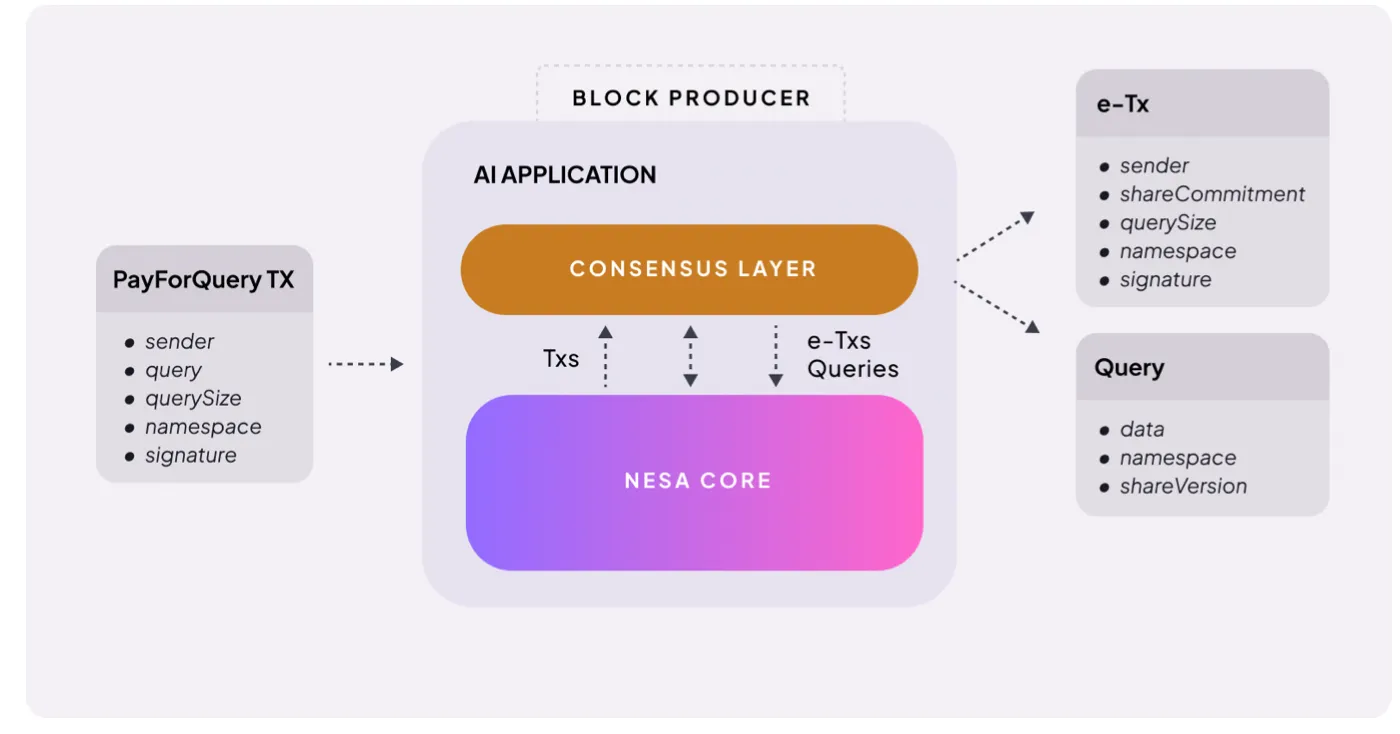

Механізм дуже простий. Коли користувач робить запит до ШІ, він платить за це. Це називається PayForQuery — фіксована плата за транзакцію плюс змінна залежно від обсягу даних.

Чим вищий платіж, тим вищий пріоритет обробки — аналогія з газовими тарифами у блокчейні.

Ці платежі отримують майнери. Щоб брати участь у мережі, майнери повинні поставити заставу у $NES — перед початком роботи вони ризикують своїми токенами.

Якщо майнер дає неправильний результат або не реагує, його заставу штрафують. Якщо ж він швидко і точно виконує — отримує більший нагороду.

$NES також є інструментом управління. Власники токенів можуть подавати пропозиції щодо змін у структурі комісій, рівнях нагород і інших ключових параметрах мережі.

Загалом, $NES виконує потрійну роль: платіж за запити, заставу та нагороду майнерів, інструмент голосування. Без токенів вузли не працюватимуть; без них приватний ШІ не зможе функціонувати.

Варто зазначити, що функціонування токеноміки залежить від певних передумов.

Запитів має бути достатньо, щоб стимулювати майнерів; нагороди мають бути привабливими, щоб утримати майнерів; кількість майнерів має бути достатньою для стабільної роботи мережі.

Це — позитивний зворотній зв’язок між попитом і пропозицією, але запуск цього циклу — найскладніша частина.

Корпоративні клієнти, такі як P&G, вже використовують цю мережу у виробничих умовах — це хороший знак. Однак, чи збережеться баланс між вартістю токенів і нагородами майнерів при масштабуванні — питання відкриті.

7. Необхідність приватного ШІ

Мета Nesa — вирішити очевидну проблему: змінити структуру, за якою дані користувачів при використанні ШІ потрапляють до третіх сторін.

Технічна база міцна і надійна. Основні криптографічні технології — рівносильне шифрування (EE) та HSS-EE — походять із академічних досліджень. Оптимізатор розподілених обчислень MetaInf вже представлений на COLM 2025.

Це не просто цитування статей. Розробники безпосередньо створили протоколи і впровадили їх у мережу.

У децентралізованих проєктах ШІ таких прикладів небагато: щоб підтвердити академічну валідність криптографічних примітивів і одночасно запустити їх у реальну інфраструктуру. Вже кілька великих компаній, зокрема P&G, використовують цю систему для виконання обчислень — це вагомий сигнал для ранніх проєктів.

Звісно, є і обмеження:

- Ринок: переважно корпоративні клієнти; звичайні користувачі поки що не готові платити за приватність

- Досвід користувача: Playground більше схожий на інтерфейс Web3 або інвестиційних платформ, ніж на щоденний ШІ-додаток

- Масштаб: контрольовані бенчмарки — не еквівалент тисячам одночасних вузлів у реальній мережі

- Ринковий час: потреба у приватному ШІ реальна, але попит на децентралізований приватний ШІ ще не підтверджений; компанії звикли до централізованих API

Більшість компаній досі користуються централізованими API, а перехід на блокчейн-інфраструктуру залишається складним.

Ми живемо у час, коли навіть керівник американської кібербезпеки випадково завантажує секретні документи до ШІ. Попит на приватний ШІ вже існує і зростатиме.

Nesa має академічно підтверджену технологію і вже працюючу інфраструктуру для задоволення цієї потреби. Хоча є обмеження, її стартова позиція вже переважає інші проєкти.

Коли ринок приватного ШІ відкриється по-справжньому, Nesa стане однією з перших назв, що згадають.